一、MISC 实例

- 被折叠的显影图纸

- 光隙中的寄生密钥

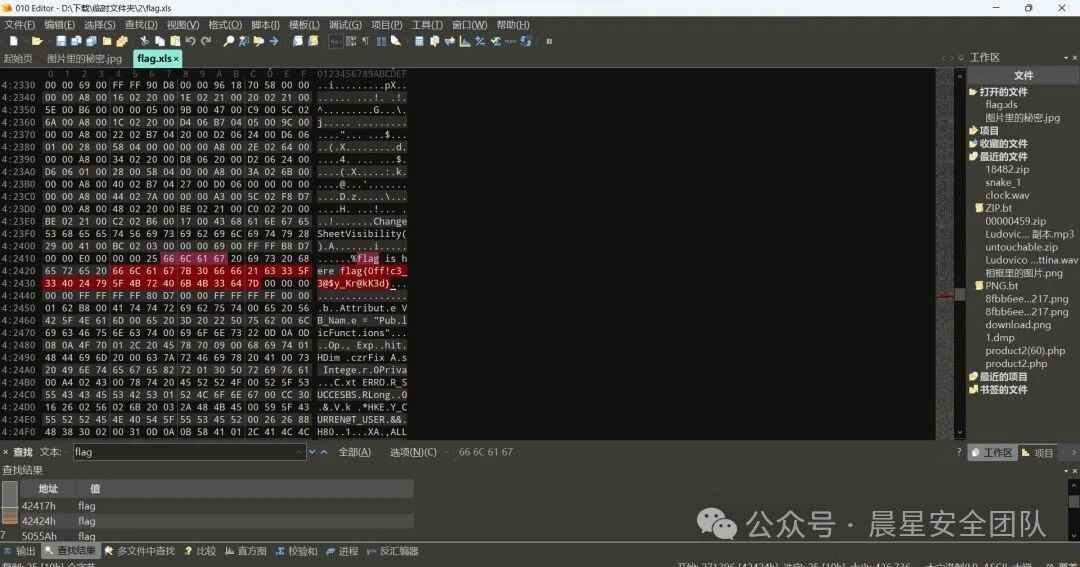

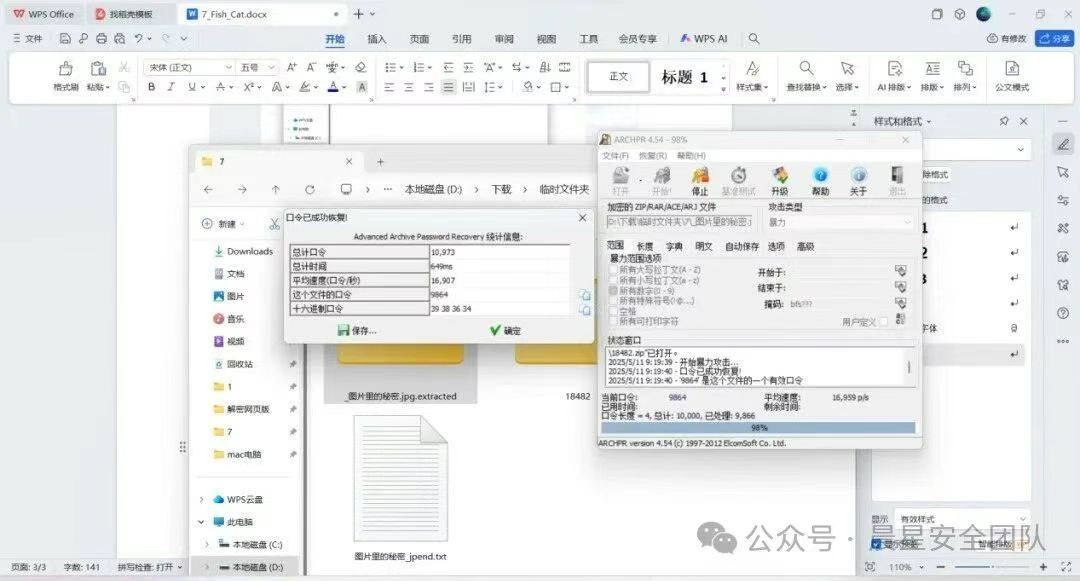

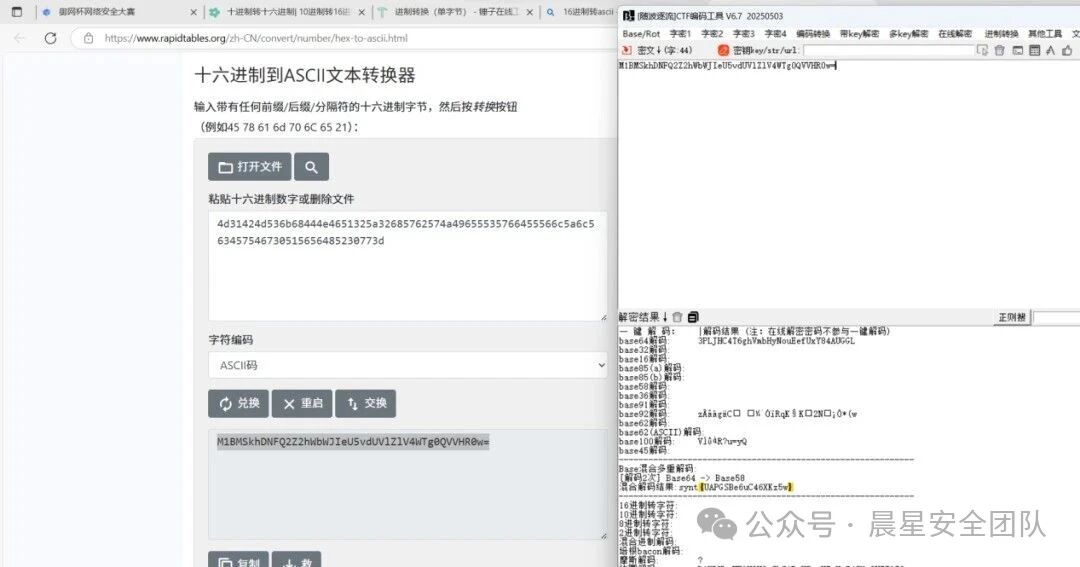

图片拖进 随波逐流,binwalk 提取出一个加密压缩包。

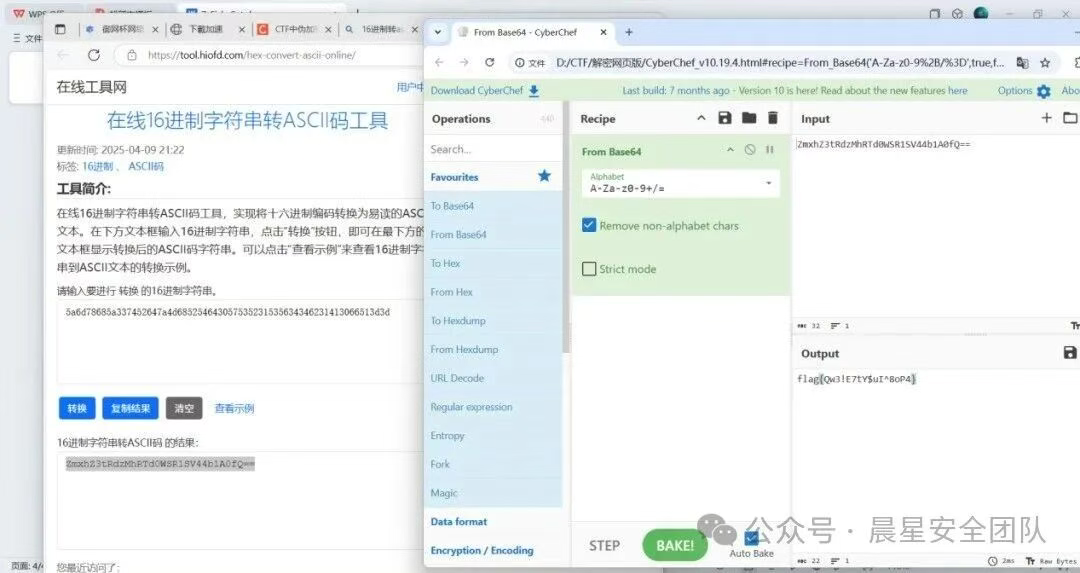

ARCHPR 爆破得到密码,解压得到一串字符,16 进制转换为 ASCII 码,base64 解码出答案。

-

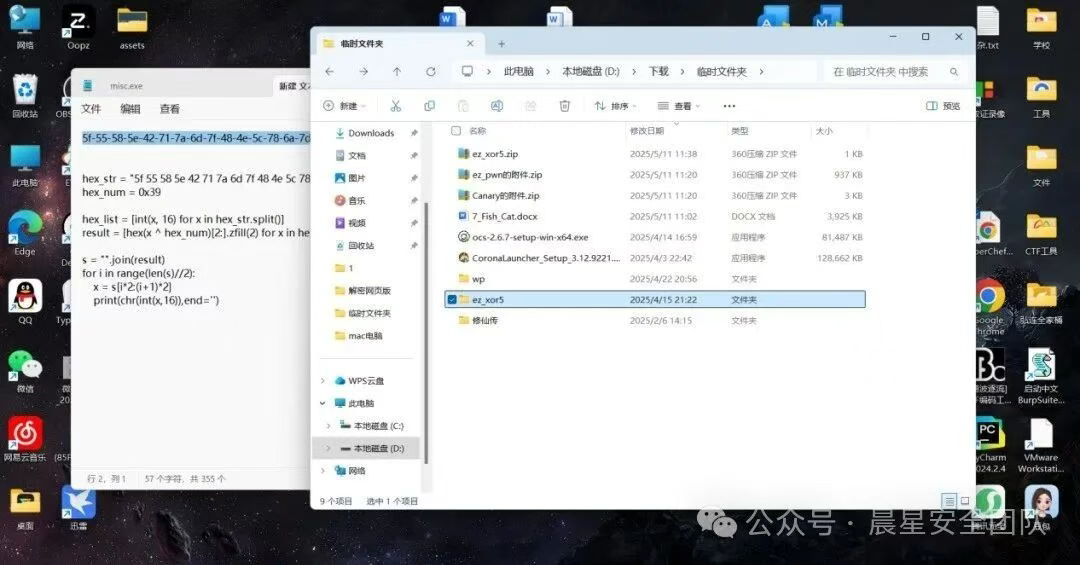

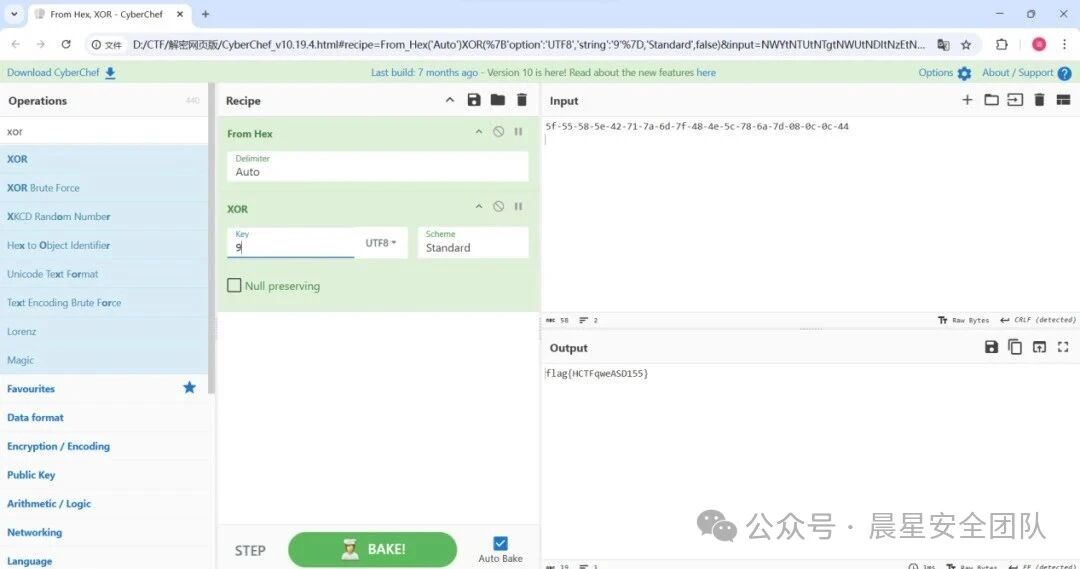

ez_xor

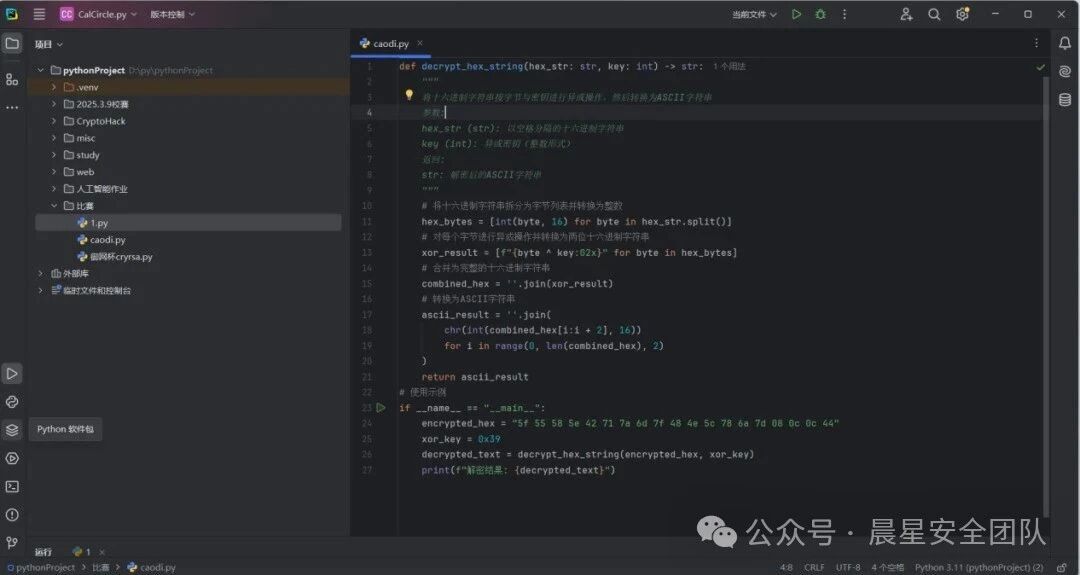

对 16 进制字符串进行异或操作,在转换成 ASCII 码值就得出了 flag,key 可以通过爆破 flag 的密钥格式得出是 9,用大厨跑的话是

或使用脚本,9 的 16 进制是 0x39

-

分析数列

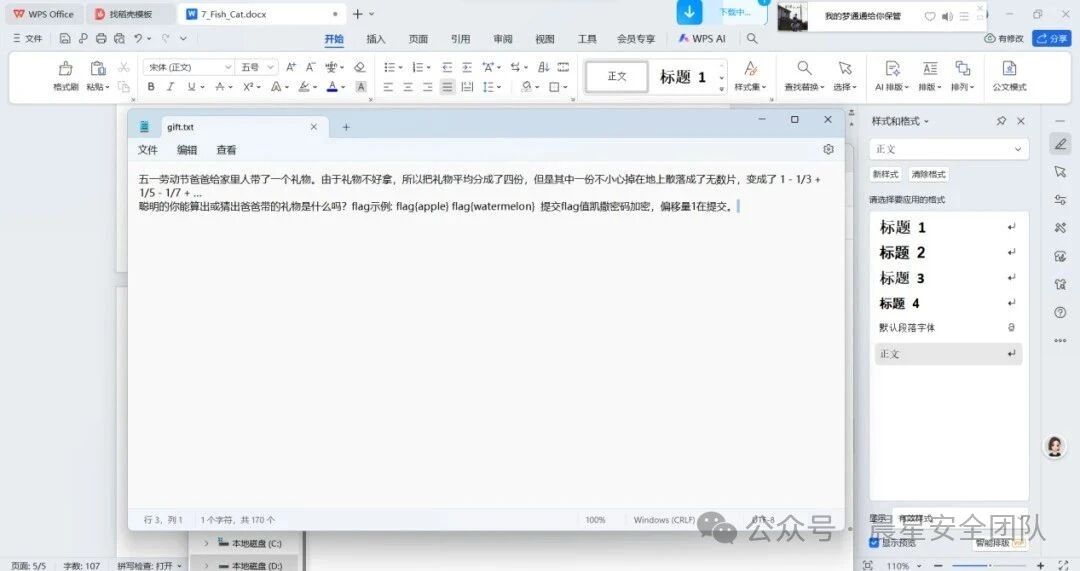

已知数列 1−31+51−71+…

和为 arctan(1)=4π

根据题目条件,礼物平均分成了四份,那么整个礼物是 π,考虑到生活实际,与 π 相关的礼物,很可能是 “派(pie)”

- 凯撒密码加密

偏移量为 1,即每个字母向后移动一位。“p”向后移动一位是“q”,“i”向后移动一位是“j”,“e”向后移动一位是“f”。所以结果是 flag{qjf}

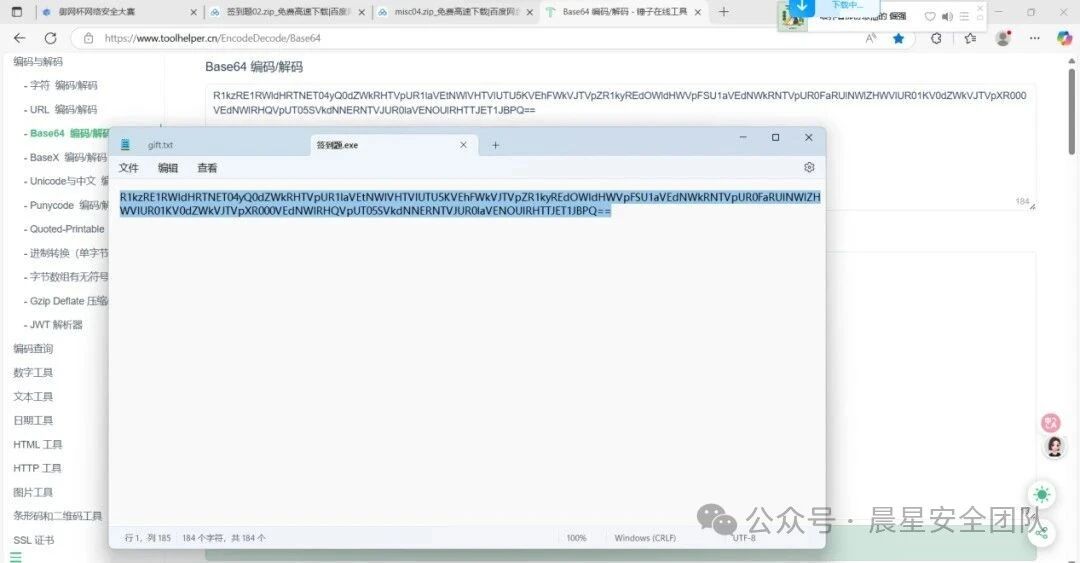

- easy-签到题

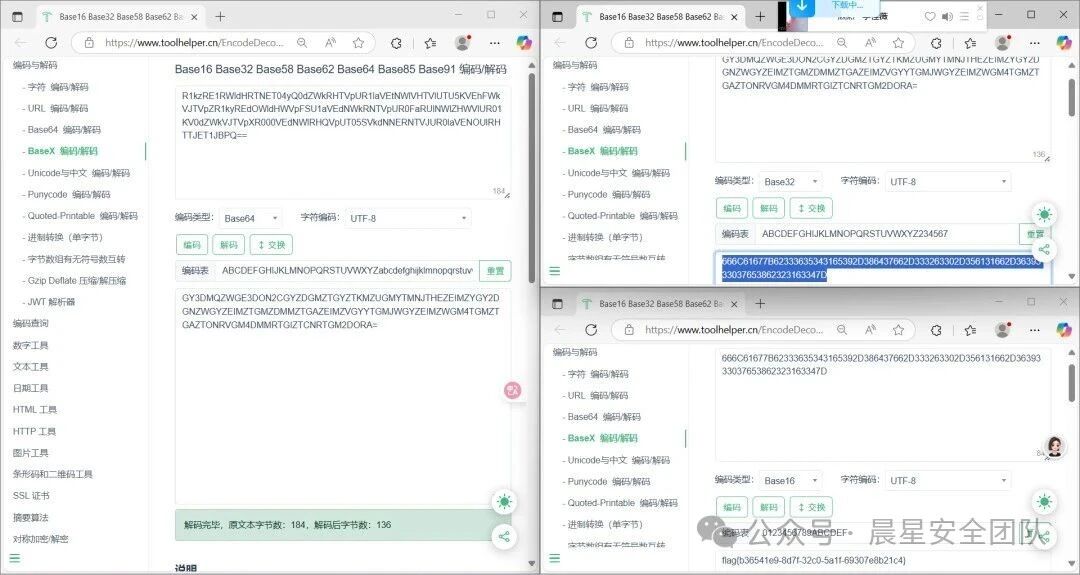

通过 TXT 文件格式打开,依次进行 Base64 → Base32 → Base16 解码

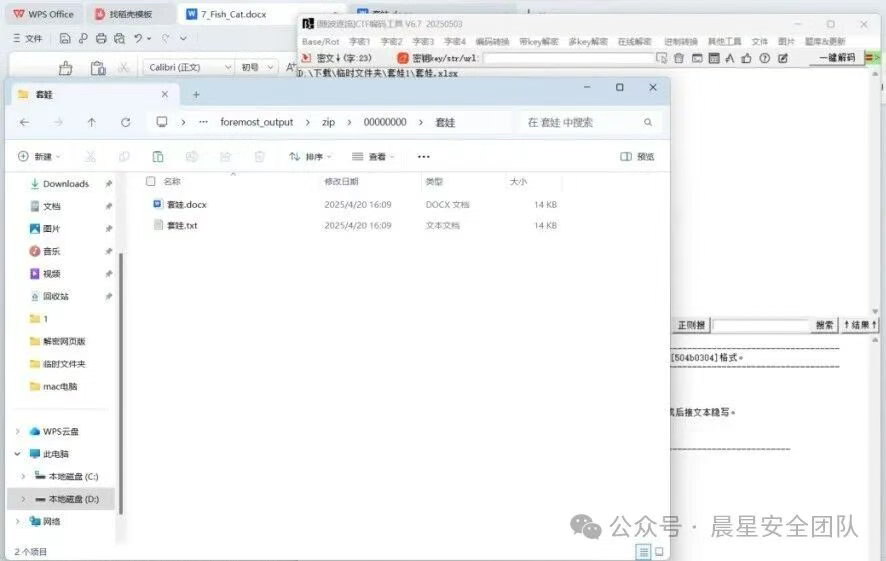

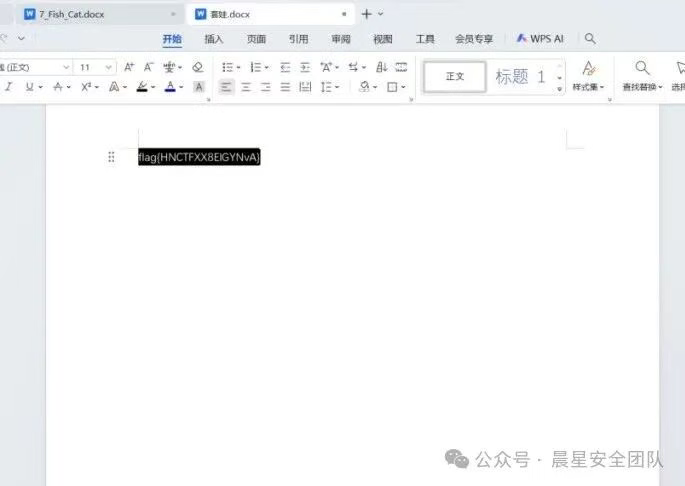

- 套娃

foremost 文件提取出一个 txt 文件,打开以后是乱码,改成 docx 的后缀,打开后 ctrl+a 全选,然后涂黑得出 flag

- easy_misc

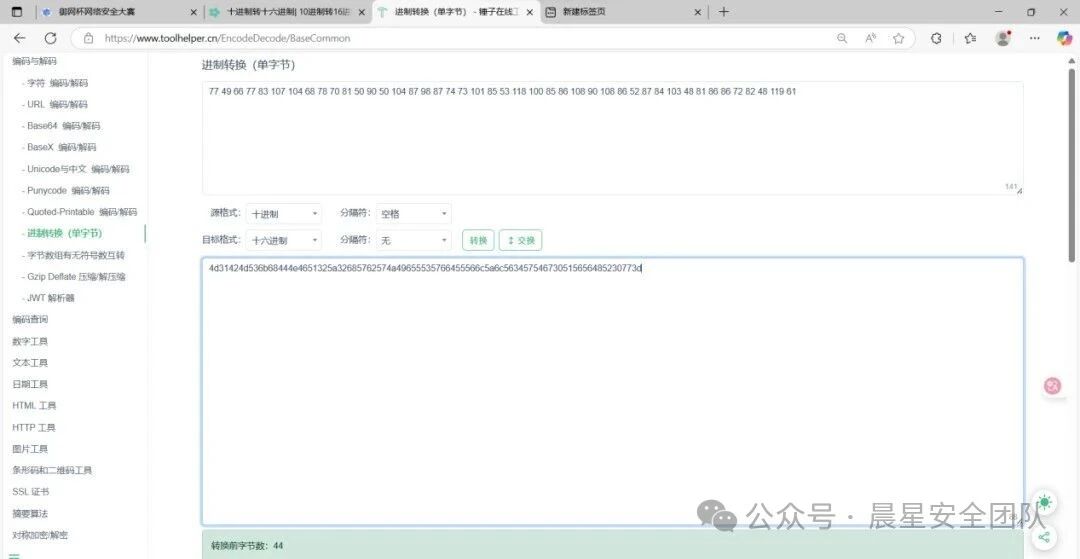

字符串,先 10 进制转 16 进制,再 16 进制转换成 ASCII,base 解码,再进行凯撒移位

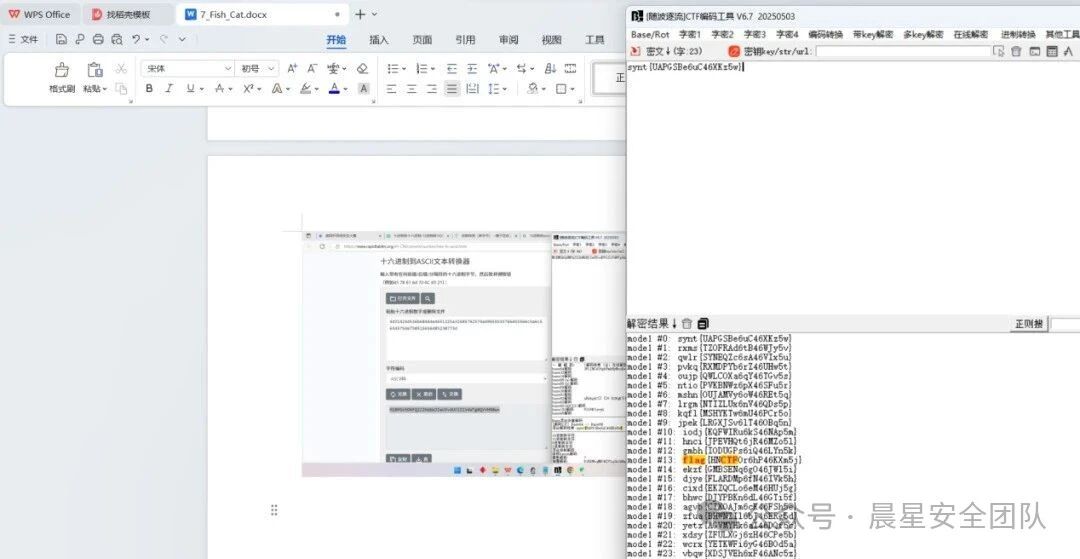

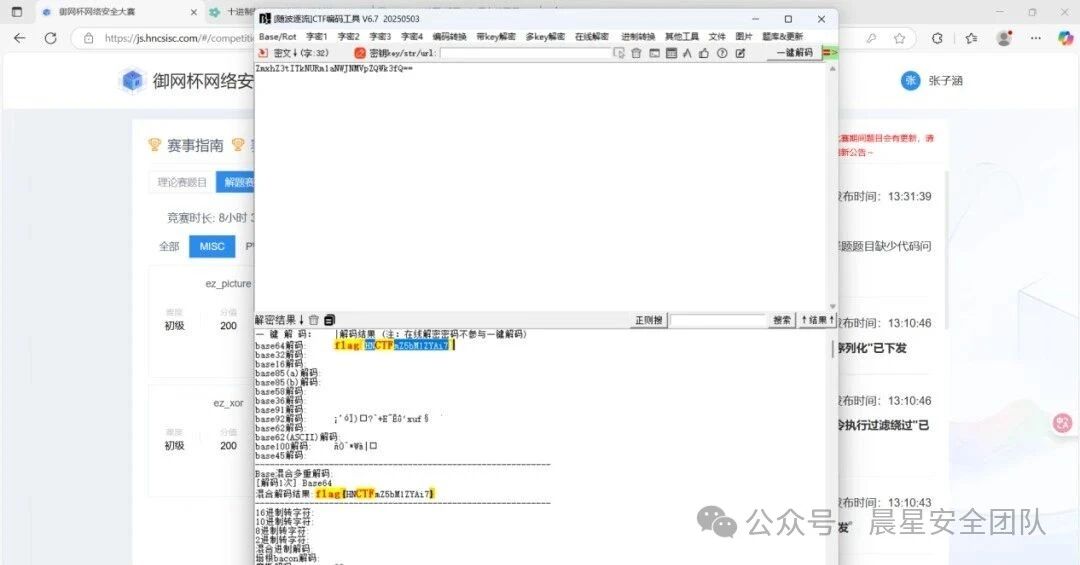

- ez_picture

打开文件一个 png 和 zip,将 png 丢到 随波逐流,会出现一个 9 开头编码,这个是压缩包密码

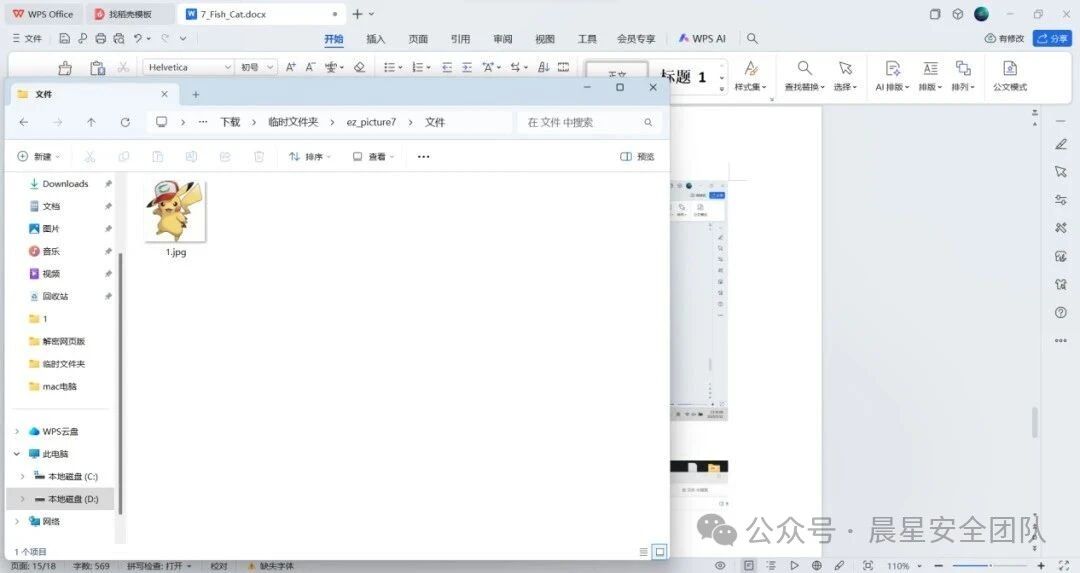

输入密码,解压得到皮卡丘的 jpg

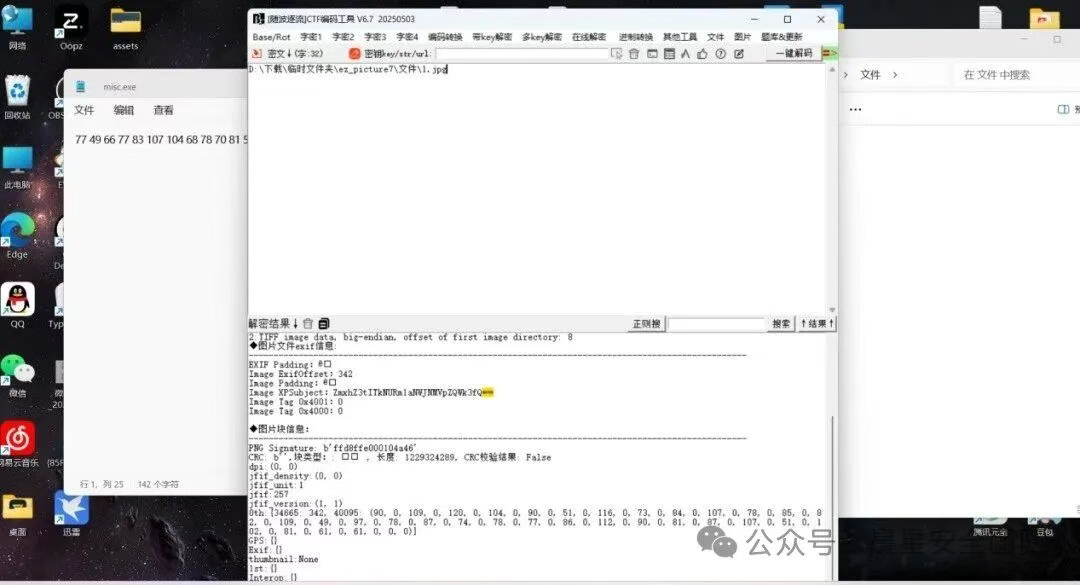

将 jpg 文件丢进 随波逐流,出现 base 编码,然后解码

二、团队介绍

晨星安全团队是非营利性网络安全公益组织,为网络安全爱好者与新手,打造“学习-实践-竞赛-就业”一站式成长生态,助力提升技术、实现职业发展。

无论你是零基础爱好者还是技术达人,欢迎加入我们,共同探索网络安全的无限可能!