Yakit使用指南

Yakit和Burp Suite差不多,二者可交叉使用,都适用于Web渗透测试相关工作,如代理抓包、漏洞检测、数据包处理等场景。

优劣势

优势:相较于burpsuite,功能更强大,基础漏洞支持丰富,websocket重放更方便,并且支持国密证书,保存机制更好。

劣势:UI安排混乱,功能调用复杂,第三方插件没有burpsuite强大。

安装

https://yaklang.io/

官网下载, 然后安装, 进入项目

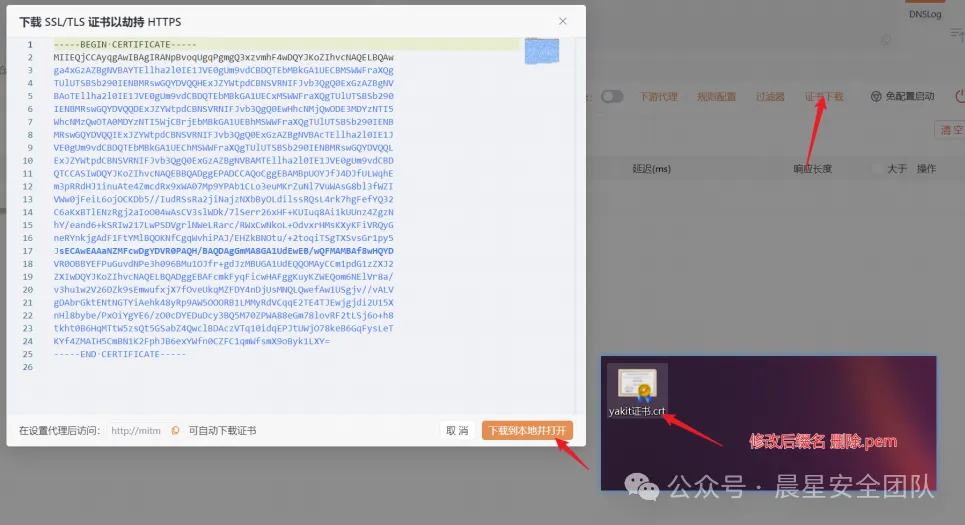

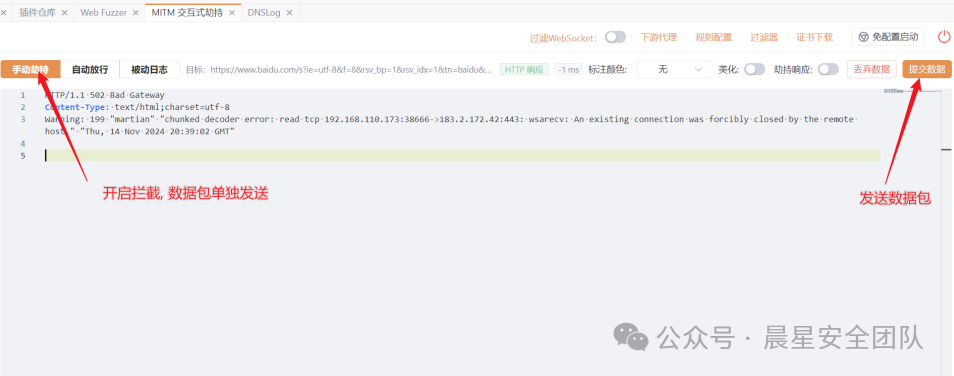

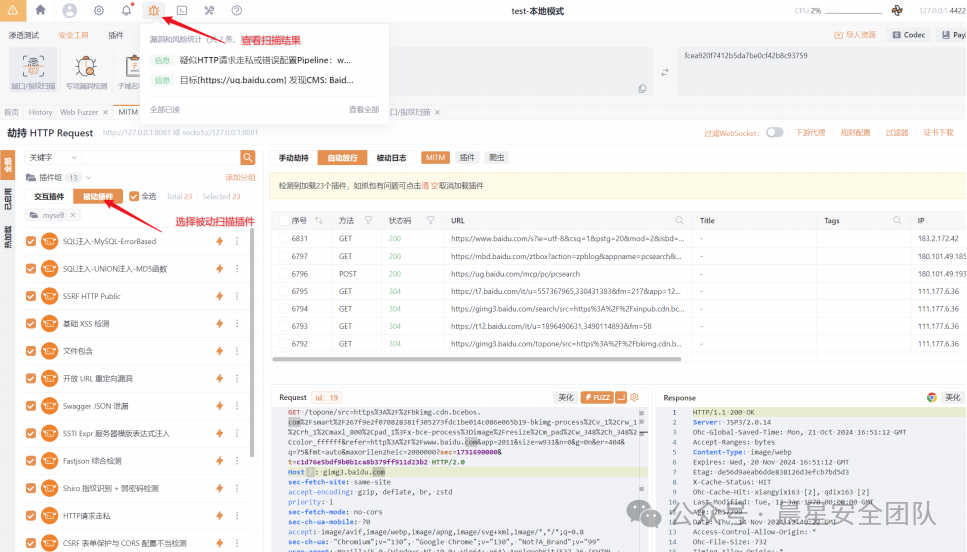

MITM模块

类似于burpsuite中的代理模块

1. 启动mitm模块

(1) 手动劫持

拦截数据包

(2) 自动放行

不拦截数据包, 通过记录分析

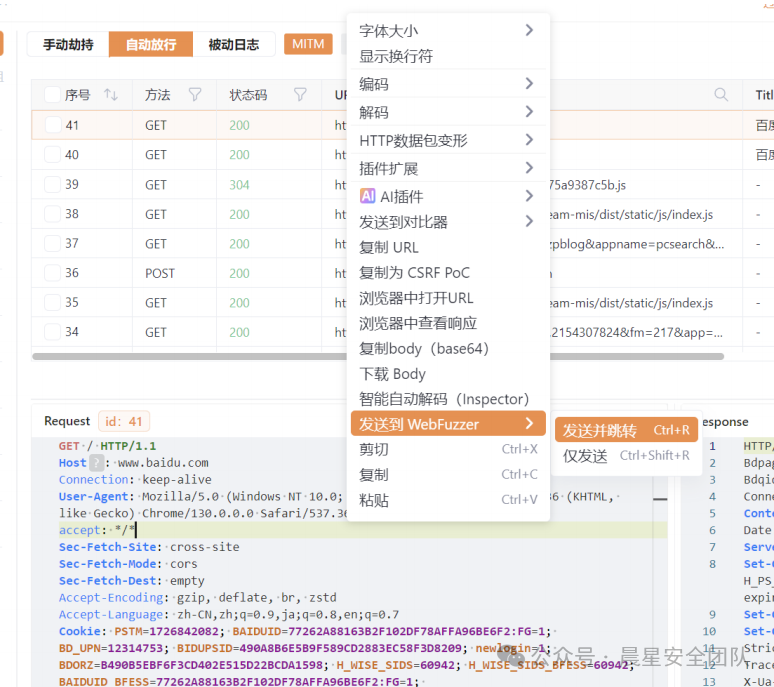

5. 发送到webfuzzer

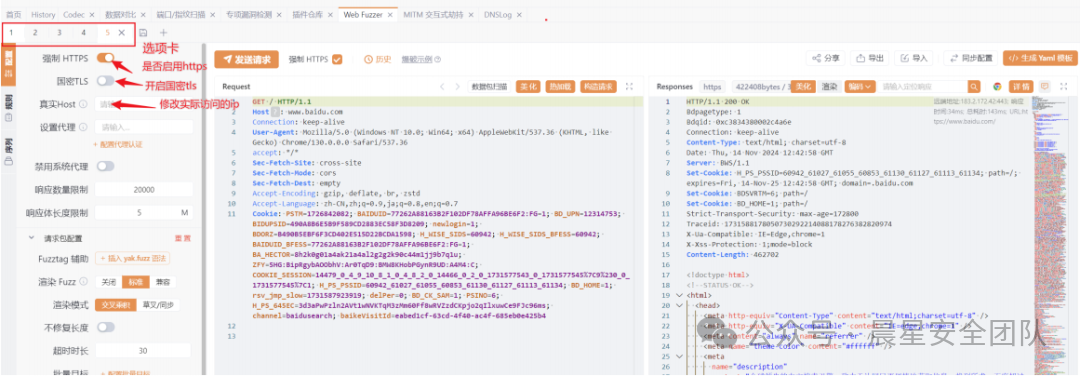

Web Fuzzer模块

类似于burpsuite的repeater+intruder

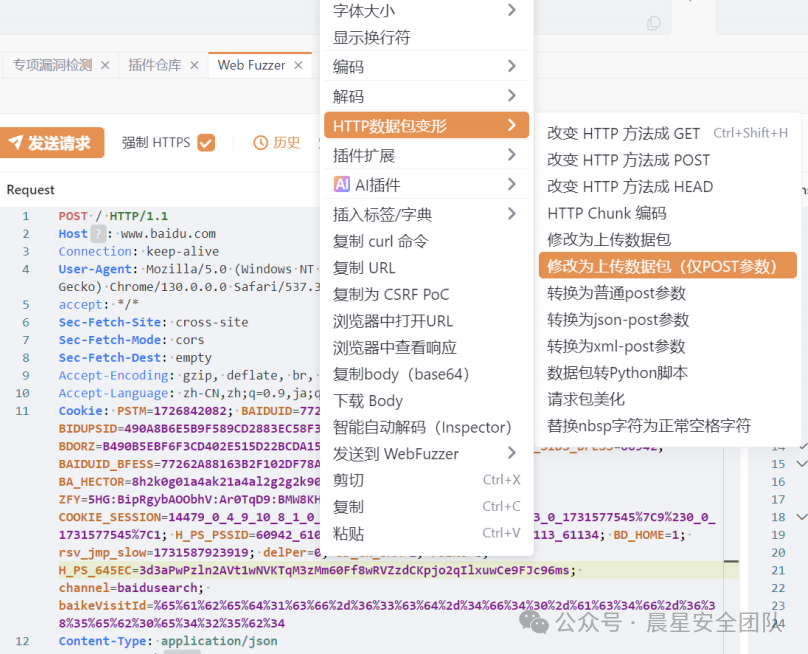

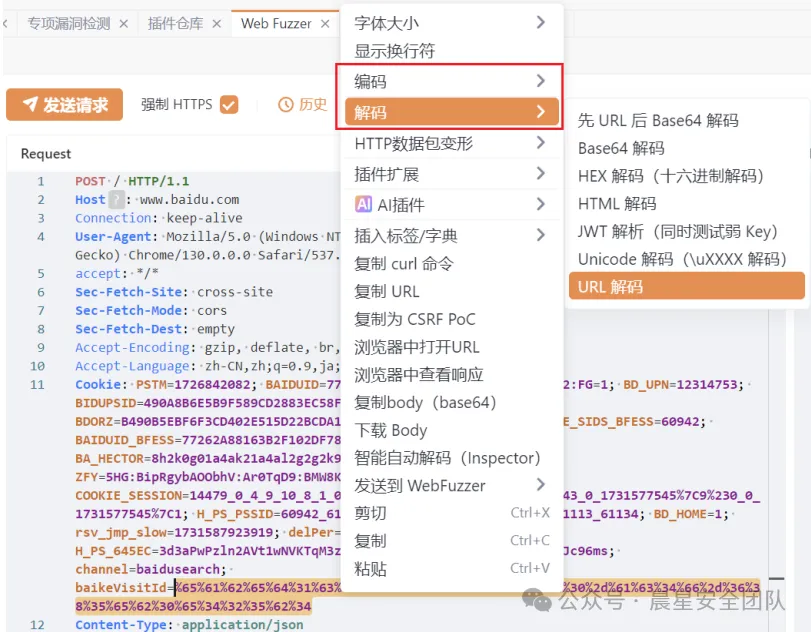

右键的一些实用功能

(1) 数据包变形

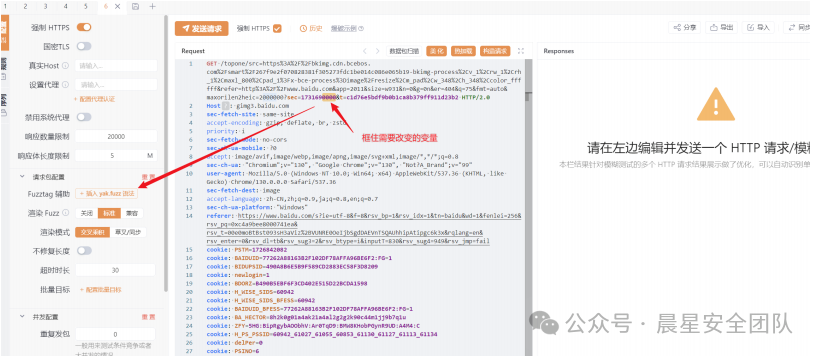

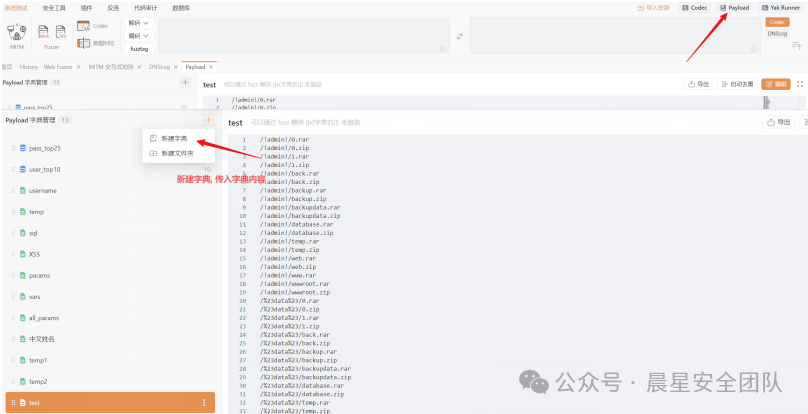

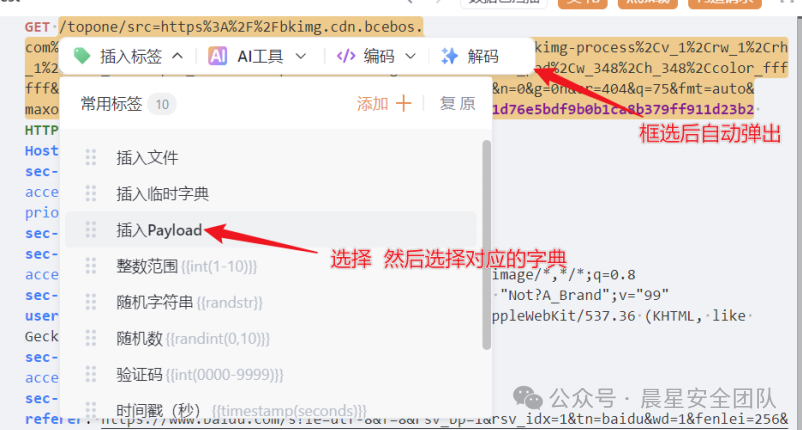

fuzztag模糊测试(intruder)

- 框选需要fuzz的值

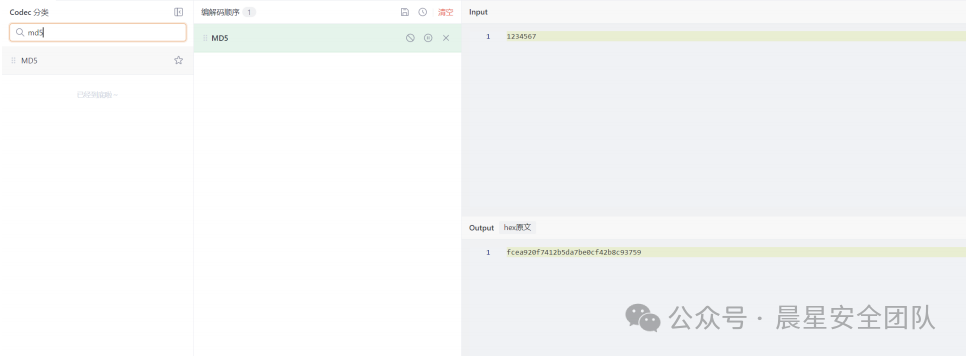

codec

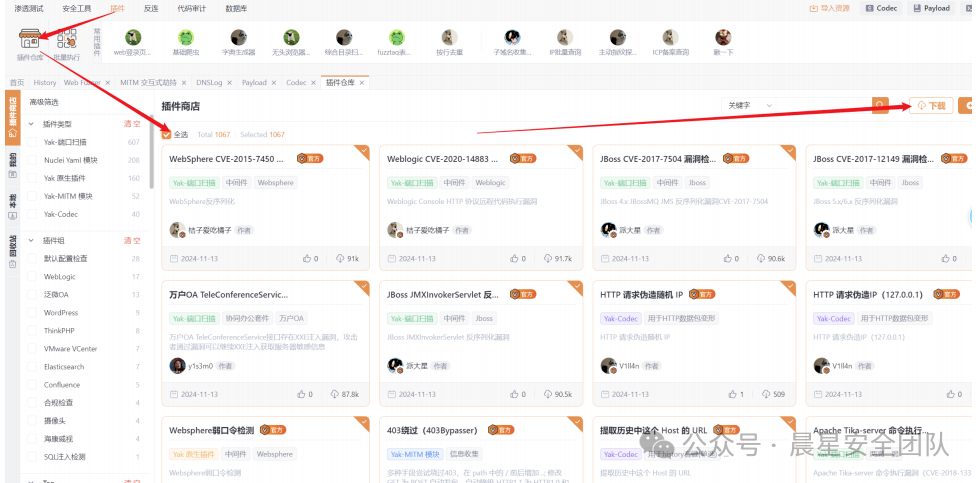

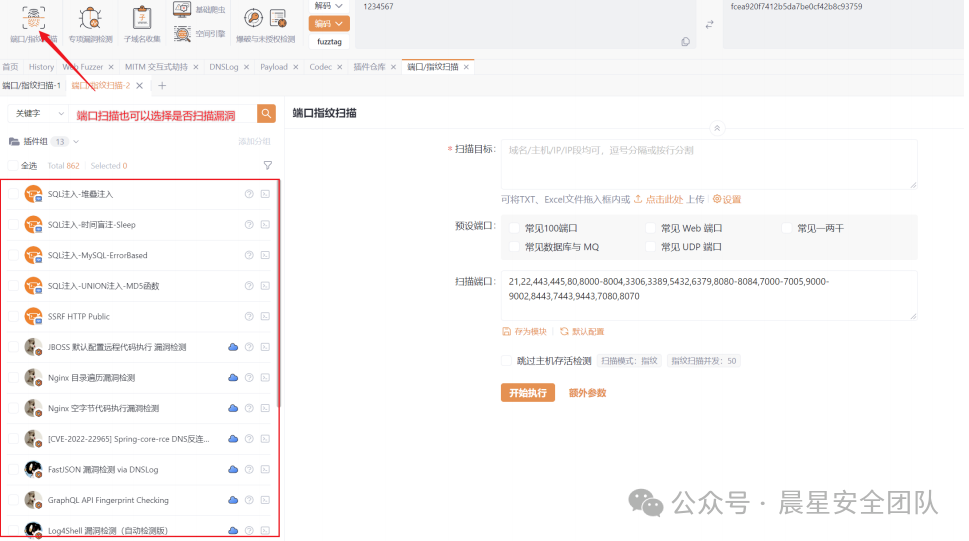

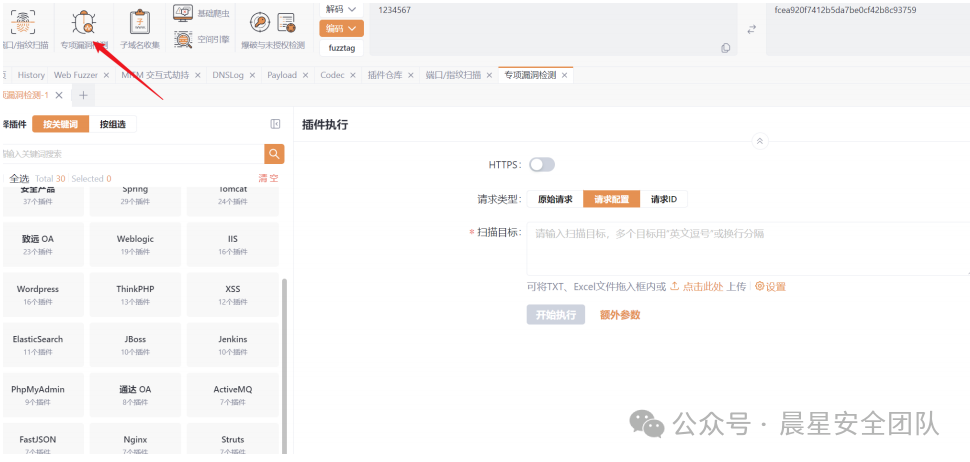

插件及漏洞扫描

端口扫描

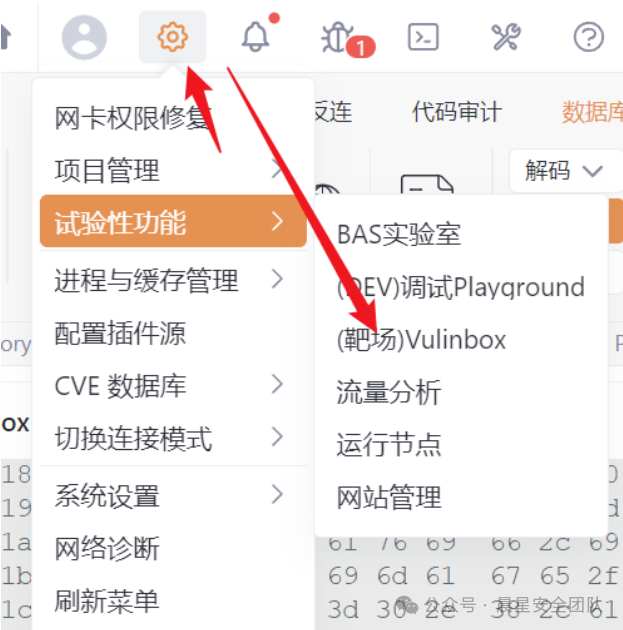

其他功能

dnslog

代码审计

作者:晨星安全团队——谁来剪月光